Si l’on connaît bien, de réputation, l’éditeur russe Kaspersky Lab, on connaît beaucoup moins l’éditeur Slovaque Eset, ce dernier étant représenté en France par l’intégrateur Athéna Global Service. Selon le bureau d’étude Gartner, Eset était classé 5eme éditeur mondial en 2012 derrière Symantec, McAfee, Sophos et Kaspersky dans le domaine des antimalwares. Dans le domaine des outils de gestion des points d’accès (end point protection), son positionnement est assez comparable. Seul son robot métallique (photo ci-dessus) a marqué les esprits de ceux qui n’utilisent pas ses logiciels.

A l’occasion du pré-lancement de la version 9 de son logiciel antivirus Eset Smart Security et Eset NOD32 Antivirus dont l’efficacité et l’interface ont été améliorées dans l’optique de Windows 10, la firme slovaque, installée à Bratislava, est revenue sur son histoire.

L’activité d’Eset a débuté en 1987, avec trois employés, en partie sur les recherches universitaires de Peter Pasko et Mirosalva Trnka qui avaient découvert l’un des premiers virus sur PC. Mais il a fallu attendre 1992 pour voir apparaître le premier logiciel « NOD » au niveau international. La Slovaquie et ses 5,5 millions d’habitants s’étant séparé de la Tchéquie, le 1er janvier 1993, l’éditeur Eset est le symbole identitaire du renouveau d’une région qui a toujours souffert de l’emprise des forces étrangères, en particulier des ottomans, des allemands et des russes. À partir de 1998, la firme slovaque a obtenu ses premiers lauriers, dans des conférences sur la sécurité. La firme vient de célébrer en 2015 l’embauche de son millième employé et elle a réalisé en 2014 133 millions de dollars avec une croissance de 139% sur les cinq dernières années. Partie d’un petit laboratoire à Bratislava, la firme dispose désormais de bureaux de recherche à Cracovie en Pologne, à Singapour, Montréal et San Diego. Quelques français parmi les 140 chercheurs de virus participent à une quête de malwares qui paraît sans fin.

140 ingénieurs en quête de solutions pour éradiquer les virus

Roman Kovac, le responsable du laboratoire de Bratislava, nous a présenté le fruit de ses recherches dans les derniers mois (les sujets sont détaillés sur les sites www.esetsecuritydays.com et www.welivesecurity.com). » On travaille en relation avec les autres éditeurs, ce sont des milliers de virus qui sont identifiés par jour, bien sûr ce sont souvent des variantes d’anciennes souches, mais cela représente un travail d’analyse très importante. » Il a bien voulu nous détailler trois malwares particulièrement dangereux.

Pour lire les opérations comptables de ses voisins

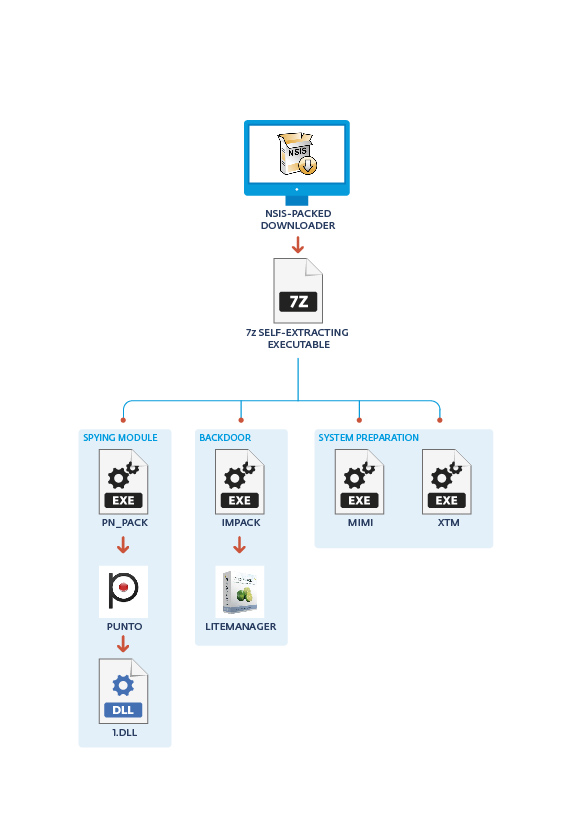

« L’opération Buhtrap a commencé il y a plus d’un an. Cela a été l’objet d’attaques sur les services comptables de la firme Bulhelter (d’ou le nom du trap), la source qui n’est au départ qu’une pièce attachée se transforme en virus avec une fonction d’observation. La version actuelle vise les bureaux des entreprises russes. C’est actuellement à plus de 85 %. Le fichier « inerte » se transforme en exécutable appelé lmiimcat et le système rapatrie sur des serveurs du malfrat tous les documents comptables intéressants.( schéma de principe ci-dessous)

Un outil pour s’infiltrer dans les CMS Joomla et wordpress

Mumblehard vise les serveurs web sous Linux ou Unix BSD. « On a commencé à l’analyser à la fin 2009. Il utilise les 9000 adresses de yellsoft .net, une firme russe d’envoi automatique de mail qui vend un outil de « direct mailer ». Là encore, il s’agit de programme de spam accompagné d’un outil d’extraction (backdoor). Il est actif au travers des l’exploitation de vulnérabilités dans les CMS Joomla et WordPress. La firme avait publié un PDF début mai sur ce sujet sous le nom de ‘Unboxing Linux/Mumblehard – Muttering Spam for your Servers’. Un article à lire par tous les administrateurs de publication en ligne.

Un outil pour booster les réseaux sociaux

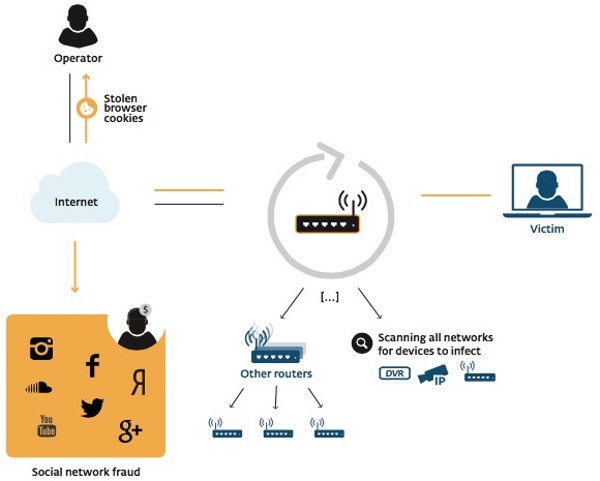

3e malware original, Linux Moose, vise pour sa part les routeurs grand public (Actiontec, Hic, Belkin, Netgear, Synology,TP-link Zyxel, Zhone) et s’en sert pour faire croire que les postes sous-jacents effectuent des requêtes vers les sites désirés, selon le principe des botnets, mais sans aller jusqu’aux pc raccordés. Cela permet de manipuler les réseaux sociaux en augmentant de manière artificielle les trafics de réseaux.

La firme qui s’est fait connaître sur les PC parie désormais sur la croissance des mobiles tablettes et smartphones pour se développer. Elle vient d’ailleurs de sortir de nouveaux outils de protection pour Androïd, Windows mobile et IOS. Nous y reviendrons.

puis

puis