Mardi 22 novembre, VINCI a été victime d’une usurpation d’identité. Un faux communiqué annonçait une révision à la baisse des résultats du groupe et le licenciement de son Directeur Financier, conduisant à un flash crash avec une baisse du titre VINCI à la bourse de plus de 18%. Un faux démenti a ensuite été envoyé pour faire remonter ce même cours avant que le groupe n’envoie son (vrai) démenti.

Mercredi 23, le sujet a fait la une de la presse économique avec des imprécisions « techniques » sur les termes. En effet les titres parlaient d’attaque et de piratage mais comme le précise bien VINCI dans son communiqué publié le 23 à 18H45 (horodatage de l’url faisant foi) : « le Groupe n’a subi aucune intrusion dans ses systèmes informatiques. L’ensemble des procédures d’information à l’AMF, aux marchés financiers et à la presse a été respecté par les équipes de VINCI. VINCI n’a donc pas été victime d’un piratage informatique, mais d’usurpation d’identité ».

Cette usurpation d’identité élaborée avait pour but de tromper les journalistes et notamment les agences de presse, dont Bloomberg, dans le but d’ébranler la confiance dans VINCI. Mission accomplie car comme le précise VINCI l’information a été « relayée trop rapidement par plusieurs agences de presse »

Quels éléments auraient dû alerter les récepteurs qu’il s’agissait de faux documents de presse ?

Trois éléments techniques auraient pu susciter le doute chez les journalistes visés. Le premier, le domaine utilisé pour envoyer le message VINCI.group qui n’était pas le même que VINCI.com (et qui d’ailleurs deviendra VINCI-group.com dans le faux démenti). Le second, l’absence de certification de l’e-mail émetteur ou l’absence de ligne fixe pour joindre le (faux) contact communication. Le troisième, le fait que cette informationne soit pas présente sur l’ensemble des canaux de communication de l’entyreprise.

Pour la partie technique et certification, je vous jette en pâture les acronymes barbares qui décrivent ces protocoles techniques, libre aux curieux de lire les pages Wikipedia en lien : DKIM (DomainKeys Identified Mail) & Sender Policy Framework (SPF) et bien sûr le protocole SSL.

Pour la partie synchronicité sur l’ensemble des canaux de communication de la marque il s’agit d’une protection évidente car il est très difficile d’usurper une identité tout en piratant plusieurs comptes de diffusion simultanément. Ainsi une entreprise doit aussi gérer des comptes sociaux « presse ou actionnaires » où elle se doit d’engager les parties prenantes essentielles pour elle. Avec un compte Twitter presse et un lien direct avec les équipes média du groupe, les journalistes auraient eu la possibilité de vérifier l’information par deux canaux distincts.

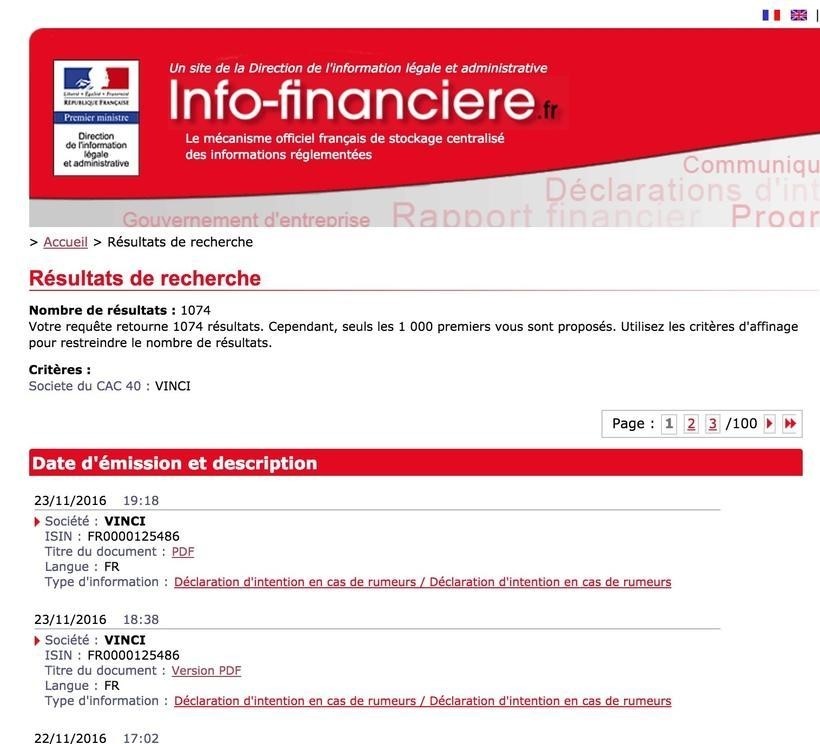

Cette synchronicité passe aussi par la règlementation et Bloomberg aurait dû vérifier qu’une information aussi importante soit déposée sur le site du gouvernement prévu à cet effet.

Les plus précis d’entre vous, noteront cependant que l’horodatage du site et ce dépôt officiel ont 7 minutes d’écart, soit largement de quoi réaliser un Flash crash.

Comment les entreprises peuvent-elles se préparer ?

Tout simplement en utilisant des solutions technologiques qui permettent de répondre aux exigences du monde numérique dans lesquels elles évoluent, à savoir la haute fréquence. Les grandes entreprises exposées ne peuvent pas se contenter de suivre avec retard les changements liés au digital.

Cette fameuse transformation numérique dont on parle beaucoup n’est pas juste un mot à la mode. La valeur d’une société tient à sa réputation, qui dépend aussi de la véracité des informations qui la concernent. Les débats sur Facebook et l’élection de Donald Trump sont à ce sujet très révélateurs.

___________

Raphaël Labbé est co-fondateur de Wiztopic

puis

puis