Conçus au départ pour optimiser le trafic applicatif dans les réseaux, les ADC sont devenu des véritables outils de filtrage spécialisés qui peuvent remplacer les habituels firewall.

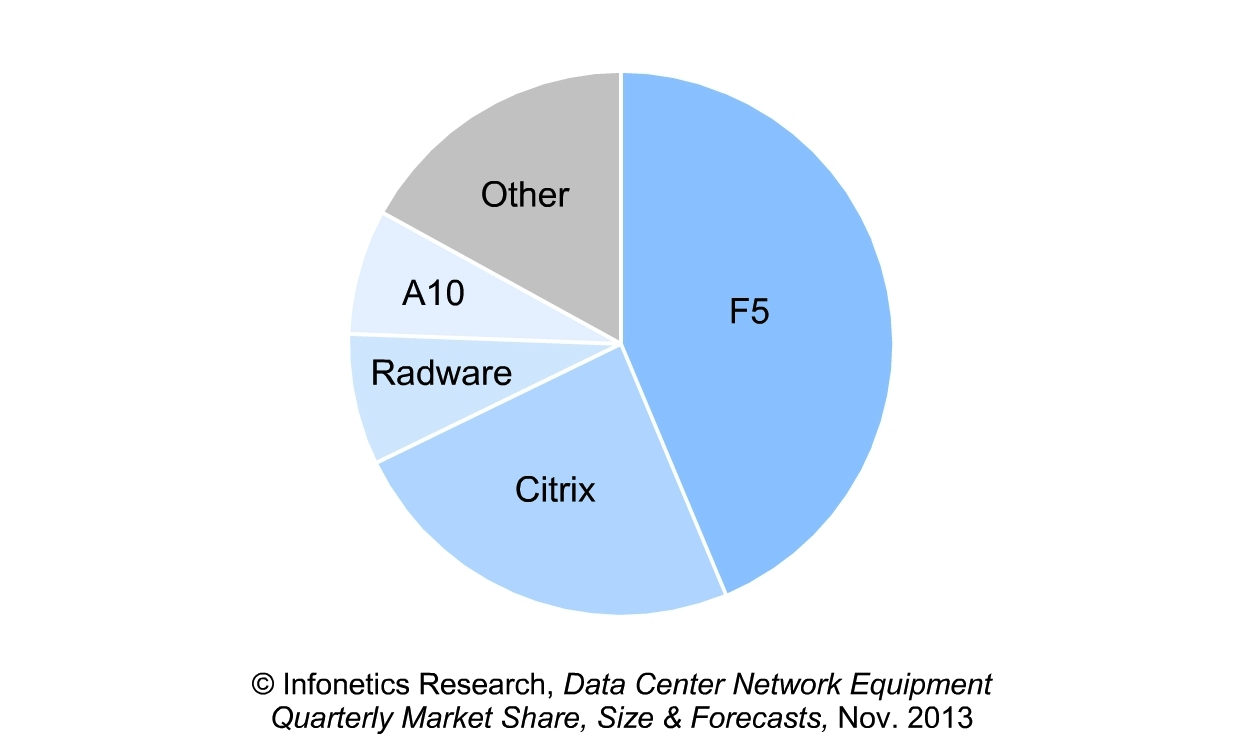

Le marché des ADC (Applications Delivery Controller) est en plein bouleversement. Les Assises de la Sécurité qui se déroulaient la semaine passée à Monaco ont été l’occasion de voir presque tous les acteurs de ce secteur.

DDoS, l’obsession actuelle

Sur les stands Radware, F5 et A10 Networks lors des Assises de la Sécurité, on trouvait quasiment le même argument » optimisé » pour lutter contre les attaques DDoS, de plus en plus nombreuses. Une attaque DDoS vise à rendre un serveur, un service ou une infrastructure indisponibles en surchargeant la bande passante du serveur, ou en accaparant ses ressources jusqu’à épuisement.

Lors d’une attaque DDoS, une multitude de requêtes sont envoyées simultanément, depuis de multiples points du Net. L’intensité de ce « tir croisé » rend le service instable, ou pire, indisponible, une tragédie pour les sites de E-Commerce.

Pour A10 Network, l’argument se situe dans le hardware capable de supporter des attaques de déni de services de 10 à 500 gbits par secondes. Une puissance de « tir » difficile à imaginer mais les botnets qui menacent les entreprises sont constitués de milliers de PC capables désormais de créer des flux de plusieurs centaines de Gbits.

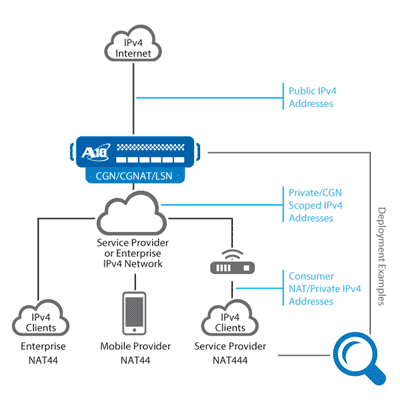

Chez A10, l’équipement de référence Thunder CGN est construit autour du système d’exploitation (ACOS) associé à une plate-forme multiprocesseurs de la société. Il permet aux entreprises d’étendre leur connectivité réseau IPv4, et leur fournit des capacités de migration IPv6 pour faciliter l’intégration des mobiles ( image ci-dessous). Pour Alexandre Bertuzzi, Vice Président Europe du Sud de la firme, c’est surtout la puissance de calcul qui permet de faire la différence. « « Nos nouvelles protections DDoS sont aussi conçues pour aider les opérateurs, fournisseurs de services et les hébergeurs à sécuriser leurs pools d’adresses IPv4 et IPv6, et leurs réseaux contre les attaques internes et externes. » Alexandre Bertuzzi qui avait officié précédemment chez Radware et HDway avouait que face à la violence croissante des attaques les outils conçus à priori pour les opérateurs devenaient désormais pertinents dans les grandes entreprises et les hébergeurs.

La puissance de calcul reste la seule méthode pour lutter contre l’envahissement des DDoS.

Chez F5, c’est aussi une accélération matérielle qui offre pour les serveurs dans le cloud ou sur site une protection DDoS contre plus de 75 vecteurs d’attaque bien identifiés. La firme veut répondre au spectre complet des menaces réseau, sur les échanges SSL et DNS ainsi qu’ au niveau de la couche applicative.

La réponse pourra passer par des solutions Big data

Radware a fait le buzz des assises avec l’intervention du Vice Président de Radware, M. Carl Herberger, l’ex responsable sécurité du Pentagone, sur « l’art de la cyberguerre », soit quasiment le titre du premier livre chinois sur le sujet, l’Art de la guerre, écrit 6 siècles avant Jésus Christ. Il citait les nouveaux risques que représentaient les objets connectés, qui servent de relais pour la transmissions de malwares. De la même manière que des réseaux de milliers de PC pollués, les « bots » sont capables d’envoyer des attaques sans même que leurs propriétaires le sachent, les appareils connectés, peu ou pas protégés, vont permettre de créer des vecteurs d’attaques totalement imprévus. « Etre attaqué par un grille pain connecté, n’aura rien d’absurde». Les solutions de défense paraissent toutes à terme passer par des applications de big data.

puis

puis