Un responsable de la sécurité informatique sur deux pense qu’une attaque est en cours sur son réseau. Telle est l’une des conclusions de l’étude que vient de publier La société CyberArk.

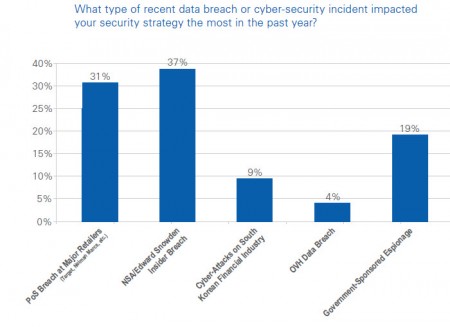

Le compte à privilèges est le sésame qui permet aux hackers de perpétrer des attaques internes telles que celle de la NSA ou externes, comme celles qui ont été menées à l’encontre de certaines enseignes de la grande distribution, la société américaine Target par exemple. L’idée n’est pas nouvelle et est plutôt logique mais elle est à nouveau confirmée par la 8e édition de l’étude Global Advanced Threat Landscape, dédiée à l’analyse des cyberattaques dans le monde et conduite auprès de décideurs et responsables de la sécurité informatique en Amérique du Nord, en Europe et en Asie-Pacifique que vient de publier la société CyberArk.

Un compte est dit à privilège un compte informatique permettant d’accéder à des serveurs, des répertoires, des applications et des données sensibles. Le meilleur exemple est celui Edward Snowden qui en tant qu’administrateur systèmes possédait des accès privilégiés. La suite est connue.

Selon 68% des entreprises interrogées, ces événements ont été, au cours de l’année passée, les plus déterminants en termes d’évolution de stratégies de sécurité destinées à se protéger contre les menaces les plus récentes.

Plusieurs tendances ressortent de cette enquête auprès des RSSI :

– L’accès par des tiers aux comptes à privilèges apparaît de plus en plus comme une menace critique pour les organisations : parmi les 60% d’entreprises donnant accès à distance à leurs réseaux internes à des tiers, 58% pensent que les utilisateurs ne prennent pas les mesures de sécurité nécessaires lorsqu’ils se connectent à leurs accès à hauts-pouvoirs.

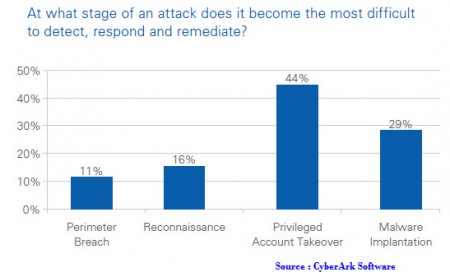

– La détection des attaques est plus difficile : 44% des personnes interrogées estiment que les attaques qui passent par l’usurpation de comptes privilégiés sont les plus difficiles à détecter et à résoudre. 29% d’entre eux pensent que c’est à ce stade que les hackers commencent à installer des logiciels malveillants.

– Les stratégies de sécurité se renouvellent. Un certain nombre de tendances contribuent, selon les personnes interrogées, à transformer et redessiner les stratégies de sécurité des entreprises : le BYOD (30%), le cloud computing (26%), les contraintes réglementaires (21%) et l’internet des objets (16%). Une étude commanditée par HP (Le désastre annoncé de l’Internet des objets ?) a révélé que 70 % des objets les plus fréquemment utilisés dans l’IoT contiennent des vulnérabilités et ce à plusieurs niveaux : mot de passe, chiffrement et manque de granularité dans les autorisations d’accès.

« Les pertes de propriété intellectuelle, d’avantages concurrentiels, de valeur de marque, de clients ainsi que les impacts négatifs sur les actionnaires ne sont qu’un échantillon de conséquences auxquelles un grand nombre d’organisations ont dû faire face suite aux cyberattaques perpétrées cette année, commente Olivier Mélis, Country Manager France chez CyberArk. Les résultats de cette étude démontrent qu’un employé comme Edward Snowden ou qu’une attaque extérieure sur les points de vente, nécessitent l’exploitation d’accès privilégiés internes au réseau pour mener à bien leur méfait. Il est donc indispensable que chaque organisation ait connaissance de l’ensemble des comptes à privilèges dont elle dispose et d’en assurer la sécurisation la plus complète. »

A l’issue de cette étude, 31% des entreprises interrogées déclarent avoir déjà des solutions de sécurité en place en leur sein, 23% confient être en train de déployer ou le prévoient au cours des 12 prochains mois tandis que 33% d’entre elles ne l’envisagent pas pour le moment.

– 4 conseils pour prévenir le vol de données clients

puis

puis