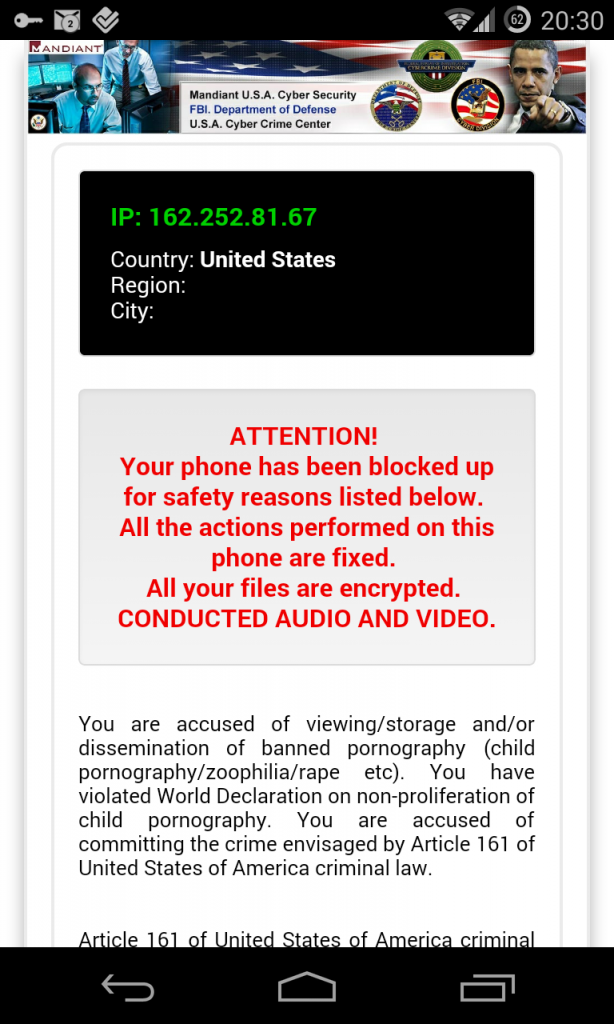

L’éditeur de logiciel de sécurité Eset a annoncé, vendredi dernier, le premier ransomware doté de fonctions de chiffrement qui devrait polluer les mobiles exploitant Android. Il s’appelle simplocker. Ce malware scanne la carte SD de votre terminal mobile à la recherche de certains types de fichiers tels que les images, les documents, les vidéos sous les formats suivants : jpeg, png, bmp, jpg, gif, doc, docx, pdf, txt, avi, mkv, 3gp et mp4. Il les chiffre ensuite en utilisant l’algorithme AES-256 et exige une rançon afin de déchiffrer les fichiers. La rançon est encore assez légère ; il faudrait 16 euros pour que vous puissiez récupérer l’usage de votre mobile. Mais pas d’inquiétude immédiate. L’affaire se déroule en Ukraine et le message est rédigé en russe. Ce n’est pas la première fois malheureusement que des ransomware se propagent. On aura peut-être droit à ce type de menaces en France mais le système de collecte d’argent serait pris immédiatement en filature en Europe de l’ouest par tous les services de polices et le FBI. Le service américain aurait l’habitude de se servir de ce type d’attaque pour remonter les filières via les sommes versées. L’objet du FBI est d’installer des honeypots ( pots de miel) pleins de traces électroniques et permettant de laisser croire aux voleurs que tout fonctionne normalement. Il y un an déjà c’est Symantec qui précisait que le virus Android Fakedefender s’infiltrait à l’intérieur d’applications Android relativement connues comme celles pour faire des « appels gratuits » sur Skype. Une fois installée, l’application prétendait avoir trouvé un éventail de virus sur le smartphone infecté. L’utilisateur pouvait alors choisir d’enregistrer le faux logiciel antivirus pour supprimer toutes les menaces. Et c’est là que l’on se retrouvait pieds et poings liés. Il y a moins d’un mois le programme Android kholer, avec un entête de la police américaine, lui aussi demandait une rançon mais sans chiffrer vos fichiers ( image ci dessous)

Comment ça marche ? Un ransomware se propage de la même manière qu’un ver sur votre PC : il pénètre le système via un fichier téléchargé sur un site infecté ou une faille dans un service réseau. Il exécute ensuite une charge active (payload), par exemple un exécutable qui chiffre les fichiers personnels de l’utilisateur sur la carte de stockage du mobile. Les ransomwares les plus sophistiqués selon Wikipédia utilisent des algorithmes de cryptographie hybrides sur les données de la victime, avec une clef symétrique aléatoire et une clef publique fixée. Ainsi, l’auteur du logiciel malveillant est le seul qui connaisse la clef privée qui permette de déchiffrer les documents. Dans le cas actuel, la clé est envoyée automatiquement par le service. Selon Eset, le système impose à la victime de payer via le service MoneXy qui n’est pas aussi facilement « traçable » que l’utilisation d’une carte de crédit ordinaire. Pour Eset, le cybercriminel qui héberge le C&C (Centre de commandes et de contrôles) du malware Android/ Simplocker l’exploite sur un domaine du réseau TOR dit « oignon ». Cela lui permet de rester anonyme pour commander son malware à distance en toute tranquillité. Eset en profite pour faire la promotion de son logiciel Eset mobile pour Andro.

puis

puis