Rien de tel que de se sentir en sécurité pour ne pas prendre les mesures qui s’imposent. Tel est un des enseignements de l’enquête réalisée par Gemalto sur l’efficacité de la sécurité périmétrique.

La sécurité, c’est comme la température, il y a celle qui est ressentie et celle qui correspond à la réalité. Gemalto vient de publier les résultats de son dernier indice de confiance de la sécurité des données DSCI 2015 (Data Security Confidence Index). Cette étude menée auprès de DSI du monde entier révèle un écart de plus en plus important entre perception et réalité quant à l’efficacité de la sécurité périmétrique. Elle souligne notamment une augmentation des investissements en faveur de la protection des données, en dépit d’une croissance exponentielle du nombre de failles enregistrées. Alors que 87 % des décideurs IT estiment que la sécurité périmétrique de leur entreprise repousse efficacement les menaces de sécurité, 30 % admettent que leur entreprise a été victime d’une faille de données. Un tiers des DSI sont convaincus que des utilisateurs non autorisés peuvent quand même accéder à leur réseau, et 34 % ne font pas confiance au dispositif mis en place dans leur entreprise face à une faille de sécurité ; 90 % des entreprises confrontées à une faille de données ont enregistré un impact négatif sur le plan commercial à la suite d’une faille de données.

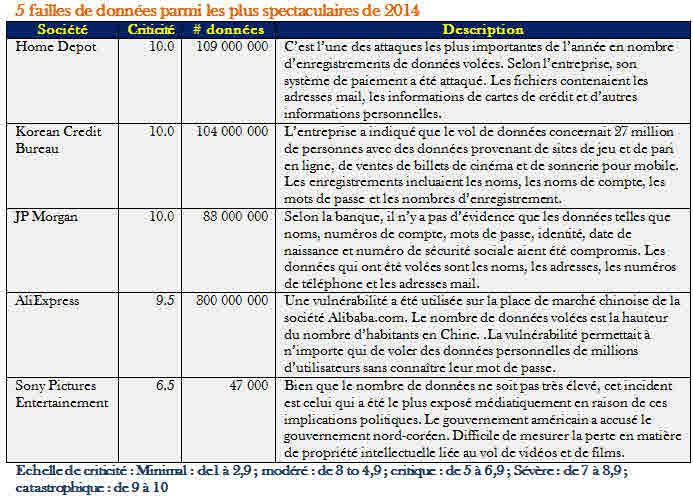

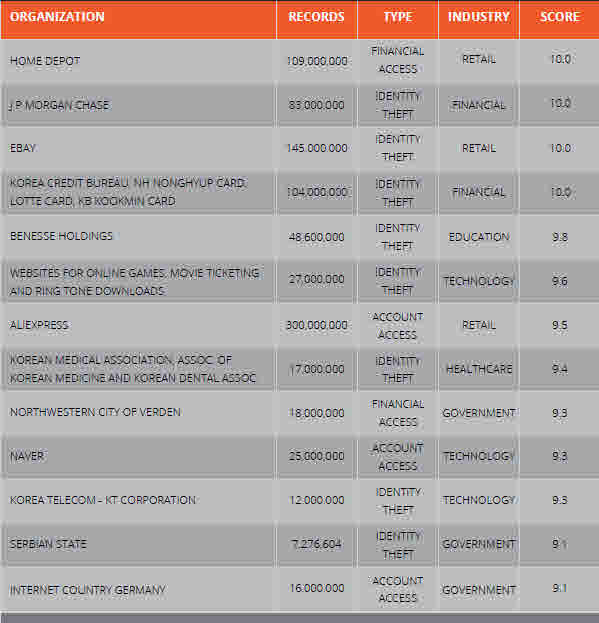

Le nombre de failles de données enregistrées à travers le monde ne cesse d’augmenter : selon l’indice Breach Level Index (BLI) établi par Gemalto (qui a également été confronté à ce type de problème, voir encadré ci-dessous), plus de 1 500 failles ont été enregistrées pour la seule année 2014, entraînant le vol d’un milliard d’enregistrements de données, en augmentation de 49 % en nombre de failles et de 78 % en nombre d’enregistrements volés ou perdus par rapport à 2013. Et pourtant, près de neuf DSI sur dix (87 %) sont convaincus que le système de sécurité périmétrique de leur entreprise est efficace contre les utilisateurs non autorisés.

L’étude montre également que ces décideurs cherchent à augmenter leurs investissements en faveur de la sécurité périmétrique, 64 % souhaitant passer à l’action dans les 12 prochains mois. S’agissant des failles les plus récentes, il est intéressant de souligner que la quantité moyenne de données corrompues protégées par une solution de chiffrement était inférieure à 8 %, soulignant la nécessité de déployer une stratégie de protection plus robuste.

Une confiance limitée dans la capacité de se protéger

Néanmoins, un tiers des responsables interrogées estiment que des utilisateurs non autorisés sont encore en mesure d’accéder au réseau de leur entreprise, une proportion équivalente ne faisant pas confiance au dispositif de sécurité en cas d’attaque. En fait, l’étude DSCI révèle qu’à la suite de récentes failles de grande ampleur, 71 % des entreprises ont ajusté leur stratégie de sécurité tout en continuant de mettre l’accent sur la sécurité périmétrique. Pour ajouter à la confusion, près de trois quarts des décideurs IT (72 %) déclarent avoir augmenté leurs investissements au cours des 5 dernières années, même si 30 % reconnaissent que leur entreprise a été victime d’une faille au cours des 12 derniers mois, ce qui souligne la nécessité d’approcher la sécurité de manière différente.

Bien que les failles de grande envergure aient amené plus de 7 entreprises sur 10 (71 %) à revoir leur stratégie de sécurité, 62 % des personnes interrogées (plus de 3 sur 5) ne font pas plus confiance qu’il y a un an à la capacité des professionnels de la sécurité à détecter et contrer les menaces de sécurité émergentes.

Impact commercial des failles de données

À la suite de ces attaques, neuf entreprises sur dix (90 %) déclarent avoir souffert sur le plan commercial, avec notamment des retards en matière de développement de leurs produits et services (31 %), une baisse de productivité de leurs employés (30 %), un recul de confiance de la part de leurs clients (28 %) et des retombées négatives dans les médias (24 %).

« Les entreprises continuent d’accorder une trop grande importance à la sécurité périmétrique, même lorsqu’elle a démontré son inefficacité », commente Tsion Gonen, Vice-président en charge de la stratégie, Identity & Data Protection, Gemalto. « Les décideurs doivent insister davantage sur les données des clients, et chercher à adopter une approche de « sécurisation des failles » dont le rôle est de sécuriser les données après que des intrus ont franchi les défenses périmétriques. Pour consulter la synthèse complète des failles de données, télécharger le Breach Level Index 2014.

Gemalto sous l’œil de la NSA

En février dernier, un article révélait, qu’en 2010 et 2011, une unité spéciale formée d’opérateurs du GCHQ (Government Communications Headquarters) anglais et de la NSA (National Security Agency) américaine avait piraté des clés d’encryptage inscrites dans des cartes SIM par Gemalto et possiblement d’autres fabricants. La cible n’était pas Gemalto en tant que telle – il s’agirait d’une tentative pour atteindre le plus grand nombre de téléphones portables possible dans le but de surveiller les communications mobiles sans l’accord des opérateurs et des usagers.Quelques jours plus tard, Gemalto indiquait que l’analyse de la méthode décrite dans les documents et les tentatives d’intrusion sophistiquées détectées par Gemalto en 2010 et 2011 rendent cette opération probable. Toutefois les attaques contre Gemalto n’ayant touché que des réseaux bureautiques, elles n’ont pas pu résulter en un vol massif de clés d’encryptage de cartes SIM, poursuivait le fabriquant. La technique utilisée étant d’intercepter les clés lors de l’échange entre l’opérateur télécom et ses fournisseurs, et Gemalto ayant avant 2010 déjà largement déployé un système d’échange sécurisé avec ses clients, seuls quelques cas exceptionnels ont pu aboutir à un vol. Les données éventuellement volées par cette méthode ne sont exploitables que dans les réseaux de deuxième génération (2G). Les réseaux 3G et 4G ne sont pas vulnérables à ce type d’attaque. Aucun autre produit de Gemalto n’est concerné par cette attaque. L’encryptage systématique des données et des échanges, l’utilisation de cartes de dernières générations et d’algorithmes personnalisés pour chaque opérateur sont les meilleures réponses à ces attaques.

puis

puis