Le tableau de bord est trompeur : la courbe des attaques réussies fléchit, la gravité des impacts grimpe. Entre supply chain devenue vulnérabilité structurelle, géopolitique qui s’invite dans les scénarios hybrides, et IA qui accélère autant la défense que les fraudes, le périmètre à protéger s’étire plus vite que les budgets. Coup d’œil sur le 11ème baromètre de la cybersécurité du CESIN…

Le baromètre cyber annuel du CESIN est toujours riche d’enseignement ne serait-ce que parce qu’il prend un point de vue très éloigné du marketing des acteurs du marché en ne s’intéressant non pas à la multiplicité des attaques mais uniquement à celles qui réussissent ! Ce qui permet au passage de mesurer plus intelligiblement les conséquences.

Car tous les DSI et les RSSI le savent bien, quand une attaque passe, l’effet domino ne reste jamais cantonné aux équipes cyber et impactent directement mais plus ou moins durement le Business.

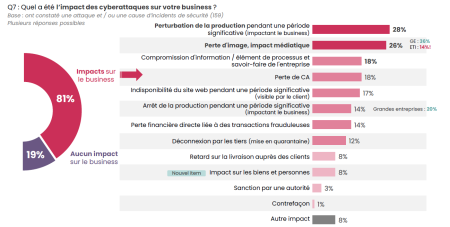

Dans le 11ème Baromètre de la cybersécurité des entreprises (11e vague) du CESIN, publié cette semaine, 81% des organisations ayant subi une cyberattaque « significative » déclarent un impact sur leur activité, d’abord via des perturbations de production et des pertes d’image.

Une diminution en trompe-l’œil

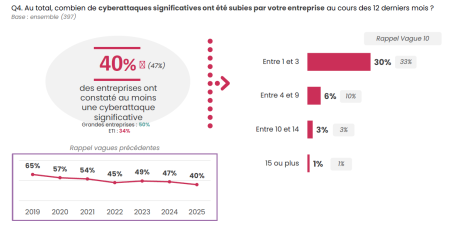

Comme les précédentes années, le CESIN note une baisse qui se poursuit des attaques réussies. Elles ne sont plus que 40% selon ce 11è baromètre. Elles étaient encore plus de 65% il y a six ans.

Mais, et c’est là le piège, cette diminution ne traduit nullement un recul de la menace, mais simplement une amélioration progressive des capacités de détection, de prévention et de réaction rapide des organisations interrogées.

Ce n’est pas parce que le nombre d’attaques réussies baisse que le niveau d’exigence doit en faire autant. D’autant que les attaques se montrent plus dévastatrices. « Lorsque l’attaque est avérée, ses conséquences restent majeures » constatent les auteurs de l’étude. Parmi les organisations touchées, 28% mentionnent une perturbation significative de la production, 26% une perte d’image, 18% une compromission d’informations ou de savoir-faire, 18% une perte de chiffre d’affaires, 14% un arrêt de production sur une période significative, et 12% une déconnexion par des tiers (mise en quarantaine). Des évènements qui peuvent effectivement se révéler dévastateurs au sens métier. En outre, les rapporteurs notent que « l’effacement ou l’altération de données est deux fois plus constaté que l’année précédente ».

Le phishing indétrônable, les deepfakes en embuscade

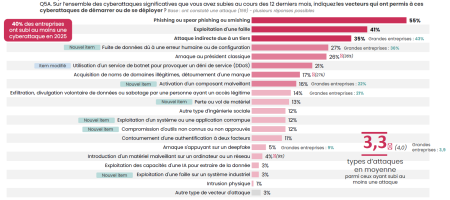

Pourtant, les portes d’entrée varient peu. Le trio des vecteurs dominants reste bien installé : phishing/spear phishing/smishing (55%), exploitation d’une faille (41%), et attaque indirecte via un tiers (35%). Les conséquences techniques les plus fréquentes traduisent ce mélange d’opportunisme et d’industrialisation : le vol de données arrive largement en tête (52%), devant le déni de service (28%) et l’exposition de données (27%).

Deux tendances méritent une attention particulière. Les attaques DDoS (21 %) prennent une dimension nouvelle : désormais hyper-volumétriques, elles s’inscrivent de plus en plus dans des stratégies hybrides liées au contexte géopolitique tendu. Quant aux deepfakes, ils font leur entrée dans le baromètre avec 5 % des attaques, un signal faible qui inquiète les professionnels : cette technologie amplifie les stratagèmes existants, notamment l’arnaque au président.

Le risque tiers devient une vulnérabilité structurelle

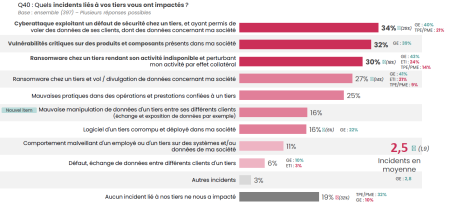

Les attaques à la supply chain demeurent l’un des grands sujets d’inquiétude. Un tiers des entreprises estime que plus de 50% de leurs incidents de cybersécurité sont dus à des tiers.

Et la liste des incidents rapportés confirme le caractère systémique : 34% citent des cyberattaques exploitant un défaut de sécurité chez un tiers avec vol de données clients, 32% des vulnérabilités critiques sur des produits/composants présents dans l’entreprise, 30% des ransomwares chez un tiers avec indisponibilité et impact collatéral.

Les réponses s’organisent, surtout via la contractualisation : 85% des organisations interrogées déclarent intégrer des clauses de sécurité dans les contrats, 74% utilisent des questionnaires de sécurité et 64% des plans d’assurance sécurité (comités, SLA, KPI). Le recours au cyber-rating progresse également, avec 46 % d’utilisateurs, l’outil gagnant en crédibilité après des débuts contestés.

Dit autrement, la cybersécurité se gère autant dans les achats, la gestion des contrats et l’audit fournisseur que dans les consoles SOC. La réduction de surface d’attaque et l’hygiène de patching ne suffisent plus sans un pilotage fin de l’écosystème fournisseurs et des chaînes de sous-traitance.

La menace géopolitique s’installe durablement

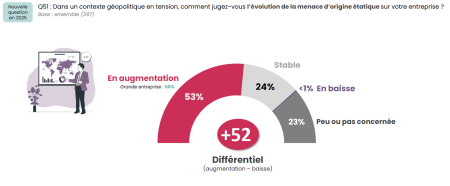

Parallèlement un autre chiffre claque : 53 % des répondants estiment que la menace d’origine étatique est en augmentation. C’est sans aucun doute l’un des enseignements les plus marquants de cette 11ème édition : le cyberespionnage est perçu comme un risque élevé par 40 % des entreprises, quelle que soit leur taille. Cette prise de conscience se traduit par un intérêt croissant pour la souveraineté numérique : 63 % des répondants se disent concernés par les enjeux de cloud de confiance, en hausse de 11 points.

Mais le baromètre 2026 résonne aussi avec l’agenda européen. Les entreprises déclarent être impactées par NIS2 (59%), devant DORA (32%) et le Cyber Resilience Act (30%). Sur le cloud, deux risques ressortent nettement : des clauses contractuelles “très difficilement négociables” (52%) et l’hébergement des données soumis à des lois extraterritoriales “y compris en France et en Europe” (48%).

Paradoxalement, les RSSI distinguent souveraineté et nationalité des outils. L’enjeu n’est pas tant d’utiliser des solutions françaises que de maîtriser ses dépendances technologiques et de garder le contrôle sur ses données.

Reste que la montée des préoccupations de souveraineté crée un terrain plus favorable aux alternatives européennes. Le baromètre ne mesure pas directement l’adoption de solutions issues de startups spécifiquement européennes, mais il donne un signal clair sur l’appétence pour l’innovation portée par l’écosystème : 39% des entreprises déclarent recourir à des offres innovantes issues de start-up en cybersécurité, le plus souvent de manière occasionnelle. Chez les 61% qui s’en passent, les freins évoqués tournent surtout autour de la maturité et de la pérennité des offres, ou d’un sentiment que les solutions actuelles sont « suffisantes et éprouvées ».

Des défenses qui se renforcent

D’ailleurs, et c’est l’un des enseignements récurrents de ce baromètre, les DSI et RSSI sont plutôt satisfaits des solutions technologiques qu’ils ont mises en œuvre pour se défendre : 88% des responsables interrogés estiment que les solutions de sécurité du marché sont plutôt adaptées, voire tout à fait adaptées à leur organisation.

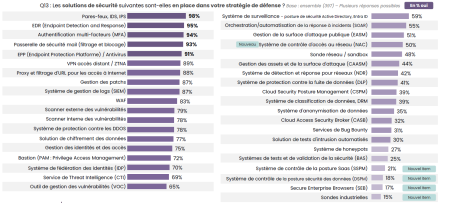

Le trio défensif de base atteint des niveaux de déploiement quasi universels : pare-feu (98 %), EDR (95 %), authentification multifacteur (94 %). Les passerelles de sécurité email (93%), les solutions EPP (91%) et les solutions ZTNA (89%) suivent juste derrière et conservent une forte popularité. D’autres ont encore du mal à percer, à l’instar des outils de gestion de posture (CSPM pour le Cloud, SSPM pour le SaaS, DSPM pour la data), les solutions CASB, les systèmes d’anonymisation (malgré les 10 ans du RGPD) ou encore les services de bug bounty et les solutions de tests d’intrusion automatisés.

La visibilité sur les actifs s’améliore : 81 % des répondants déclarent avoir une vision complète de leur parc, et 92 % ont identifié leurs actifs critiques. Les approches Zero Trust (31 %, +7 points) et les centres opérationnels de vulnérabilités — VOC (26 %, +9 points) — poursuivent leur progression.

L’IA, entre opportunité et shadow IA

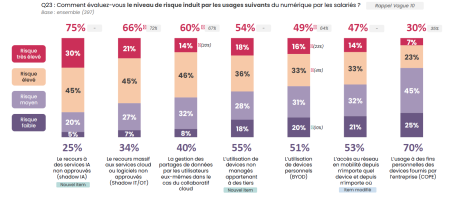

Cette année, le comportement salarié jugé le plus risqué devient le recours à des services d’IA non approuvés : 75% des entreprises évaluent ce risque à “élevé” ou “très élevé”. Le baromètre montre d’ailleurs que l’IA s’installe vite : 79% déclarent une IA “utilisée” dans l’organisation, mais seules 42% indiquent qu’elle est officiellement utilisée et déjà intégrée à la stratégie de sécurité, avec tout usage non contrôlé traité comme du shadow IT.

Les campagnes de sensibilisation spécifiques aux risques de l’IA générative ne concernent encore que 35 % des entreprises. Quant aux incidents exploitant directement les capacités de l’IA, ils ne représentent que 3 % des cas. Le signal paraît encore faible mais il est en réalité à surveiller de très près.

Au final, ce 11e baromètre du CESIN ne raconte pas une victoire. Il décrit une profession qui progresse dans un environnement qui se complexifie plus vite encore. La baisse des attaques réussies témoigne de l’efficacité des investissements passés, mais la gravité des impacts rappelle que chaque incident compte. Entre menace géopolitique, risque tiers, et adoption non maîtrisée de l’IA, les RSSI devront en 2026 continuer de protéger sans relâche un périmètre qui ne cesse de s’étendre, avec des moyens qui, eux, restent comptés.

puis

puis