A l’occasion de la CloudWeek, Cisco a mis en évidence deux interfaces clés de sa panoplie d’outils de communication : Intercloud et sa plate forme de collaboration Visio.

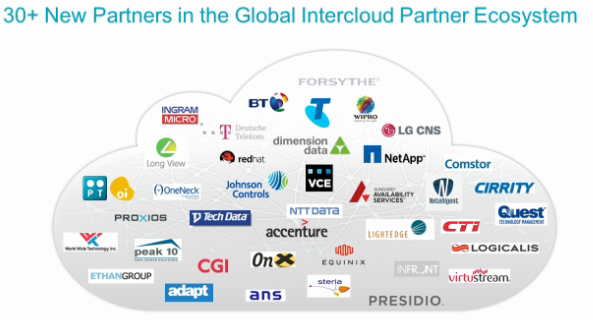

Depuis Cisco Live qui se déroulait à San Diego en mai, le géant des réseaux a multiplié les accords autour d’Intercloud avec les hébergeurs et communiqué sur les partenariats avec des éditeurs de logiciels. A San Diego, Cisco avait présenté dix nouveaux partenaires. Hier à Issy pour sa journée Cloud, elle mettait en évidence les européens, Atos Canopy, BT et Steria. C’est un nombre croissant de centres de données, 350, à l’heure actuelle, qui sont capables de proposer, dans le monde entier, le logiciel InterCloud de Cisco. 30 nouveaux intégrateurs (image ci-contre) et 35 nouveaux partenaires fournisseurs de logiciels, dont Basho, Chef, Hortonworks et MongoDB fonctionneront nativement sur InterCloud. OpenStack et la plupart des fournisseurs de logiciels en charge d’OpenStack, font aussi partie des différents logiciels partenaires tout comme SAP ou Oracle.

C’est un nombre croissant de centres de données, 350, à l’heure actuelle, qui sont capables de proposer, dans le monde entier, le logiciel InterCloud de Cisco. 30 nouveaux intégrateurs (image ci-contre) et 35 nouveaux partenaires fournisseurs de logiciels, dont Basho, Chef, Hortonworks et MongoDB fonctionneront nativement sur InterCloud. OpenStack et la plupart des fournisseurs de logiciels en charge d’OpenStack, font aussi partie des différents logiciels partenaires tout comme SAP ou Oracle.

Ouverture sur Azure et Amazon Web Services

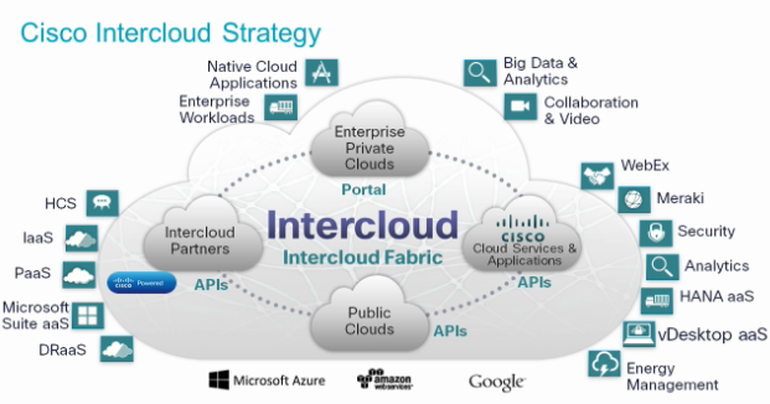

L’objectif pour Cisco est de relier tous les datacenters du monde et de devenir l’intermédiaire universel grace à ce service Intercloud qui non seulement permet de créer des réseaux virtualisés sur des tunnels sécurisés mais aussi de pousser les machines virtuelles et bientôt des conteneurs entre différentes plateformes d’hébergement.

La force du système paraît être la capacité de créer un réseau virtuel unique et sécurisé relié à la puissance de calcul de différents sites. L’ouverture est totale qu’il s’agisse d’Azure (Microsoft) ou d’Amazon. Le système est facturé à la VM (et pas encore ?) à l’usage comme le fait la firme française Intercloud qui porte le même nom que le logiciel de chez Cisco. La référence mondiale dans ce domaine reste surtout l’offre de l’allemand T-Systems qui propose du SAP facturé à la transaction.

Interrogé sur le véritable différenciateur du système proposé par Cisco, le directeur des services Cloud, Christophe Labro précisait : « C’est notre ouverture et la sécurité, on peut se connecter sur des clouds publics ou privés et l’on assure la portabilité des VM qu’il s’agisse d’Hyper-V, VMware, Citrix ou KVM « .

La sécurité est l’argument choc d’Intercloud

Lors d’une démonstration on a pu voir que les différentes machines virtuelles dépendaient d’un plan d’adressage propre au réseau virtuel Intercloud. Pour se raccorder à un datacenter, l’administrateur n’avait qu’à effectuer la corrélation avec les adresses proposées par le site d’hébergement pour l’intégrer, ce qui parait simple, en surface. Sur Internet, classiquement, on identifie un destinataire avec une adresse IP et un port. Cette adresse IP correspond à une interface physique (routeur, serveur, firewall, etc.) et la plupart des pirates passent leur temps à tenter d’entrer sur ces adresses via ces ports. Mais sur Intercloud comme sur les réseaux virtuels de type I2P ou Tor, Le système identifie et gère les destinataires avec des clés chiffrées mais qui n’apparaissent pas dans la console d’administration ou du moins comme des adresses virtuelles banales propres à Intercloud, ce qui rend les intrusions beaucoup plus compliquées. De plus les échanges entre les VM hébergées dans l’espace virtualisé peuvent être cryptés. On pourrait parler de double blindage avec un système d’adressage masqué et des flux également chiffrés. Ce type de protection est parait-il assez courant dans les banques sur des réseaux privés internes mais là le dispositif est disponible sur des réseaux et des hébergements extérieurs.

En cas d’agression sur les serveurs et leurs adresses physiques bien réelles chez l’hébergeur, seul un arrêt des taches pourra être a priori effectué car le contenu sera illisible. Interrogé sur la sécurité offerte par ce type d’installation, un spécialiste informatique du ministère des armées, généralement très discret, qui utilise d’ailleurs depuis peu des infrastructures Cisco au nouveau centre de Balard (photo), précisait. « A priori, sur le papier, Intercloud est une protection intéressante pour une infrastructure réseaux à base de cloud mais cela n’empêchera pas les éventuels espions d’ installer des sondes modulaires à l’intérieur des applicatifs ou dans les imprimantes.

Ce sont ces éléments qui vont relayer les infos vers l’extérieur, dès qu’elles pourront être pompées. Mais cette opération d’infiltration logicielle ne peut avoir lieu simplement qu’à l’installation car ensuite avec des tunnels applicatifs étanches, cela devient difficile de passer d’une application dans l’autre et de sortir des infos. Enfin, une infra sécurisée, c’est déjà une partie des soucis en moins. »

Au-delà d’Intercloud, Cisco remettait en scène son offre de logiciels de visioconférence qui bénéficient eux-aussi d’une ouverture maximale grâce à des clouds de conversions appelée CMR (Conference Meeting Room). Les interfaces existent pour les clients type de Microsoft comme Lync, Skype ou ceux des stations Polycom, Radvision. Cette nouvelle ouverture dans ce domaine tient au rachat le 29 mai dernier de la firme Tropo qui est spécialisée dans l’administration des API pour les communications entre e cloud et les applications.

Bruno Cailles se faisait le chantre de la numérisation des entreprises avec la visio conférence, dont » l’intérêt est mal compris », mais qui aurait permis à Cisco d’économiser des millions d’euros sur les déplacements couteux en temps. Entre 50 et 70 euros de l’heure pour un cadre moyen, plus de 100 euros pour un dirigeant. Des chiffres qui ont du faire réfléchir tous ceux qui se sont déplacés difficilement à Issy-Les-Moulineaux pour y voir des démonstrations de Visioconférence. Mais pour susciter le « customer engagement », l’intérêt de l’acheteur, il faudra bien un premier pas, de la part du client ou de celle du vendeur.

puis

puis