Cisco, depuis l’an passé, fait la promotion d’un écosystème SDN ouvert où les applications de sécurité virtualisées seraient partagées et administrées de manière unique. Les premières offres externes à Cisco arrivent sur le marché.

Lors de son récent salon européen à Milan, Cisco a fait le point sur ses ventes de commutateurs 10 et 40 Gbits, les Nexus 3000 et 9000, à la base de son architecture SDN. Leurs ventes auraient augmenté de 350%, à la faveur du lancement de son modèle économique, le 3000. Cisco annonçait 1 700 clients pour son architecture SDN ACI, contre 970 en novembre dernier. L’architecture ACI se veut ouverte et permet à d’autres fabricants de logiciels et matériels de s’intégrer à l’offre de virtualisation réseau de la firme. L’objectif de nombreux fabricants, soucieux de prendre pied dans le riche marché des clients Cisco, est de converser étroitement avec la « fabrique » Cisco ACI.

Leur objectif est d’intégrer le réseau virtualisé, que les applications se situent sur les serveurs, le stockage ou se présentent simplement sous forme de services dans le cloud. Deux constructeurs de commutateurs, très concurrents, participent à cette ouverture logicielle en proposant leurs répartiteurs de charges applicatives et des pare-feu applicatifs. Il s’agit d’A10 Networks et de F5.

Leur objectif est d’intégrer le réseau virtualisé, que les applications se situent sur les serveurs, le stockage ou se présentent simplement sous forme de services dans le cloud. Deux constructeurs de commutateurs, très concurrents, participent à cette ouverture logicielle en proposant leurs répartiteurs de charges applicatives et des pare-feu applicatifs. Il s’agit d’A10 Networks et de F5.

A10 en quête de légitimité

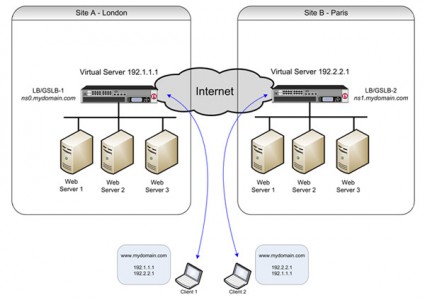

Connu pour ses outils de sécurité, A10 a transformé son contrôleur d’application Thunder d’A10 (appelé aussi Application Delivery Controller-ADC) en un logiciel pour suivre la politique et l’automatisation des applications selon le modèle Cisco ACI. Ainsi les fonctions de sécurité pourront être déployées désormais rapidement dans un Datacenter par un seul type d’intervenant. Le coût d’exploitation (TCO) réduit reste l’atout d’un centre de données entièrement virtualisées non seulement pour ses serveurs mais aussi pour les réseaux Ethernet. A10 prétend fournir avec son nouveau Thunder, sous ACOS Version 4, un ADC plus avancé que celui de Citrix jusque-là promu par Cisco. L’A10 Thunder se distingue par des fonctionnalités de sécurité telles que le chainage d’application, le WAF ( web application filtering), les SSLi (connexions sécurisées) et le GSLB ( load balancing global de serveurs – schéma type à droite) qui seront intégrées à Cisco ACI.  L’ACI de Cisco devient ainsi plateforme de management commune. Cisco met en avant le fait que son modèle d’administration des opérations de maintenance, de la sécurité, est identique pour tous les types d’applications sur une infrastructure totalement automatisée et programmable.

L’ACI de Cisco devient ainsi plateforme de management commune. Cisco met en avant le fait que son modèle d’administration des opérations de maintenance, de la sécurité, est identique pour tous les types d’applications sur une infrastructure totalement automatisée et programmable.

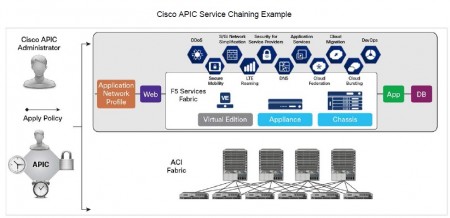

Le coeur du réseau APIC (Policy Controller Application Infrastructure) de Cisco sert de point central à l’automatisation et la gestion des éléments des commutateurs dans les deux environnements, qu’ils soient physiques ou virtuels. L’APIC communique avec les autres éléments au niveau L4-L7 via des plugins (programmes spécifiques qui exploitent les API proposées par Cisco).

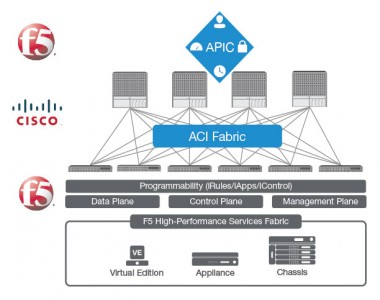

F5 n’oublie pas son programme Synthesis

Chez F5, le programme est assez comparable mais plus coûteux, avec des fonctions de sécurité plus avancées mais la firme ne passe pas sous silence ses propres interfaces bâties autour de son environnement Synthesis. Les utilisateurs auront le choix de s’intégrer à la plateforme Cisco ou d’utiliser les différents services:

– iRules pour la gestion des data planes,

– iApps pour le provisionning des applications « centric »,

– iControl pour l’administration des API de management et d’intégration,

– et iCall pour les script des control panels.

F5 veut favoriser le déploiement de services de type contrôle d’application ADC à l’aide son commutateur Big IP. Au travers de ces deux fournisseurs d‘équilibreurs de charges, on voit clairement la montée d’un véritable écosystème dans lequel d’autres concurrents comme Radware, Citrix et les IDS/IPS de Catbird seront aussi en compétition. Check Point et Palo Alto devraient aussi proposer prochainement des liens plus étroits avec l’APIC .

puis

puis