En regardant les SIEM (security information and event management) actuels, on s’aperçoit que tous respectent des critères communs comme la prise en charge des différentes sources de logs et cherchent à disposer de fonctionnalités permettant l’examen et l’analyse dans ce volume brut des données produit par les logs. Au cœur des besoins on trouve la gestion de la conformité et le computer forensics. Dans ce point de vue, nous allons nous attacher à expliquer ce qu’est le computer forensics et comment il est aujourd’hui possible de l’utiliser dans un monde où (presque) tout est numérique.

En quête de preuves ?

Le principe de l’analyse des traces n’est pas nouveau. Depuis longtemps, on a recours aux empreintes digitales, aux groupes sanguins et à l’ADN pour établir la nature d’un crime et trouver son auteur. Sur le plan documentaire, dans les années 1910, Albert Osborn a été le premier à établir une méthode scientifique dans l’examen des documents, en particulier les documents servant de preuve juridique au cours des procès. Dans le domaine plus récent des preuves informatiques, le Computer Analysis and Response Team (CART) a été créé en 1984 pour apporter un support au FBI en quête de preuves informatiques. Pour être valable et recevable en justice, une preuve numérique doit passer une série de tests garantissant son authenticité, son intégrité, sa traçabilité, son exploitabilité, sa pérennité et son interprétation.

Le computer forensics – en français, investigation numérique légale – désigne l’ensemble des méthodes, techniques et procédures qui permettent de collecter, conserver et analyser des preuves issues de supports numériques en vue de les produire dans le cadre d’une action en justice, dans un format cohérent et recevable. Également appelé Digital Forensics, le Computer Forensics s’est imposé en raison de la forte augmentation des cyberactivités. Cette évolution a conduit à une prise de conscience plus grande de l’importance de la sécurité informatique et de la protection contre les crimes ‘assistés’ par ordinateur. Cependant, sécurité informatique et preuves informatiques, bien que souvent associées, recouvrent des actions et des besoins très différents.

La sécurité informatique se concentre sur les techniques et les technologies empêchant les accès non autorisés aux systèmes informatiques en vue de les protéger contre les violations de confidentialité, de préserver l’intégrité des données et de conserver leur disponibilité. Le Computer Forensics est pour sa part dédié à l’acquisition, à la conservation et à l’analyse des données recueillies dans l’environnement d’un système compromis après qu’un accès non autorisé ait eu lieu. Il s’agit de techniques de détection, de méthodes de conservation et de garanties procédurales pour la préservation des preuves.

Le cyber-crime génère l’investigation numérique

Notre dépendance vis-à-vis des systèmes informatiques a ouvert la voie aux activités cybercriminelles. Les vols de propriété intellectuelle, les dommages sur les réseaux de l’entreprise, les fraudes financières, les infiltrations du système d’information et les exfiltrations de données sont quelques-uns des crimes ‘assistés’ par ordinateur qui se commettent en permanence, partout dans le monde. La qualification criminelle diffère selon qu’il s’agit d’une attaque extérieure (mafia, intelligence économique, investigation d’état…) ou d’un abus de confiance venant d’un acteur interne de l’entreprise (salarié, intervenant ou partenaire).

Lancée dès la détection de l’attaque, l’enquête nécessite de suivre un certain nombre d’étapes et de procédures pour garantir la recevabilité des preuves numériques collectées qui permettront de poursuivre les cybercriminels.

Imaginons que les locaux d’une entreprise soient investis physiquement par des criminels pour voler des valeurs – argent, matériel, rapports confidentiels… La première tâche des enquêteurs sera d’évaluer la situation et de recueillir sans les dégrader tous les éléments de preuve utiles.

Maintenant, supposons que le forfait ait été commis par voie électronique : viol du réseau de l’entreprise, vol de données importantes et accès à des informations confidentielles… Toutes les pistes doivent être envisagées, car il faut garder à l’esprit, que l’intrus peut être un salarié de l’entreprise qui utilise les ordinateurs de l’organisation. Comme dans le cas d’un crime physique, il faut évaluer la situation ; ce qui en sécurité informatique signifie évaluer correctement les alertes provenant de l’hôte et des systèmes de détection et prévention des intrusions réseau (IDPS) puis, utiliser les outils appropriés pour collecter et analyser toutes les données qui pourraient être des preuves numériques utiles.

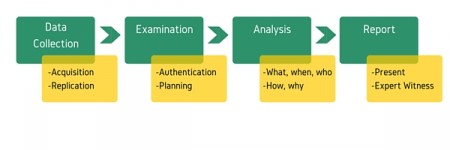

Le Computer Forensics, étape suivante de la procédure, permet l’application des techniques les plus récentes pour recueillir et préserver les preuves provenant des unités informatiques afin qu’elles soient recevables en justice. Cette procédure peut être considérablement simplifiée si les outils appropriés pour évaluer la situation ont été préconfigurés avec des scénarios permettant de traiter efficacement de tels cas. C’est évidemment nécessaire si l’on considère que les cybercrimes sont beaucoup plus nombreux et plus fréquents que les crimes physiques, et que leurs principales victimes sont les entreprises. Le schéma du Computer Forensics comporte quatre étapes : collecte des données, examen, analyse et rapport. Avec à chaque étape une méthode permettant la recevabilité des preuves au final.

Le SIEM, outil de stratégie pour les entreprises

On peut aussi avoir recours à l’investigation numérique sans aller jusqu’au tribunal, afin de disposer d’éléments probants pour confondre un acteur interne malveillant. Les outils de Computer Forensics sont alors utilisés pour recueillir des éléments qui prouveront l’implication du salarié, par exemple, dans l’attaque.

De plus en plus d’entreprises incluent dans leur stratégie de sécurité d’avoir, un jour ou l’autre, à disposer des preuves d’atteinte à leur sécurité informatique. Il est plus que raisonnable dans cette optique de faire appel aux capacités de recherche avancée d’une plateforme SIEM. On mettra alors particulièrement l’accent sur le reporting et la visualisation des données de la solution SIEM, en élaborant en amont des modèles de rapport adaptés. Du temps et des ressources précieuses seront alors économisés… surtout si le SIEM adopté par l’entreprise est simple et facile à utiliser pour stocker et localiser les données et pour générer instantanément les rapports appropriés.

La performance d’un SIEM et ses capacités prennent encore plus de sens et de valeur avec le Computer Forensics. Pour l’analyse de la sécurité en temps réel, le débat actuel des spécialistes de la sécurité informatique privilégie désormais la capacité de convergence entre le Computer Forensics et le SIEM plutôt que leur opposition. Ceci entraîne de savoir, quelles fonctions les solutions SIEM actuelles doivent prévoir pour aider à l’examen et à l’analyse des données et quelles fonctions inclure dans une plateforme SIEM pour répondre aux exigences des preuves informatiques.

___________

Dimitris Larisis est Research Assistant, LogPoint.

puis

puis