Telle semble être la devise des hackers et autres pirates de l’Internet. Selon ledernier Verizon Data Breach Digest 2017, les compromissions de données se multiplient, sont sans cesse plus complexes, affectent désormais tous les services d’une entreprise. Chaque compromission laisse une empreinte durable sur l’entreprise victime.

Tout comme l’avait démontré l’édition 2016 du rapport Data Breach Investigations Report (DBIR) de Verizon, l’élément humain demeure central. Les individus conservent un rôle majeur dans les cas de compromission de données et autres incidents de cybersécurité, qu’ils soient acteurs de la menace, victimes ciblées ou membres de l’équipe d’intervention.

Dans cette seconde édition du Data Breach Digest, Verizon détaille 16 scénarios courants de compromission et lève le voile sur les coulisses des cyber investigations à la genèse du rapport annuel Data Breach Investigations Report (DBIR) de la société. Chaque cas est raconté du point de vue des différents intervenants : responsable de la communication, directeur juridique ou professionnel des ressources humaines.

L’objectif de ce rapport est d’aider les entreprises et les administrations à identifier les signes révélateurs d’une compromission de données, à savoir quels éléments de preuve sont les plus importants et comment s’y prendre pour contenir une compromission, mener l’enquête et s’en remettre.

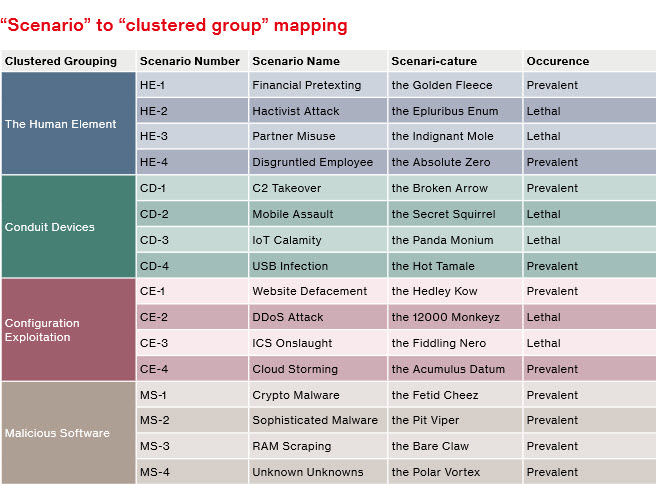

Le rapport recense un nombre fini de scénarios de compromission de données mais avec de nombreuses permutations possibles pour chacun et un large éventail de dommages à la clé. Les compromissions sont classées par type, par secteur d’industrie, selon l’un des neuf scénarios d’incident reconnus par le DBIR et par participant impliqué.

Cette année, 16 scénarios de cas avérés de compromission de données sont retenus pour leur prévalence et leur potentiel de nuisance. Dix de ces cas représentent à eux seuls plus de 60% des 1 400 cas sur lesquels l’équipe RISK (Research, Investigations, Solutions and Knowledge) de Verizon a enquêté au cours des trois dernières années, et six autres, moins courants, sont néanmoins considérés fatals ou hautement préjudiciables pour l’entreprise victime.

Pour chaque scénario, Verizon propose une analyse détaillée des conditions d’attaque, du niveau de sophistication, des acteurs qui les perpétuent, des tactiques et techniques employées et des contre-mesures recommandées. Toutes les données émanent des dossiers d’investigation de l’équipe RISK et sont classifiées selon la même méthodologie VERIS (Vocabulary for Event Recording and Incident Sharing) utilisée pour préparer le rapport DBIR.

16 scénarios étudiés entre quatre types différents de compromissions :

Le facteur humain

– Abus de la part d’un partenaire – La taupe indignée

– L’employé mécontent – le zéro absolu

Le terminal utilisé comme canal

– Terminal mobile – Sans-Secret, l’écureuil agent secret

– IoT et objets connectés – Le Panda Monium

L’exploitation de la configuration

– Cloud storming – Dégradation des performances sous l’effet d’une demande excessive

– Attaque DDoS – Les 12000 singes (allusion au service antispam Monkeys.com victime d’attaques DDoS)

Le logiciel malveillant

– Crypto Malware – Données prises en otage

– Les attaques encore inconnues – Le vortex polaire

Pour consulter le rapport, cliquer ici

puis

puis