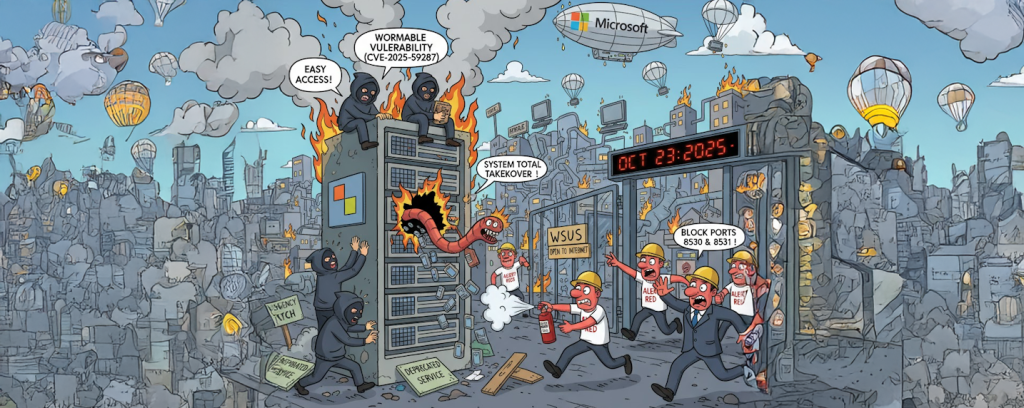

Panique dans les infrastructures Windows : une vulnérabilité « wormable » dans WSUS offre aux attaquants un accès total aux systèmes. Microsoft déploie un correctif d’urgence tandis que les RSSI tentent de contenir la brèche.

Une vulnérabilité critique dans Windows Server Update Services (WSUS), un des services phares de l’écosystème Windows Server, fait actuellement l’objet d’exploitations actives par les cyberattaquants, forçant Microsoft à publier un correctif d’urgence hors cycle. Cette faille, référencée CVE-2025-59287 avec un score CVSS hyper-critique de 9,8 sur 10, met en péril l’infrastructure de distribution des mises à jour Windows de nombreuses organisations la transformant en porte d’entrée ouverte sur tout le système d’information.

Une désérialisation dangereuse aux conséquences maximales

La vulnérabilité réside dans un mécanisme de désérialisation non sécurisée au sein de WSUS, permettant à un attaquant non authentifié d’exécuter du code arbitraire à distance avec les privilèges SYSTEM. Cette faille affecte toutes les versions de Windows Server de 2012 à 2025 disposant du rôle WSUS activé. L’exploitation ne nécessite aucune interaction utilisateur et peut être déclenchée par l’envoi d’une simple requête spécialement conçue vers les ports TCP 8530 ou 8531.

Et le niveau d’alerte est maximal depuis vendredi. De l’avis de nombreux experts, il est même déjà trop tard. Si une instance WSUS non patchée est ouverte à Internet, à ce stade, elle a probablement déjà été compromise. Selon les derniers relevés de plusieurs labos de rechercher plus de 8 000 instances WSUS vulnérables restaient ce lundi matin exposées sur Internet.

Des exploitations actives dès la publication du correctif initial

Les premières tentatives d’exploitation ont été détectées dès le 23 octobre 2025 à 23h34 UTC, soit quelques heures seulement après la publication du correctif d’urgence par Microsoft. Les équipes de Huntress ont observé des attaquants ciblant méthodiquement les instances WSUS exposées sur leurs ports par défaut.

Le mode opératoire reste constant : les attaquants exploitent la désérialisation via le cookie d’autorisation pour déclencher l’exécution de code. Le jargon informatique masque en réalité la simplicité de l’attaque qui est à la portée du moindre hacker d’autant que les codes sources d’exploitation de la faille circulent ouvertement depuis plus de 48 heures sur les réseaux sociaux.

Les charges utiles jusqu’ici observées déclenchent Command Prompt et PowerShell via le processus worker HTTP et le binaire du service WSUS. Un payload PowerShell encodé en base64 procède ensuite à l’énumération des serveurs pour collecter les informations sensibles du réseau et des utilisateurs avant de les exfiltrer vers des webhooks contrôlés par les attaquants.

Une infrastructure critique particulièrement exposée

WSUS représente un composant névralgique pour la gestion centralisée des mises à jour dans les environnements Windows Server. Sa compromission permet théoriquement à un attaquant de distribuer des mises à jour malveillantes à l’ensemble du parc informatique d’une organisation, transformant le système de sécurisation en vecteur d’attaque privilégié.

La nature potentiellement « wormable » (vers informatique se propageant de machines à machines) de la vulnérabilité entre serveurs WSUS représente une menace supplémentaire. Dans un environnement mal segmenté, une unique compromission pourrait se propager latéralement à travers l’infrastructure WSUS de l’organisation.

Des mesures d’urgence à implémenter sans délai

Face à cette menace active, l’Agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA) a ajouté CVE-2025-59287 à son catalogue des vulnérabilités exploitées connues (KEV), exigeant des agences fédérales américaines une remédiation avant le 14 novembre 2025 et invitant toutes les entreprises américaines à patcher au plus vite leurs serveurs.

Pour les organisations ne pouvant pas déployer immédiatement le correctif, Microsoft propose deux solutions de contournement temporaires. La première consiste à désactiver complètement le rôle serveur WSUS sur les systèmes affectés. La seconde implique le blocage du trafic entrant sur les ports 8530 et 8531 au niveau du pare-feu local. Ces deux approches rendent cependant WSUS non fonctionnel, privant les clients de leur source de mises à jour centralisée. Mais l’éditeur est catégorique : il ne faut pas retirer ces mesures de protection avant d’avoir patcher les serveurs et les avoir redémarrer, étape indispensable pour que remédiation soit effective.

Un signal d’alarme pour repenser l’architecture WSUS

Au-delà de l’urgence immédiate, cette crise soulève des questions fondamentales sur l’exposition des infrastructures WSUS. Benjamin Harris de watchTowr ne mâche pas ses mots : « Il n’y a vraiment aucune raison légitime en 2025 d’avoir WSUS accessible depuis Internet – toute organisation dans cette situation a probablement besoin de conseils pour comprendre comment elle en est arrivée là. »

Le fait que WSUS figure sur la liste des fonctionnalités dépréciées de Windows Server, sans développement actif mais toujours supporté, ajoute une dimension stratégique à cette crise. Microsoft pousse clairement vers des solutions cloud comme Intune, mais de nombreuses organisations restent dépendantes de cette infrastructure vieillissante pour des raisons opérationnelles ou réglementaires.

Cette vulnérabilité critique dans un composant en fin de vie pose question sur les bonnes pratiques et la façon dont les entreprises sont capables de les faire évoluer avec le temps. Les équipes de sécurité doivent désormais évaluer non seulement l’urgence du patching, mais aussi la pertinence de maintenir des services WSUS exposés, même indirectement, dans leur architecture réseau.

La rapidité avec laquelle les attaquants ont exploité cette vulnérabilité illustre la complexité croissante de la sécurisation des infrastructures héritées. Pour les RSSI, cette crise WSUS constitue un rappel brutal de la nécessité d’inventorier et de segmenter rigoureusement tous les services système, particulièrement ceux considérés comme « internes » mais potentiellement exposés par erreur de configuration.

Les patchs pour les différentes versions de Windows Server sont à télécharger ici :

CVE-2025-59287 – Guide des mises à jour de sécurité – Microsoft – Vulnérabilité d’exécution de code à distance dans le service Windows Server Update Service (WSUS)

puis

puis