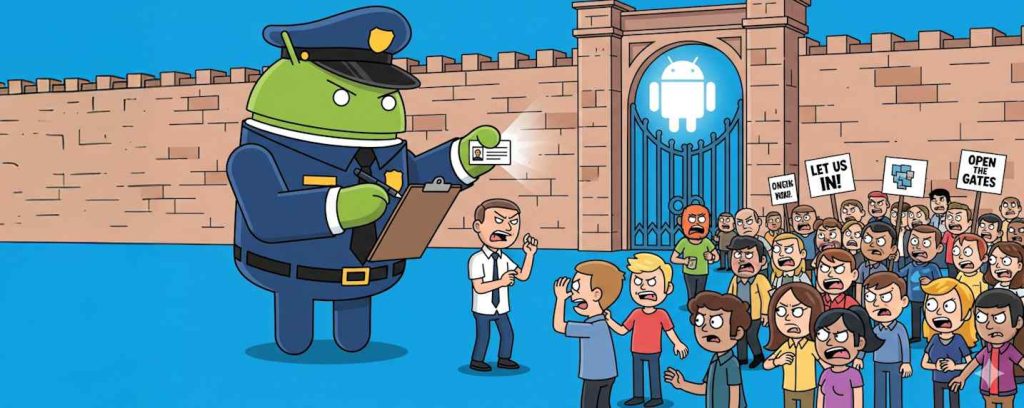

Au nom de la sacro-sainte « cybersécurité », Google s’apprête à fermer un peu plus l’écosystème Android en imposant une vérification d’identité à tous les développeurs d’applications, y compris ceux distribuant leurs logiciels en dehors du Play Store. Cette mesure, qui entrera progressivement en vigueur à partir d’octobre 2025, marque un tournant dans la stratégie de sécurité du géant de Mountain View et pourrait bien déclencher l’ire de la Commission Européenne.

Voilà qui va faire grincer bien des dents même si, dans l’usage classique des smartphones et tablettes Android, cela ne changera pas la vie des utilisateurs qui vivent l’écosystème Android par le truchement du Play Store. Mais pour les développeurs, les bidouilleurs, les hackers, les makers, la dernière décision de Google change assez profondément la donne.

Concrètement, dès septembre 2026, toute application installée sur un appareil Android certifié devra être enregistrée par un développeur clairement identifié et vérifié. Dit autrement, à partir de 2026, tous les développeurs devront être vérifiés pour que leurs applications puissent être installées sur des appareils Android. Le déploiement mondial de cette mesure doit être totalement effectif en 2027. « Android exigera que toutes les applications soient enregistrées par des développeurs vérifiés pour pouvoir être installées par les utilisateurs sur des appareils Android certifiés », précise Suzanne Frey, vice-présidente produit chez Android.

Un processus de vérification contraignant mais justifié par les menaces

Cette décision est motivée par un besoin affiché de renforcer la cybersécurité de l’écosystème Android. Selon Google, les applications installées via des sources externes (sideloading) présentent 50 fois plus de risques de malware que celles provenant de Google Play. La firme s’inquiète particulièrement des dernières menaces qui ont réussi à s’infiltrer dans le Play Store et d’une recrudescence des attaques ciblant les données financières des utilisateurs par le truchement de malwares « sideloadés ».

Le nouveau système impose aux développeurs de créer un compte Android Developer Console moyennant un paiement unique de 25 dollars. Les exigences sont strictes : documents d’identité gouvernementaux, numéros de téléphone vérifiés, et pour les organisations, documents d’enregistrement d’entreprise et site web vérifié. Chaque nom de package d’application devra être enregistré avec un certificat de clé publique issu de la paire de signature de l’application.

Cette vérification vise à identifier clairement les développeurs et à empêcher les éditeurs malveillants récidivistes de diffuser rapidement de nouvelles applications malveillantes après la suppression d’une précédente.

Google justifie cette approche en la comparant à « un contrôle d’identité à l’aéroport, qui confirme l’identité d’un voyageur mais est distinct du contrôle de sécurité de ses bagages ».

Pour concrétiser ses nouvelles mesures, Google lancera dès mars 2026 une nouvelle console Android Developer spécialement pour les développeurs qui distribuent leurs apps en dehors de Google Play.

Un accueil mitigé entre soutien institutionnel et critiques des développeurs

Si de nombreuses institutions financières et gouvernementales (notamment au Brésil, en Indonésie et en Thaïlande où les malwares Android « sideloadés » sont un vrai fléau) applaudissent la décision, de nombreux développeurs indépendants expriment leur frustration face à ce qu’ils perçoivent comme une restriction supplémentaire à la liberté d’Android. Nombreux sont ceux à regretter que, au final, Google rende chaque année plus difficile la distribution d’applications, citant l’exemple des extensions Chrome désormais soumises à des processus de vérification de plusieurs jours même pour des modifications mineures.

Cette évolution s’inscrit dans un contexte juridique tendu pour Google, qui fait face à des pressions réglementaires importantes suite à sa défaite dans le procès antitrust intenté par Epic Games. L’entreprise doit naviguer entre les exigences de sécurité et les accusations de pratiques anticoncurrentielles, tout en maintenant sa position dominante sur le marché des systèmes d’exploitation mobiles.

Et il n’est pas certain non plus que la Commission Européenne voit d’un bon œil ce qui peut effectivement être perçu comme une nouvelle tentative de fermer le Play Store et l’accès libre à Android alors que la DMA européenne appelle à des pratiques opposées. Google devra se montrer très convaincant.

Bien sûr, pour l’immense majorité des développeurs déjà présents sur le Play Store, l’impact sera minimal puisqu’ils ont déjà satisfait aux exigences de vérification.

Et Google prévoit aussi un processus allégé, sans frais, pour les étudiants et développeurs amateurs, dont les détails restent à préciser.

Rappelons toutefois que la mesure ne s’appliquera qu’aux appareils Android certifiés et pas à tous les appareils dérivant de la version open source d’Android « AOSP » comme ceux animés par LineageOS ou /e/OS.

Pour les DSI et RSSI, cette évolution représente une opportunité d’amélioration de la posture de sécurité des flottes mobiles d’entreprise, mais nécessitera une vigilance accrue sur les processus de déploiement d’applications internes et la gestion des développements spécifiques. Il ne faut pas oublier que bien des entreprises pratiquent le « sideloading » de leurs développements « maison » pour s’affranchir des lourdeurs administratives du Google Play Store. La période de transition jusqu’en septembre 2026 devra être mise à profit pour adapter les politiques de sécurité mobile et sensibiliser les équipes aux nouvelles contraintes du sideloading d’applications.

puis

puis