Technologie cellulaire de dernière génération, la 5G est en train d’être déployée à travers le monde. Parmi ses nombreux avantages figurent la rapidité, la fiabilité et les performances réseau. Ces derniers vont permettre d’optimiser certains scénarios d’utilisation et d’en mettre en œuvre de nouveaux : communications IoT en périphérie, vidéo haute définition, latence réduite pour la prise en charge des systèmes industriels de commande et d’automatisation, géolocalisation plus précise, etc.

Cette évolution technologique facilitera le passage aux réseaux Wi-Fi grâce aux « Hotspot 2.0 » certifiés Passpoint par la Wi-Fi Alliance. Si la plupart des utilisateurs n’en ont pas conscience, Cisco prévoit que 59 % du trafic 4G sera transféré aux points d’accès Wi-Fi d’ici 2022. Cette relation bénéfique aux deux technologies permet de tirer parti de leurs points forts respectifs. Si, par exemple, le cellulaire permet d’assurer efficacement la couverture d’une autoroute sur laquelle circulent des véhicules à plus de 110 km/h, les déploiements Wi-Fi, moins onéreux, conviennent mieux aux bâtiments abritant de nombreux utilisateurs.

Les opérateurs de téléphonie mobile utilisent les réseaux Wi-Fi pour offrir une meilleure couverture à leurs clients et faciliter le passage d’un réseau cellulaire au Wi-Fi. Contrairement aux hotspots Wi-Fi qui nécessitent de se connecter via un portail, il suffit à l’utilisateur de pénétrer dans un hôtel, un centre commercial, un aéroport et même son domicile pour que son appareil mobile passe automatiquement du réseau cellulaire au Wi-Fi.

Les ingénieurs spécialisés dans le cellulaire se doivent d’en savoir plus sur les réseaux Wi-Fi auxquels les appareils mobiles se connectent.

En premier lieu, l’ampleur de la surface d’attaque du Wi-Fi est largement sous-estimée. Si la technologie s’est généralisée depuis 21 ans, six catégories de menaces pèsent toujours sur la couche 2 du modèle OSI. Pour exploiter ces failles, il suffit de regarder quelques vidéos sur YouTube et d’acheter un équipement en ligne. Une attaque Wi-Fi permet de récupérer en toute discrétion des identifiants, numéros de carte bancaire, informations de profil sur les réseaux sociaux et autres données se monnayant sur le Dark Web.

Les ingénieurs doivent aussi savoir que ce type de transfert utilise la version Entreprise des deux principales normes d’authentification Wi-Fi, à savoir WPA2 et WPA3. S’il s’agit de la méthode d’authentification Wi-Fi la plus sécurisée, les spécialistes de la sécurité ont déjà identifié des failles dans l’une des options de chiffrement des systèmes d’authentification en entreprise, MS-CHAPV2, et une nouvelle étude laisse entrevoir d’autres vulnérabilités.

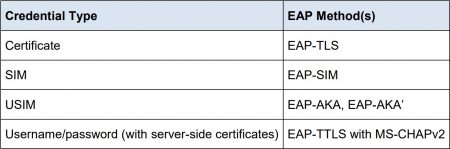

À titre d’exemple, le tableau 11 des Directives de déploiement Passpoint (version 1.3) décrit les différents types d’identifiants pouvant être utilisés pour authentifier un appareil mobile sur un réseau Wi-Fi Passpoint. Au final, c’est l’ingénieur chargé de la conception du système qui choisit la méthode d’authentification et généralement, il préférera éviter MS-CHAPV2.

Source : Wi-fi.org

Ceux qui s’inquiètent de potentielles vulnérabilités lors du passage de leur appareil mobile d’un réseau cellulaire au Wi-Fi peuvent recourir à un service VPN pour chiffrer leur communication. Les entreprises qui disposent déjà de points d’accès Wi-Fi certifiés Hotspot 2.0 (Passpoint) ou prévoient d’en déployer doivent s’assurer qu’ils ont fait l’objet de tests indépendants et sont en mesure de détecter et de bloquer automatiquement les six catégories de menaces Wi-Fi connues. Avec ces mesures de sécurité, les entreprises et les particuliers peuvent se protéger contre les tentatives de piratage lors du passage d’un réseau cellulaire au Wi-Fi.

Les ingénieurs spécialisés dans ce domaine pourraient aussi en profiter pour créer un système de protection propriétaire dédié à la surface d’attaque créée par le transfert cellulaire/Wi-Fi, un facteur de différenciation potentiel pour plusieurs opérateurs mobiles.

Une approche plus globale est également envisageable, dans laquelle les ingénieurs œuvreraient en faveur de nouveaux standards de sécurité. Dans cette optique, ces derniers peuvent signer la pétition Trusted Wireless Environment, qui soutient une initiative visant à renforcer la visibilité et la sensibilisation à cet enjeu de sécurité au sein des organismes de normalisation. Si les équipes d’ingénierie, les comités de travail et les groupes techniques sur les réseaux sociaux érigent la protection du passage du cellulaire au Wi-Fi au rang de priorité, l’univers sans fil pourra gagner en sécurité.

___________________

Par Corey Nachreiner, Directeur de la technologie de WatchGuard

puis

puis