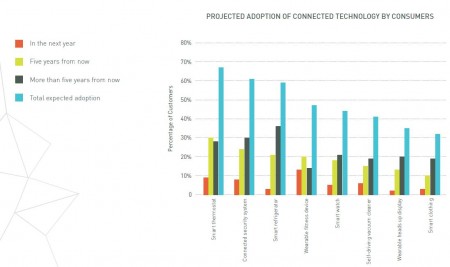

7 personnes sur 10 devraient s’être équipées d’un objet connecté pour la maison en 2019. C’est ce qu’indique une étude réalisée par le cabinet Accenture qui prédit donc une explosion de l’IoT.

Cette étude intitulée The Internet of Things : The Future of Consumer adoption et réalisée auprès de consommateurs uniquement américains mais qui révèlent néanmoins une évolution d’une nouvelle vague annoncée déjà depuis quelques années et qui ne se dément pas.

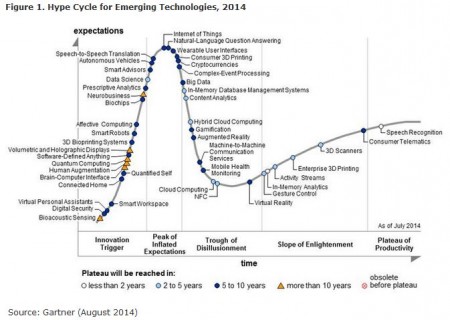

Dans l’édition 2014 de son Hype Cycle for Emerging Technologies qui évalue quelque 2000 technologies, le Gartner en positionne dont certaines sont encore balbutiantes (par exemple le Bioacoustic Sensing ou le Home Connected) et d’autres beaucoup plus avancées (M2M communications services ou le Mobile Monitoring Health. Le Gartner inscrit l’évolution de ces technologies numériques dans 6 phases allant du mode « analogique » au mode « autonome » en passant le Web, l’e-business, le Digital Marketing et le Digital Business. La majorité des technologies décrites sur le graphique du hype cycle évoluent désormais dans les 3 dernières phases définies de la manière suivante :

– Digital Marketing : phase qui voit l’émergence des 4 grandes tendances actuelles : mobile, social, cloud et analytics dans laquelle on trouve les technologies suivantes :

Software-Defined Anything; Volumetric and Holographic Displays; Neurobusiness; Data Science; Prescriptive Analytics; Complex Event Processing; Big Data; In-Memory DBMS; Content Analytics; Hybrid Cloud Computing; Gamification; Augmented Reality; Cloud Computing; NFC; Virtual Reality; Gesture Control; In-Memory Analytics; Activity Streams; Speech Recognition.

– Digital Business : phase qui consacre la convergence des univers physique et virtuels et qui regroupe les technologies suivantes : Bioacoustic Sensing; Digital Security; Smart Workspace; Connected Home; 3D Bioprinting Systems; Affective Computing; Speech-to-Speech Translation; Internet of Things; Cryptocurrencies; Wearable User Interfaces; Consumer 3D Printing; Machine-to-Machine Communication Services; Mobile Health Monitoring; Enterprise 3D Printing; 3D Scanners; Consumer Telematics.

– Autonome : les entreprises pourront mettre en oeuvre des technologies permettant de remplacer l’intelligence humaine dans de nombreuses situations. Les technologies concernées sont : Virtual Personal Assistants; Human Augmentation; Brain-Computer Interface; Quantum Computing; Smart Robots; Biochips; Smart Advisors; Autonomous Vehicles; Natural-Language Question Answering.

La maison se connecte

Au-delà des stat évèle que 70 % des objets les plus fréquemment utilisés dans l’IoT contiennent des vulnérabilités et ce à plusieurs niveaux : mot de passe, chiffrement et manque de granularité dans les autorisations d’accès. istiques détaillées, l’étude publiée par Accenture confirme que l’Internet des Objets devrait connaître un développement rapide. Et il s’agit ici que du versant grand public car cette vague technologique concerne aussi le monde industriel qui se prépare lui aussi à cette révolution. Près de 7 personnes interrogées sur 10 prévoient d’acheter un objet connecté dans les 5 années à venir (contre 13 % aujourd’hui). Les objets qui entrent dans la catégorie des technologies portables (montres intelligentes, bracelets connectés pour suivre l’activité physique…) devraient eux-aussi se développer rapidement. Une personne sur deux interrogées prévoit d’en être équipée d’ici 5 ans.

Cette révolution annoncée montre l’intérêt portée par les géants de l’Internet porte à certaines entreprises. On se souvient des 3,2 milliards d’euros que Google mis sur la table pour racheter la petite société Nest Labs spécialisée notamment dans les thermostats connectés. Pour mettre en œuvre ces nouveaux objets, de nombreuses applications et services vont devoir être développées, une aubaine pour les éditeurs et les sociétés de services. Mais cette évolution n’est pas sans susciter quelques inquiétudes si l’on en croit l’étude récente publiée par HP (Voir notre article Le désastre annoncé de l’Internet des objets ?) qui révèle que 70 % des objets les plus fréquemment utilisés dans l’IoT contiennent des vulnérabilités et ce à plusieurs niveaux : mot de passe, chiffrement et manque de granularité dans les autorisations d’accès.

puis

puis