Selon une enquête publiée par le magazine Bloomberg Businessweek, la Chine s’est récemment engagée dans un sabotage massif de la chaîne logistique corrompant des milliers de serveurs de grandes entreprises américaines telles qu’Amazon ou Apple, des serveurs de systèmes gouvernementaux et d’autres sites.

L’attaque visait apparemment le contrôleur de gestion de la carte mère (BaseBoard Management Controller ou BMC). Le contrôleur BMC qui implémente l’Intelligent Platform Management Interface, permet à un administrateur distant de réinitialiser l’ordinateur, de réinstaller le système d’exploitation et d’effectuer d’autres tâches sans nécessiter d’accès physique. L’article de Businessweek rapporte que l’Armée de libération du peuple chinois (APL) a discrètement corrompu le BMC sur des serveurs construits par la société SuperMicro, basée à San José, en installant une porte dérobée dans les ordinateurs utilisés par au moins 30 sociétés américaines.

L’article (The Big Hack: How China Used a Tiny Chip to Infiltrate U.S. Companies) décrit une porte dérobée installée dans le contrôleur BMC permettant de communiquer avec un serveur contrôlé par des Chinois. À partir de là, si les Chinois le souhaitent, ils peuvent prendre le contrôle complet de l’ordinateur, comme le ferait toute personne ayant un accès physique à l’ordinateur – par exemple, en appliquant des correctifs au système d’exploitation ou en effectuant d’autres activités pour contrôler directement le système d’exploitation. L’article suggère qu’Amazon a vu leurs serveurs affectés « téléphoner à la maison » sans prendre de mesures supplémentaires. Pour l’instant.

Apple, Amazon et SuperMicro ont tous fourni à Bloomberg de très fortes dénégations. Il faut donc rester très prudent sur la véracité de ces informations. Les serveurs de SuperMicro offrent deux avantages par rapport aux autres fournisseurs : la possibilité de personnaliser les serveurs pour des installations de masse et un coût légèrement inférieur à celui de la concurrence. SuperMicro commercialise des serveurs pour une valeur de 2 milliards de dollars par an, à la fois sous leur propre marque ou en marque blanche vendues par d’autres.

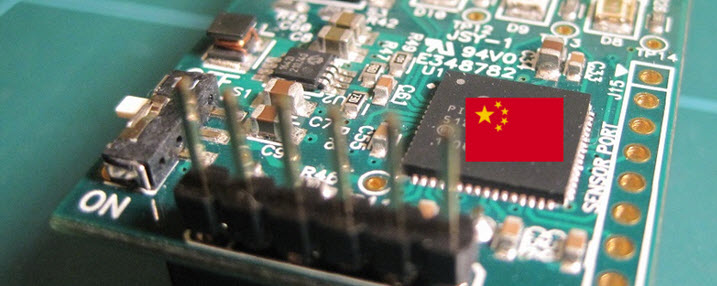

L’article de Businessweek fait part d’un stratagème dans lequel les services de renseignement chinois corrompaient, menaçaient ou cajolaient au moins quatre usines de fabrication jouant le rôle de sous-traitant en Chine afin de modifier la conception des cartes mères de serveurs SuperMicro et d’y inclure une petite puce – plus petite qu’un grain de riz – permettant d’installer la porte dérobée dans le BMC.

Si l’on ne connaît pas encore tous les détails de cette affaire, les composants incriminés sont sans doute une puce série EEPROM ou Flash, utilisée pour stocker le programme et les autres instructions utilisées lors du processus de démarrage. Le BMC lui-même charge au moins certaines données à partir de cette puce, qui n’a besoin que de deux fils pour communiquer. Il suffit donc de deux connexions pour qu’une puce non fiable masque le contenu de ces puces EEPROM ou Flash, et remplace le contenu pour installer le code de porte dérobée.

Les mémoires EEPROM série sont microscopiques : ST Microsystems fabrique des mémoires EEPROM série 128 ko de moins d’un millimètre de côté. Il serait donc facile de déguiser l’une de ces puces en un composant différent et de remplacer simplement une EEPROM série originale par une puce déguisée en modifiant la conception du circuit imprimé de sorte que la EEPROM originale ne soit tout simplement plus utilisée. Un petit correctif dans la conception de la carte et un composant supplémentaire dans l’assemblage suffisent pour remplacer une EEPROM série par une deuxième version endommagée, ce qui altère la programmation du contrôleur BMC. Une opération que ne requièrent donc pas de mesures très sophistiquées et sont relativement faciles à mettre en œuvre.

La trentaine d’entreprises concernées devraient commencer à tester leurs serveurs SuperMicro – si ce n’est pas déjà fait – pour des communications inhabituelles ou des connexions internes – et si quelque chose est découvert, au moins une analyse sera probablement rendue publique.

L’histoire de Bloomberg apporte également une information complémentaire troublante : en 2016, Apple avait discrètement supprimé tous les serveurs SuperMicro de leurs produits en raison d’un « incident de sécurité » non spécifié. À l’époque, la rumeur indiquait que SuperMicro avait fourni un BIOS saboté, c’est-à-dire le programme de démarrage utilisé. Apple a alors nié l’existence d’un incident de sécurité, tout comme ils le nient maintenant.

Le commentaire de Kaspersky

« Toute compromission présumée d’une chaine logistique matérielle constitue un incident préoccupant. Les grandes entreprises telles que Facebook ou Amazon conçoivent leurs propres équipements car elles en font une utilisation à grande échelle. Il n’est donc pas surprenant qu’elles découvrent elles-mêmes les anomalies et il est d’ailleurs essentiel qu’elles examinent constamment leurs plateformes. L’incident rapporté dans les médias montre l’ampleur que pourrait avoir une attaque furtive et basée sur l’utilisation de minuscules puces, soigneusement conçues et cachées. Elles pourraient potentiellement altérer le fonctionnement du système d’exploitation, ou réduire la sécurité générale, par exemple en affaiblissant les schémas de chiffrement ou en augmentant les privilèges et accès. De nombreuses informations courent un risque, à commencer par les échanges personnels et professionnels, les adresses IP, ou les données clients, pour ne citer que cela.

Mais tôt ou tard, la puce doit entrer en communication avec le système de contrôle et de commande de l’attaquant, et c’est généralement à ce moment que les menaces encore non découvertes deviennent le plus vulnérables : en analysant le trafic du réseau, le système de sécurité y détecte soudainement une anomalie. Cela représente un problème important pour les auteurs de la menace, mais cela aide le secteur de la sécurité informatique. Cela fait un certain temps que Kaspersky Lab et d’autres entreprises de cybersécurité alertent sur l’augmentation des attaques contre la chaine logistique. Il s’agit d’un sujet auquel les organisations doivent être très attentives, jusqu’au contrôle des clés USB afin d’y détecter tout trafic irrégulier, car elles continuent d’être utilisées activement pour propager les infections, » commente Kurt Baumgartner, chercheur en cyber sécurité, Kaspersky Lab.

puis

puis