Arbor Networks, la division sécurité de Netscout, résume 20 années d’attaques DDoS ciblant la disponibilité des réseaux des fournisseurs d’accès Internet (FAI).

En septembre 1996, le premier FAI de New York, Panix, a été frappé par une attaque par déni de service de type SYN flood qui a coupé son réseau pendant plusieurs jours. A l’heure où 20 millions d’Américains seulement avaient accès à Internet, il s’agissait de l’un des premiers exemples médiatisés de l’importance croissante de la disponibilité des réseaux et des services, démontrant également la fragilité de l’infrastructure d’Internet à l’époque. Un avis du CERT de Carnegie Melon estimait alors : « Il n’existe, à ce jour, aucune solution généralement admise à ce problème avec la technologie actuelle du protocole IP. » L’article du New York Times relatant l’incident citait un expert du secteur en ces termes : « En principe, la plupart des attaques par déni de service que nous observons n’ont pas de solution. Le problème en général est fondamentalement insoluble. La question demeure donc ouverte. »

Les prémices de la défense anti-DDoS

C’est dans ce contexte qu’a pris naissance, à l’Université du Michigan, un projet de recherche visant à résoudre ce problème. La DARPA (Defense Advanced Research Projects Agency) a reconnu l’importance de ces travaux, leur octroyant une bourse pour en financer la poursuite. Ces recherches ont depuis été saluées comme faisant partie des cinq technologies les plus marquantes auxquelles l’agence a contribué. Au cours des 16 dernières années, Arbor Networks a collaboré avec les principaux opérateurs, les entreprises et gouvernements mondiaux à la protection contre les attaques DDoS. La société a ainsi assisté aux premières loges à l’avènement du cloud et de la mobilité d’entreprise, à l’évolution des réseaux mondiaux ainsi qu’aux attaques dont ils sont la cible. Depuis, beaucoup de choses ont changé et bon nombre d’entre elles dépendent aujourd’hui de la disponibilité des réseaux.

Les attaques DDoS ont évolué… et vous ?

En dépit de 20 ans de médiatisation, de nombreuses entreprises n’investissent pas encore assez dans ce domaine et sont mal préparées pour faire face aux attaques DDoS modernes. Nombre d’entre elles pensent à tort qu’elles ne sont pas ciblées et attribuent en fait certaines pannes, causées par ce type d’attaques, à des défaillances matérielles ou des erreurs humaines, faute d’une visibilité et d’une défense suffisantes contre le phénomène DDoS. D’autres s’en remettent aux équipements de leur infrastructure existante, tels que les firewalls et les systèmes de prévention d’intrusion (IPS), ou encore à un unique niveau de protection chez leur opérateur Internet ou CDN. Dans un cas comme dans l’autre, ces entreprises sont vulnérables et ne sont que partiellement protégées. En effet, les firewalls et les IPS sont des équipements « stateful », souvent visés par les attaques DDoS, tandis qu’une protection limitée au cloud ou au CDN n’est pas adaptée aux applications critiques des entreprises.

–Ampleur : les attaques qui ciblaient les FAI vers la fin des années 1990 étaient minuscules en comparaison des assauts massifs observés aujourd’hui. C’est ainsi que le mois dernier, Arbor Cloud a neutralisé une attaque à 600 Gbit/s, la plus intense que nous n’ayons jamais enregistrée. L’ampleur moyenne des attaques devrait atteindre 1,15 Gbit/s d’ici la fin de 2016, soit un niveau suffisant pour paralyser la connexion de la plupart des entreprises.

–Fréquence : à l’ère de l’hacktivisme, des outils gratuits et des services à louer, le risque d’être victime d’une attaque DDoS n’a jamais été aussi grand. Le nombre de ces attaques a ainsi été multiplié par 2,5 ces trois dernières années.

–Complexité : les attaques DDoS ne sont plus simplement de type SYN flood mais sont désormais des assauts multivecteurs extrêmement complexes, visant simultanément la bande passante d’une connexion, les applications, les infrastructures (firewalls, IPS) et les services.

La meilleure pratique de défense est hybride

Selon IHS Infonetics Research, « Les avantages des solutions hybrides sont clairs : la neutralisation sur site (récemment devenue bien plus accessible, y compris pour les entreprises) leur permet de faire face au flux constant d’attaques volumétriques dans les plages réduites de bande passante (10G au maximum) pour un coût forfaitaire. Les solutions hybrides offrent également une protection contre les attaques non volumétriques ou non saturantes (à l’image de nombreuses attaques applicatives). Les solutions sur site peuvent quant à elles s’intégrer dans le reste de l’infrastructure de sécurité de l’entreprise afin d’assurer une couverture continue des attaques et de renseigner sur celles combinant des vecteurs multiples pour former un assaut DDoS de plus grande ampleur.

Photographie d’une attaque DDos et de la réponse

Le 14 juin dernier, Imperva Incapsula a neutralisé une attaque par déni de service distribué (DDoS) à 470 gigabits par seconde (Gbit/s). Même si elle ne se caractérise pas par un niveau d’ingéniosité exceptionnel, cet assaut brut franchit un nouveau palier dans l’épreuve de force sans fin qui oppose les spécialistes de la neutralisation des attaques et les cybercriminels.

Description de l’attaque

Visant une société chinoise de paris en ligne, l’attaque s’est déclenchée le juin 14 et a duré plus de quatre heures. L’entreprise avait également été la cible de plusieurs autres assauts de grande ampleur, survenant quotidiennement pendant la semaine précédant l’attaque en question.

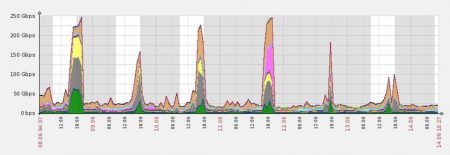

Fig. 1 – Une vague d’attaques DDoS pendant une semaine

Dès le début, cette attaque a dépassé 250 Gbit/s. Elle a ensuite progressivement monté en puissance au cours des heures suivantes, culminant à 470 Gbit/s à 19:32. Une fois ce pic atteint, le trafic d’attaque a baissé d’intensité, pour s’estomper entièrement au bout de 30 minutes.

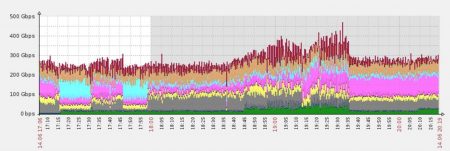

Fig. 2 – …culminant à 470 Gbit/s

L’assaut était très complexe en termes de couche réseau, combinant pas moins de neuf types de paquets différents. Le gros du trafic a d’abord été généré sous forme de paquets SYN, suivis de paquets UDP et TCP génériques.

De tels assauts à neuf vecteurs sont très rares selon notre expérience. C’est ainsi qu’au premier trimestre 2016, ils n’ont pas représenté plus de 0,2 % de l’ensemble des attaques DDoS sur la couche réseau contre nos clients.

Généralement les auteurs d’attaques multivecteurs ont pour objectif d’alterner entre différents types de paquets pour tenter d’échapper aux services de neutralisation. C’est ce qui s’est passé en l’occurrence lorsque, au milieu de l’assaut, les auteurs ont changé d’approche, employant des paquets de plus petite taille afin d’augmenter le débit de paquets par seconde (pps).

A la suite de ce changement, le débit de paquets a fait un bond à 17:57 pour culminer à environ 110 millions de paquets par seconde (Mpps), peu avant que l’attaque n’atteigne son paroxysme.

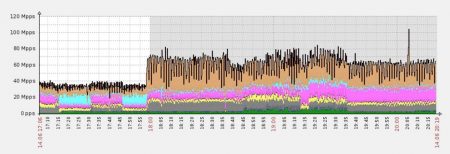

Fig. 3 – Débit de paquets montant à 80 Mpps, avant de culminer à 110 Mpps

L’utilisation de paquets de taille réduite pour atteindre un débit de transmission de paquets extrêmement élevé est une tactique commune à de nombreuses attaques de grande ampleur. Cette tactique permet à leurs auteurs de saturer la capacité de traitement de la génération actuelle d’appliances de neutralisation, qui est l’une de leurs faiblesses les plus courantes

Neutralisation de l’attaque

Le défi a consisté à neutraliser une attaque de cette intensité sans impacter les millions d’utilisateurs passant par notre réseau. Pour ce faire, notre équipe opérationnelle a réparti le trafic d’attaque entre les 21 data centers d’Imperva, ce qui a permis de tous les faire participer à la neutralisation tout en conservant de fortes marges de capacité.

Sur chacun de ces sites, le trafic d’attaque a été acheminé à travers les serveurs de nettoyage BH (nom de code Behemoth), pouvant chacun traiter jusqu’à 170 Gbit/s et 100 Mpps au débit de la ligne (c’est-à-dire sans introduire de retard). Grâce à une inspection des paquets en profondeur (DPI), le trafic malveillant a été identifié par l’algorithme de nettoyage, en fonction de facteurs tels que le type de protocole, la longueur du contenu et l’adresse IP source. En recoupant ceux-ci ainsi que quelques autres facteurs, il a été possible d’établir le profil des paquets réseau malveillants.

Après quoi, tous les paquets correspondant à ce profil ont été automatiquement filtrés avant d’atteindre le réseau de la cible. Par la suite, chaque fois que les auteurs des attaques changeaient de type de paquets, l’algorithme était réajusté de façon à identifier les nouveaux critères communs de filtrage.

puis

puis