Cloudflare vient de neutraliser la plus massive attaque DDoS jamais enregistrée, atteignant 7,3 térabits par seconde. Et son infrastructure de défense a tenu le choc, protégeant son client cible. Chronique d’une attaque d’une ampleur inédite qui en préfigure d’autres…

Acteur majeur de la protection des sites Web et de l’optimisation des infrastructures Internet, Cloudflare opère l’un des plus vastes réseaux de distribution de contenu (CDN) au monde avec une présence dans plus de 310 villes. L’entreprise californienne s’est imposée comme un rempart incontournable contre les cyberattaques, protégeant des millions de sites web et d’applications web contre les menaces en ligne.

Son service Magic Transit, une solution de protection réseau qui sécurise les infrastructures IP des entreprises contre les attaques DDoS volumétriques, vient de prouver une nouvelle fois son efficacité face à une cybermenace d’une ampleur inédite.

Un déluge de données sans précédent

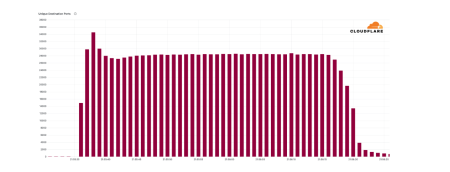

Mi-mai 2025, les systèmes de Cloudflare ont détecté et neutralisé une attaque DDoS atteignant un pic de 7,3 térabits par seconde (Tbps), surpassant de 12% le précédent record de la plateforme et dépassant d’1 Tbps la plus récente attaque massive connue.

La cible de cette attaque est un hébergeur, client de Cloudflare, dont l’identité n’a pas été dévoilée.

Pour mesurer l’ampleur du phénomène, imaginez 37,4 Téraoctets de données déversées en seulement 45 secondes. C’est l’équivalent de 9 350 films HD complets ou de 12,5 millions de photos haute définition absorbées en 45 secondes seulement. Autre comparaison, cela correspond à l’équivalent de 7.480 heures de streaming avalées en 45 secondes! Cette avalanche numérique a bombardé jusqu’à 34 517 ports de destination par seconde sur une seule adresse IP, démontrant la sophistication technique de l’assaut.

Une attaque multivectorielle d’envergure mondiale

L’analyse technique révèle une offensive multivectorielle où 99,996% du trafic malveillant consistait à inonder les ports UDP (User Datagram Protocol). Les 0,004% restants, représentant tout de même 1,3 GB de données, combinaient diverses techniques d’amplification d’attaques DDoS telles que des attaques par réflexion QOTD (Quote of the Day), Echo, NTP (Network Time Protocol), ainsi que des variantes du botnet Mirai et des attaques Portmap et RIPv1.

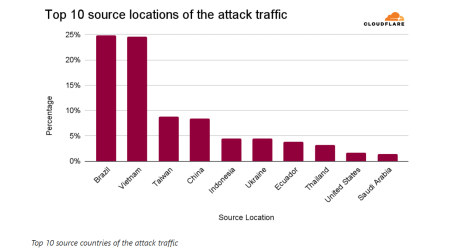

Cette complexité technique s’accompagnait d’une distribution géographique massive : 122 145 adresses IP sources réparties dans 161 pays et 5 433 systèmes autonomes différents. Le Brésil et le Vietnam représentaient chacun près d’un quart du trafic d’attaque, suivis par Taiwan, la Chine, l’Indonésie et l’Ukraine. Les opérateurs Telefonica Brazil (10,5%) et Viettel Group (9,8%) figuraient en tête des réseaux sources.

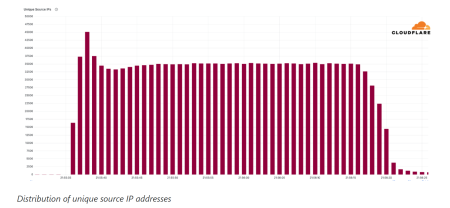

En moyenne 26 855 IP uniques par seconde, autrement dit 26 855 ordinateurs ou appareils différents (réels ou usurpés), participaient à la surcharge du système ciblé. Un pic de 45 097 IP a même été enregistré au moment où l’attaque a été plus particulièrement violente en termes de sources mobilisées.

Vu la variété des sources émettrices, il parait évident que l’attaque a été menée depuis au moins un botnet, autrement dit depuis un ou plusieurs réseaux d’ordinateurs et dispositifs IoT compromis. Cloudflare pense que l’attaque résulte probablement d’un agrégat de plusieurs sous-réseaux compromis et de serveurs mal configurés exploitables en réflexion/amplification.

Une neutralisation automatique qui redéfinit les standards

Face à cette menace exceptionnelle, l’infrastructure anycast globale de Cloudflare a démontré son efficacité (dans le cas contraire, Cloudflare n’en aurait probablement pas parlé). L’attaque a été détectée et mitigée simultanément dans 477 centres de données répartis sur 293 emplacements mondiaux, sans aucune intervention humaine ni déclenchement d’alerte. L’infrastructure a tout simplement automatiquement absorbé et isolé le trafic malveillant sans compromettre les conditions opérationnelles de son infrastructure et de celle de ses clients.

En pratique, le système a su faire la différence entre le mauvais trafic et le bon, bloquant l’attaque sans gêner les connexions légitimes des utilisateurs.

Des implications majeures pour la sécurité d’entreprise

Mais que doit-on retenir comme leçon d’une telle attaque ? D’abord que les volumétries désormais mobilisées par les cyberattaquants sont bien supérieures à tout ce que peut absorber une infrastructure on-premise et qu’il est donc désormais inévitable de se protéger en s’adossant à une architecture distribuée à l’échelle planétaire qui peut absorber et neutraliser de tels volumes. D’autant qu’ici, vue l’ampleur géographique de l’attaque les techniques d’IP-blocking à la volée ne servent à rien. Il faut une infrastructure très distribuée et des techniques avancées de détection de patterns de trafic (Cloudflare utilise sa propre solution de ‘fingerprinting eBPF’) pour se protéger.

Ensuite que les techniques anti-DDoS qui se contentent d’empiler de la bande passante ne suffisent plus. L’attaque a déversé 37 To en 45 secondes en combinant diverses techniques. Aucune équipe SOC n’a le temps d’analyser un tableau de bord en si peu de temps. Seuls des mécanismes de détection autonomes et embarqués au niveau du réseau peuvent tenir ce tempo. Si votre stratégie repose encore sur des scrubs centraux ou des ACL appliquées manuellement, vous serez bien trop lents pour espérer garder la main sur la situation.

Ensuite, l’origine distribuée de l’attaque, impliquant des dispositifs IoT compromis et des serveurs mal configurés dans le monde entier, rappelle l’importance de sécuriser l’ensemble de la chaîne numérique. Les protocoles obsolètes comme QOTD, Echo ou RIPv1, toujours actifs sur de nombreux équipements, constituent des vecteurs d’amplification exploitables. Cloudflare propose d’ailleurs un service gratuit de « DDoS Botnet Threat Feed » permettant aux fournisseurs de services d’identifier les adresses IP compromises dans leurs réseaux, une initiative déjà adoptée par plus de 600 organisations pour assainir l’écosystème Internet global.

Vers une nouvelle ère de la protection DDoS

Cette attaque record marque une nouvelle escalade dans l’évolution des attaques DDoS. La capacité de générer 7,3 Tbps de trafic malveillant révèle l’ampleur des ressources désormais mobilisables par les cybercriminels.

Cette attaque record démontre que la défense ne peut plus reposer sur la surveillance humaine ni sur des filtres statiques. Elle impose une approche combinant une automatisation temps réel, une hygiène réseau drastique, une collaboration amont/aval dans la chaîne de transit, et des exercices réguliers de résilience.

Reste que la démonstration de défense de Cloudflare prouve qu’il est possible de neutraliser efficacement ces menaces massives, à condition de disposer d’une infrastructure globale, d’algorithmes de détection sophistiqués et d’une capacité d’adaptation en temps réel. Dit autrement, sans l’appui d’un partenaire cloud capable d’absorber et de filtrer le trafic à l’échelle mondiale, la protection du trafic Internet devient un pari intenable.

puis

puis