L’analyse de dix millions de mots de passe compromis conduite par Specops Software met en lumière la vulnérabilité quasi systématique des authentifiants en entreprise. Faille béante dans la cybersécurité des entreprises, 98,5 % des codes secrets tombent en quelques minutes.

Une nouvelle analyse signée Specops Software portant sur dix millions de mots de passe compromis vient, une nouvelle fois, confirmer les craintes des experts en sécurité informatique. Cette étude met en évidence la continuité des mauvaises pratiques en matière de mots de passe et dévoile qu’une écrasante majorité des authentifiants utilisés aujourd’hui demeurent extrêmement vulnérables face aux techniques d’attaque modernes comme aux ancestrales attaques par force brute.

Des résultats qui doivent interpeller DSI et RSSI

Les chiffres parlent d’eux-mêmes : seuls 1,5% des mots de passe étudiés satisfont aux exigences d’une sécurité robuste. Cette proportion dérisoire illustre l’ampleur du défi que doivent relever les directions informatiques pour protéger efficacement leurs infrastructures.

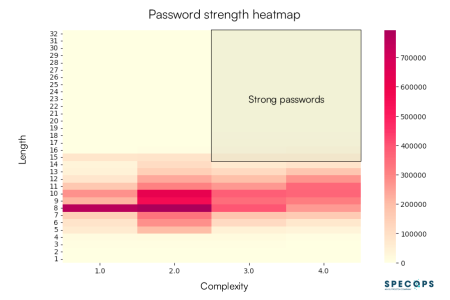

Face à ce constat, les experts de Specops Software rappellent qu’un mot de passe robuste doit comporter au minimum 15 caractères et utiliser au moins deux types de caractères différents, tels que des lettres, des chiffres ou des symboles. L’ajout de chaque caractère augmente de manière exponentielle la complexité, rendant les attaques par force brute inopérantes.

En pratique, 98,5 % des mots de passe analysés sont jugés trop faibles pour faire face à des attaques automatisées. L’analyse révèle que 55,3% des utilisateurs se contentent d’un ou deux types de caractères dans leurs mots de passe, privilégiant souvent des combinaisons de huit caractères accompagnées ou non de chiffres. Moins de 16 % des identifiants atteignent un niveau de sécurité qualifié d’« acceptable », c’est-à-dire comptant au moins 12 caractères et deux types de symboles. La grande majorité des mots de passe se situe dans une zone de vulnérabilité critique, les rendant faciles à deviner ou à déchiffrer en quelques minutes. Seulement 3,3% des authentifiants dépassent la barre des quinze caractères, pourtant considérée comme un minimum pour résister aux attaques par force brute contemporaines.

Des conclusions sans appel

« Malgré des années de formations et de sensibilisation, de nombreux utilisateurs continuent d’opter pour des mots de passe simples et prévisibles », commente Darren James, Senior Product Manager chez Specops. « Notre heatmap donne une image claire de ce déficit de sécurité et alerte sur la nécessité urgente de revoir les politiques internes ».

L’impact de ces faiblesses dépasse le simple cadre technique. Les mots de passe défaillants constituent des points d’entrée privilégiés pour les attaquants, permettant des mouvements latéraux au sein des réseaux d’entreprise. La réutilisation massive des mêmes identifiants amplifie considérablement les risques, un seul compte compromis pouvant donner accès à plusieurs services critiques.

Les implications réglementaires ne sont pas en reste. Les exigences de conformité actuelles imposent des contrôles d’accès rigoureux, rendant les politiques de mots de passe permissives incompatibles avec les standards sectoriels. Par ailleurs, même les techniques de protection avancées comme le hachage perdent en efficacité face à des mots de passe intrinsèquement faibles.

Pour rappel Specops est une entreprise spécialisée dans l’analyse de l’Active Directory et des mots de passe. Elle édite Specops Password Auditor point de départ pour évaluer les risques actuels liés à vos mots de passe. Avec Specops Password Policy et Breached Password Protection, les entreprises peuvent aller encore plus loin se protéger en permanence contre plus de 3 milliards de mots de passe compromis uniques.

Vers une approche renouvelée de l’authentification

Cette étude souligne l’urgence pour les DSI et RSSI de repenser fondamentalement leurs approches de l’authentification. Les attaques distribuées et les techniques de credential stuffing exploitent précisément ces faiblesses structurelles, contournant les protections classiques par leur volume et leur persistance.

L’écart entre les 16% d’authentifiants atteignant un niveau « acceptable » et les exigences réelles de sécurité illustre le chemin qui reste à parcourir. Cette réalité impose aux responsables informatiques une révision en profondeur de leurs politiques et de leur sensibilisation des utilisateurs.

Preuve que la cybersécurité moderne exige désormais une approche globale et tente de se départir autant que possible des mots de passe a du sens et doit aujourd’hui être privilégiée.

puis

puis