FireEye vient de publier un rapport traitant d’un des acteurs du cyberespionnage iranien dont il suit les activités depuis novembre 2014. APT39 a été créé afin de regrouper les activités et les techniques utilisées par cet acteur. Les agissements de ce groupe rappellent d’ailleurs ceux de « Chafer ».

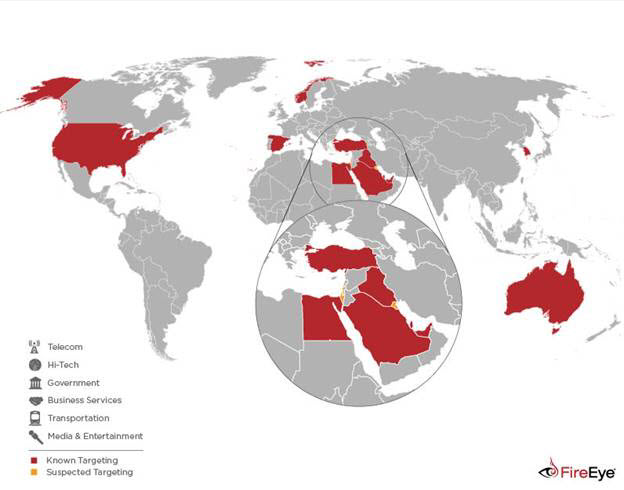

APT39 utilise principalement des backdoors SEAWEED et CACHEMONEY ainsi qu’une variante du backdoor POWBAT. Bien que les attaques d’APT39 ciblent de nombreux pays dans le monde, ses activités se concentrent sur le Moyen-Orient. APT39 a pour cible principale le secteur des télécommunications, mais il vise également ceux du tourisme et des technologies de pointe ainsi que des entreprises de technologies de l’information.

L’objectif opérationnel

L’intérêt que porte APT39 aux secteurs des télécommunications et du tourisme laisse penser que le groupe a l’intention de surveiller, d’écouter et de suivre des personnes bien précises afin de collecter des données privées et des données client à des fins commerciales et opérationnelles pour répondre à des besoins stratégiques liés à des priorités nationales. Ces données peuvent également être utilisées pour créer d’autres accès et vecteurs facilitant la réalisation de futures campagnes.

Le fait que le groupe vise des organismes gouvernementaux indique qu’il peut aussi avoir pour objectif de recueillir des données géopolitiques permettant de faciliter des prises de décisions au niveau gouvernemental. Les informations ciblées par le groupe suggèrent que sa principale mission est de surveiller des individus dignes d’intérêt, de collecter des informations personnelles, dont des itinéraires de voyage, et de rassembler des données client provenant d’entreprises de télécommunications.

Le cycle de vie des attaques

APT39 utilise une multitude de malwares et d’outils, en libre accès et personnalisés, durant toutes les phases de ses attaques.

Infection initiale : lors de l’infection initiale, APT39 utilise des emails de phishing contenant des attachements et/ou des liens malicieux débouchant typiquement sur une infection POWBAT.

Tête de pont établie, escalade de privilèges et reconnaissance interne : après l’infection initiale, APT39 exploite des backdoors personnalisées comme SEAWEED, CACHEMONEY et une variante spécifique de POWBAT pour s’installer durablement dans l’environnement ciblé.

Mouvement latéral, maintien de la présence et accomplissement de la mission : APT39 facilite ses mouvements latéraux grâce à une multitude d’outils tels que Remote Desktop Protocol (RDP), Secure Shell (SSH), PsExec, RemCom et xCmdSvc. En plus de son utilisation de RDP pour ses mouvements latéraux, APT39 a exploité ce protocole afin de maintenir sa présence dans l’environnement de ses victimes. Pour accomplir sa mission, APT39 archive typiquement les données volées avec des logiciels de compression comme WinRAR ou 7-Zip.

Plusieurs informations suggèrent qu’APT39 utilisent des techniques d’obfuscation dans ses opérations afin de contourner les efforts de détection des solutions de sécurité en place. Pour cela, le groupe a par exemple utilisé une version modifiée de Mimikatz pour passer au travers les antivirus. Dans un autre cas, après avoir obtenu un accès initial, APT39 a récolté des identifiants à l’extérieur de l’environnement d’une organisation infectée pour éviter toute détection.

puis

puis