Tandis que WannaCry (Wanna, Wcr ransomware), un ransomware auto-réplicant affecte les ordinateurs du monde entier et perturbe entreprises, fournisseurs de services pour les entreprises, gouvernements et particuliers, les acteurs de la sécurité informatique cherchent à comprendre les mécanismes de l’attaque pour adapter leurs recommandations.

Parmi eux, Juniper Networks, a publié le blog post suivant (incluant de nombreuses captures d’écran) :

https://forums.juniper.net/t5/Security-Now/Rapid-Response-The-WannaCry-Ransomware-Outbreak/ba-p/307835

Une nouvelle variante de WannaCry qui n’utilise pas le mécanisme « Killswitch » original a déjà été repérée. Les chercheurs soupçonnent actuellement que ce mécanisme cache une tentative de contournement de certains types de moteurs d’analyse dynamique qui répondent automatiquement aux demandes GET arbitraires, empêchant ainsi la « détonation » dans l’environnement et évitant de ce fait la détection.

De manière plus générale, concernant WannaCry, les informations au moment de la rédaction semblaient indiquer que le point d’infection initial au sein de la plupart des organisations repose sur des mécanismes traditionnels, principalement des courriels et des fichiers PDF livrés sur Internet grâce au botnet Necurs. La spécificité de WannaCry est évidemment sa capacité à s’éloigner du modèle «Patent Zero» pour se propager rapidement sur un réseau compatible SMBv1.

L’exécution de code à distance non authentifiée SMBv1 (RCE) qui a permis le succès de WannaCry a été publiée dans le dépôt effectué par les ShadowBrokers le 14 avril 2017. Surnommée de manière non-officielle « EternalBlue », cette vulnérabilité a été traitée de manière préventive par Microsoft le 14 mars dans le bulletin de sécurité MS17 -010 .

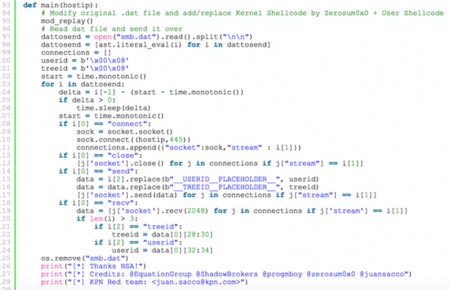

Un regard sur le code de l’un des exemples publics d’EternalBlue révèle pourquoi il est si efficace : il ne nécessite absolument aucune interaction de la part de l’attaquant et facilite un mécanisme de distribution efficace pour le ransomware au sein des entreprisse vulnérables.

Crédit : Juan Sacco pour son code PoC vu ci-dessus (charge utile supprimée).Sur la base de l’analyse de Juniper,

il est très probable que ce code soit utilisé directement par WannaCry

Si Microsoft s’est montré proactif en lançant un patch pour combler la vulnérabilité (MS17-010), de nombreux utilisateurs n’ont toujours pas déployé le correctif, comme en témoigne le succès de WannaCry. De plus, aucun patch n’a été publié pour Windows XP, système d’exploitation qui reste répandu dans certaines industries et régions du monde.

Par ailleurs, Microsoft vient de publier un bulletin public listant les correctifs pour Windows XP, Windows 8 et certaines plates-formes serveur qui n’ont pas reçu la mise à jour MS17-010 d’origine. L’annonce est disponible à cette adresse : https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ .

puis

puis