Intel Security qui intègre désormais McAfee depuis deux semaines, propose un nouvel espéranto pour gérer les systèmes de sécurité. Au-delà de l’effet publicitaire indéniable, on ne peut que se poser des questions sur l’efficacité réelle d’un tel projet.

Depuis le 1 juillet, la firme McAfee rachetée en février 2011 pour 7 milliards de dollars est intégrée à la division Intel Security. A l’occasion de cet anniversaire, Fabien Rech (photo) qui vient de remplacer Thierry Bedos à la tête de cette division chez Intel France, préconise une sécurité dite « transversale » à l’opposé de celles issues des évolutions des produits en « silo » résultats d’acquisitions successives. L’objectif est la fin du « mille feuilles techno » Traditionnellement, les données issues des différents équipements de sécurité (capteurs, firewalls, IPS, gestionnaires d’évènements) sont collectées par des logs (journaux) dans des batchs programmés de manière régulières, ou à la suite d’une extraction d’informations précises à un moment intéressant vis à vis d’une attaque passée.

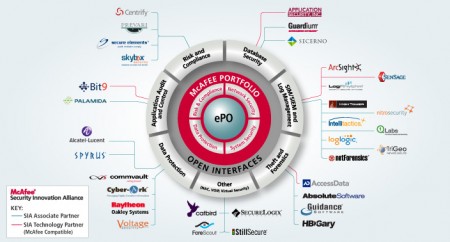

D’autres applications informatiques ont déjà résolu ce problème de vérifications grâce à la création d’un bus de messages, une interconnexion à haute vitesse qui facilite le partage d’informations en temps réel. Le format (DXL), le Data Exchange Layer d’Intel veut apporter ce modèle à la sécurité. Il fournit une solution »ouverte » pour les produits de sécurité qui pourront y publier et souscrire à des informations pertinentes en temps réel. Intel Security a crée une association dérivée de celle de Mac Affee, la Security Innovation Alliance (SIA), qui on l’espère sera peut être mieux suivie.

L‘objectif est de rendre les produits de sécurité interopérables et d’en simplifier l’intégration dans des environnements complexes. Une centaine de sociétés ont déjà rejoint le programme dont Blue Coat, RSA ou encore SafeNet, trois firmes connues pour être très proches de la NSA. Intel serait en pourparlers avec l’ANSSI (Agence nationale de la sécurité des systèmes d’information), pour favoriser l’adoption de son protocole. Les connexions à réaliser avec l’internet des objets sont nombreuses et l’on peut imaginer que ce bus de données sera l’objet d’enjeux stratégiques comme c’est déjà le cas dans les bus automobiles ou ceux des environnements industriels (SCADA).

Parler au plus grand nombre n’est pas un gage de sécurité

Paradoxalement, dans ce dernier milieu, l’adoption massive d’Ethernet et d’IP a favorisé la multiplication des dangers alors que les bus propriétaires des grands constructeurs avaient a priori rendu difficiles les attaques. Enfin, si l’on veut absolument détruire les réseaux Scada, on peut toujours y arriver. Le bus Siemens qui reliait et pilotait les centrifugeuses iraniennes avait bien été piraté par les espions » alliés ». Cette attaque avait permis la destruction de certaines d’entre elles pour empêcher la production d’uranium enrichi. Mais à l’heure où l’Iran sort de l’embargo et où l’on va justement surveiller la production d’uranium enrichi de ce pays, on peut se poser des questions sur l’intérêt d’une nouvelle normalisation pour collecter les informations de sécurité.

Les ingénieurs de fabricants n’auront pas le monopole du Bus

Les études des alertes du bus DXL seront aussi faites par les pirates et gageons qu’ils n’hésiteront pas à rendre inopérants ces systèmes d’alertes avant de s’attaquer aux fichiers qui les intéressent. L’armée américaine qui conseille tous les fabricants de système de sécurité US connait bien ce sujet du type » vivons heureux, vivons cachés » puisqu’elle avait recruté des indiens Navajos comme codeurs lors de la Seconde Guerre mondiale. Avec un langage rare et dont on connaissait les quelques tribus les risques de diffusions des messages étaient minimes. Mais c’est peut-être, si l’on peut se gausser des éternelles normes radicales qui finissent par s’oublier au fond des tiroirs, un des objectifs annexes du format DXL, fournir un moyen de superviser les alertes des attaques. Cela afin de connaître au mieux les temps de réponse des réactions aux attaques, une manière finalement de tester ses propres outils d’intrusion et les personnes en charge de la sécurité, de manière automatisée. Rien n’est plus énervant pour un penta testeur de ne pas savoir si l’on s’est rendu compte ou pas de son intrusion. Cette présentation du format DXL, un peu à rebrousse-poil, prend aussi sa source dans les fonctions de sécurité miracles des Processeurs Vpro haut de gamme annoncés en 2007 et qui devaient empêcher avec (entre autres) l’Active Management Technology (Intel AMT) toutes intrusions entre l’OS et le processeur. A priori, l’étanchéité promise n’a pas résisté à la pression des ingénieurs.

puis

puis