Les élections présidentielles américaines sont probablement l’un des rendez-vous politiques les plus suivis dans le monde. De nombreuses politiques américaines notamment liées aux affaires étrangères dépendent de l’issue de la course à la présidentielle ainsi que du parti politique qui remporte la majorité au Congrès. Les personnes qui suivent la campagne sont curieuses d’en savoir plus les candidats et les rouages de la campagne. S’il y a un secret à déterrer, un document secret à révéler tels que des photos embarrassantes, des vidéos ou enregistrements confidentiels, des emails accablants, soyez sûrs que les hackers prendront un malin plaisir à mettre la main dessus.

Mais les hackers ne ciblent pas uniquement les acteurs politiques puissants. Les électeurs font également partie de leurs cibles. Ils s’appuient sur cette nouvelle saison électorale pour mener campagne à leur façon en s’appuyant sur toute une batterie d’outils composée de ransomwares, d’adwares et de canulars.

Dans cet article, revenons sur les attaques qui ont pu être observées au cours de cette campagne :

Les attaques par ransomwares

Les hackers tirent parti de l’enthousiasme autour des élections pour envoyer des spams par email afin de libérer le ransomware.

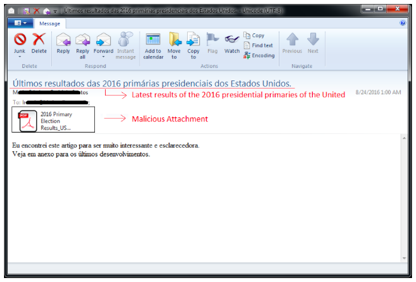

Fig.1 : Copie d’écran d’un spam

Fig.1 : Copie d’écran d’un spam

Le hacker envoie un email contenant une pièce jointe infectée avec l’objet suivant (traduit) : « Derniers résultats des primaires présidentielles américaines 2016 ». La pièce jointe est un fichier exécutable déguisé en document PDF. Si l’option « cacher les extensions » est activée sur le système de l’utilisateur, il y a de fortes chances pour que l’utilisateur clique dessus et exécute le fichier en pensant ouvrir un document PDF. Pour une parfaite imitation, l’exécutable va ouvrir un document leurre ressemblant en tout point à un véritable fichier PDF.

L’exécutable va déposer le ransomware à l’adresse \%AppData%\Roaming\ avec le nom smrss32.exe. La clé de cryptage est conservée dans le fichier Ref#_2c80aab5f2e7.key et l’image qui affiche le message de rançon est déposée comme Ref#2c80aab5f2e7.bmp.

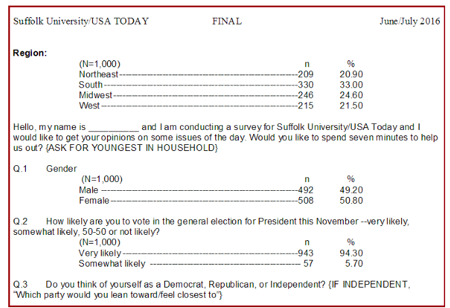

Fig.2 : Faux document à propos des résultats : 2016 Primary Election Results_USA TODAY.pdf

Fig.2 : Faux document à propos des résultats : 2016 Primary Election Results_USA TODAY.pdf

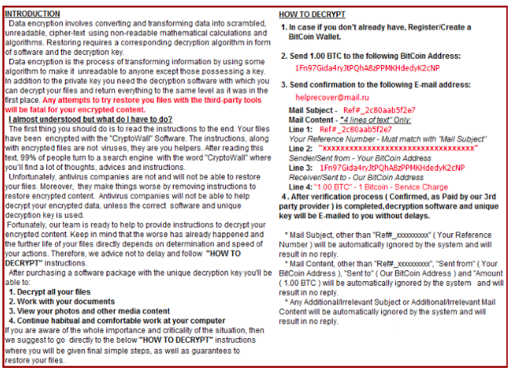

Fig.3 : Copie d’écran du message de rançon

Fig.3 : Copie d’écran du message de rançon

Une fois que le fichier smrss32.exe est exécuté, il va lire le fichier Ref#_2c80aab5f2e7.key qui contient une inscription Base64 codée, il s’agit de la clé de cryptage utilisée par le ransomware pour crypter les fichiers.

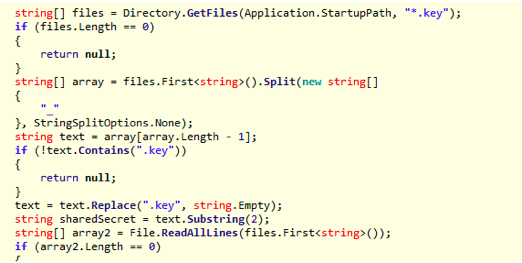

Fig.4 : Clé de cryptage

Fig.4 : Clé de cryptage

Ce ransomware spécifique utilise « l’algorithme de chiffrement symétrique Rijndael » pour crypter les fichiers des victimes. Etant donné qu’il s’agit de chiffrement symétrique, les victimes peuvent récupérer leurs fichiers décryptés sans avoir à payer la rançon, à condition qu’ils conservent une copie du fichier d’exécution du ransomware ou de la clé.

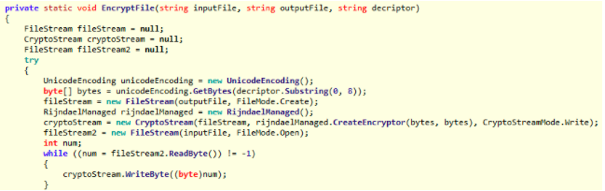

Fig. 5 : Codage utilisant « L’algorithme de chiffrement symétrique Rijndael »

Fig. 5 : Codage utilisant « L’algorithme de chiffrement symétrique Rijndael »

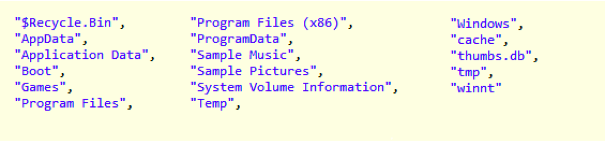

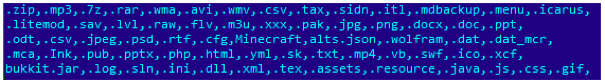

Le ransomware va lister tous les disques de la victime, incluant les disques locaux, amovibles et sur le réseau. Il va ensuite répertorier tous les fichiers, à l’exception de ceux indiqués dans la liste d’exclusion telle que montrée ci-dessous. L’extension de fichier .encrypted est ajoutée aux fichiers cryptés.

Fig.6 : Liste d’exclusion

Fig.6 : Liste d’exclusion

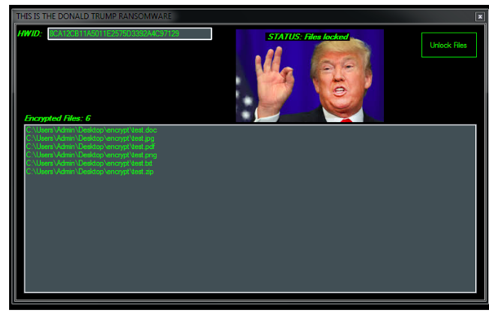

Autre exemple de mail frauduleux, qui se nomme « THE DONALD TRUMP RANSOMWARE » :

Fig. 7 : Le ransomware DONALD TRUMP

Fig. 7 : Le ransomware DONALD TRUMP

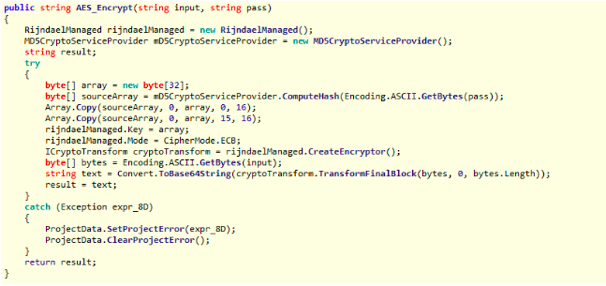

Ce ransomware est écrit en Visual Studio.Net. Selon l’horodatage du fichier, il a été enregistré de la façon suivante : « Fri Aug 19 18:4”5:07 2016. » . Il est appelé ransomware frauduleux parce que même si ce ransomware a un code pour crypter les fichiers utilisant AES, il ne crypte pas réellement les fichiers et ne demande pas de rançon.

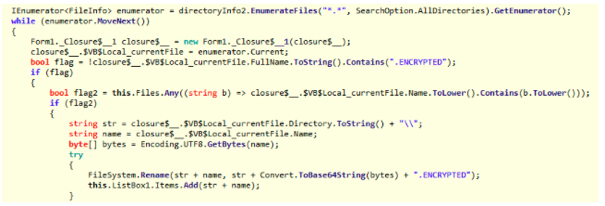

Fig.8 : Extrait du code de cryptage AES

Fig.8 : Extrait du code de cryptage AES

A la place, il va simplement renommer les fichiers avec un cryptage Base64 du fichier réel et ajouter l’extension .ENCRYPTED. De plus, il ne renomme que les fichiers qui sont enregistrés dans le fichier Encrypt au moment où l’exécutable du ransomware est lancé. Il existe un bouton « Débloquer les fichiers », le fait de cliquer sur cette option va renommer les fichiers avec leur nom initial.

Fig. 9 : Extrait du code utilisé pour renommer les fichiers

Fig. 9 : Extrait du code utilisé pour renommer les fichiers

Ce ransomware peut être en développement ou en phase de test et peut inclure des actions de ransomware réelles.

Fig. 10 : liste des extensions ciblées par le ransomware DONALD TRUMP

Fig. 10 : liste des extensions ciblées par le ransomware DONALD TRUMP

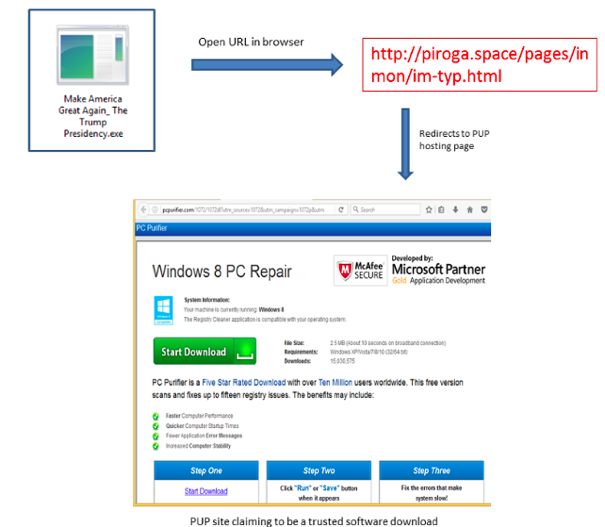

Campagnes d’Adwares

Les campagnes de propagation d’Adwares ont également circulé avec des fichiers d’exécution torrent téléchargés et nommés avec le slogan de la campagne Trump. Après exécution, l’adware ne télécharge pas le fichier torrent, à la place, il ouvre un navigateur sur le système de l’utilisateur et le dirige vers une page de téléchargement de programme (PUP). Suivant la redirection, l’URL décide quelle page de téléchargement PUP doit être affichée :

Fig. 11 : Un site PUP se faisant passer pour une page de téléchargement sécurisée

Fig. 11 : Un site PUP se faisant passer pour une page de téléchargement sécurisée

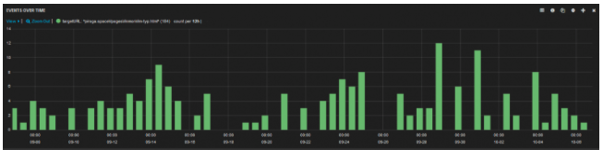

Fig 12 : Copie d’écran montrant le nombre de fois où Zscaler a protégé ses utilisateurs de visiter un site Adware au cours d’un mois

Fig 12 : Copie d’écran montrant le nombre de fois où Zscaler a protégé ses utilisateurs de visiter un site Adware au cours d’un mois

Canulars

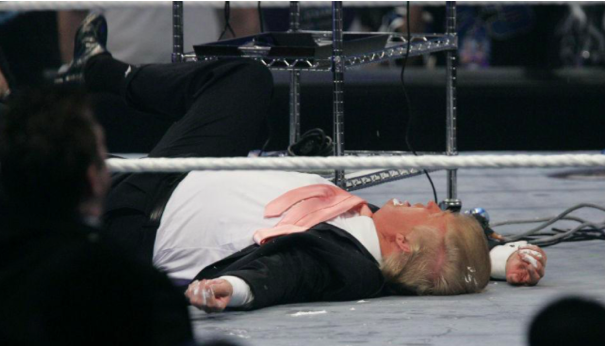

Certains canulars ont également été observés. Un exemple montre une photo de Donald Trump étendu sur le sol suite à une prétendue attaque cardiaque. Les hackers sont friands de ces images choc car ils savent que leurs victimes seront intriguées et cliqueront plus facilement sur des liens malicieux.

Conclusion

Rien ne laisse présager que de telles attaques vont se reproduire à l’occasion des présidentielles en France mais en tout état de cause, Zscaler invite à la plus grande prudence et recommande à ses utilisateurs d’être vigilants concernant les sites qu’ils visitent et de faire particulièrement attention aux liens sur lesquels ils cliquent ou aux emails qu’ils reçoivent de la part de sources inconnues.

___________

Yogi Chandiramani est Solutions Architect Director EMEA, Zscaler

puis

puis