IBM vient de dévoiler une utilisation accrue de Tor et une évolution des attaques avec rançons.

Les résultats du rapport Q3 2015 de services IBM X-Force Threat Intelligence ont été publiés aujourd’hui. Ils montrent les dangers grandissants provoqués par les cyber-attaques provenant du Dark Web à travers l’utilisation du réseau Tor (The Onion Router), ainsi que les nouvelles techniques mises en place par les criminels pour les attaques avec rançon. Rien que depuis le début de l’année, plus de 150 000 événements malveillants provenant du réseau Tor ont eu lieu aux Etats-Unis.

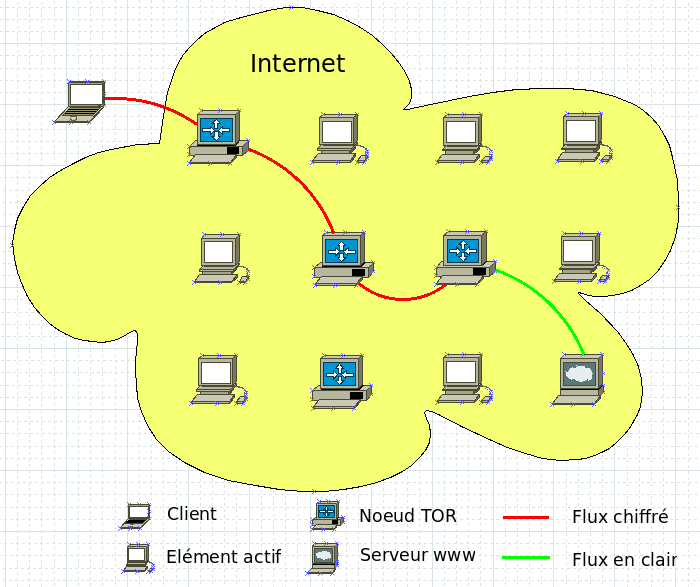

sur le principe voir le document publié par le site jopa .fr

Même si on entend davantage parler des fuites de données que des demandes de rançon, les « ransomware » représentent une menace grandissante. Comme la sophistication des menaces et des attaquants croît, leur cible fait de même, et ainsi certains attaquants se sont par exemple spécialisés dans la demande de rançon concernant les fichiers de joueurs de jeux en lignes populaires. Le rapport dévoile que les agresseurs peuvent maintenant également bénéficier de « Ransomware as a Service » en achetant des outils conçus pour déployer de telles attaques.

Comme les hauts fonds des océans, le Dark Web demeure largement inconnu et inexploré, et il héberge des prédateurs. L’expérience récente de l’équipe IBM Managed Security Services (IBM MSS) montre que les criminels et d’autres organisations spécialisées dans les menaces utilisent Tor, qui permet d’anonymiser les communications aussi bien en tant que vecteur d’attaques que d’infrastructure, pour commander et contrôler les botnets. La façon dont Tor masque le cheminement offre des protections supplémentaires aux attaquants en les rendant anonymes. Ils peuvent aussi masquer la location physique de l’origine de l’attaque, et même la remplacer par une autre de leur choix.

Le rapport étudie également Tor lui-même, et fournit des détails techniques permettant de protéger les réseaux contre les menaces, intentionnelles ou non, véhiculées par Tor.

Vous trouverez le rapport complet ici http://ibm.co/1PuzF4Z

puis

puis