Check Point a découvert une grave vulnérabilité dans la plateforme de vente en ligne d’eBay et l’a annoncé rapidement mais un mois aprés l’annonce le géant du commerce éléctronique, selon Checkpoint, aucune modification n’a eut lieu.

Est ce un nouveau mode de vente par la presse interposée? ou un conflit larvé entre services de communication à cheval sur leurs prérogatives? Ya t-il la base d’un procès pour diffamation?

Cette bizarrerie révèle en tout cas qu’Ebay ne prend pas en compte les remarques de Checkpoint, un des piliers de la cybersécurité mondiale, alors que la firme de sa sécurité met sa crédibilité en jeu dans cette annonce.

un code JavaScript executable à distance

La vulnérabilité montrée par Checkpoint permet à un agresseur de contourner la validation de code d’eBay et de contrôler le code vulnérable à distance pour exécuter du code JavaScript malveillant auprès d’utilisateurs ciblés. » Sans correction de cette faille, les clients d’eBay continueront d’être potentiellement exposés à des attaques de phishing et de vol de données ». Annoncée comme cela, la faille parait inciter les acheteurs à éviter le site de ventes.

e Bay est une cible mondiale attaquée en permanence

eBay, le géant de la vente aux enchères et du commerce électronique en ligne, possède des bureaux dans plus de 30 pays et plus de 150 millions d’utilisateurs actifs dans le monde. L’entreprise ayant une clientèle importante, il n’est donc pas surprenant qu’elle soit la cible de nombreuses cyberattaques qui peut etre lui est difficile de gérer en parallèle.

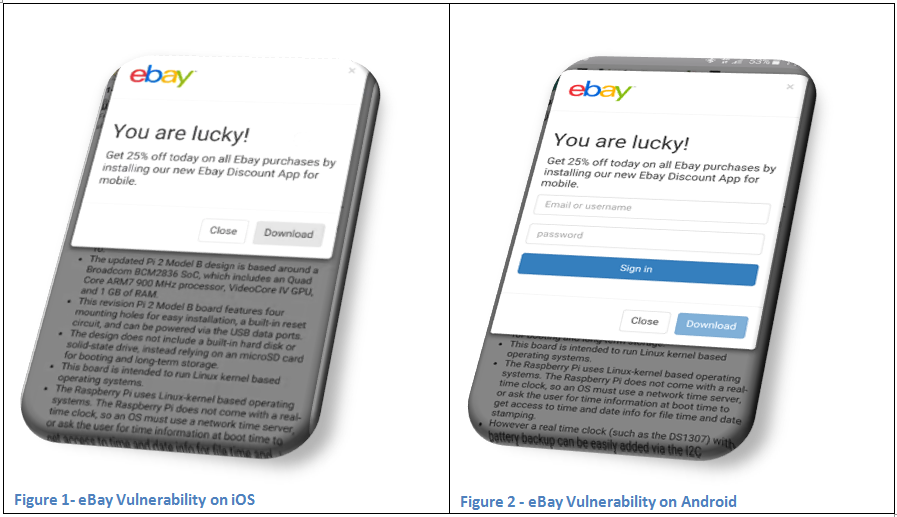

Selon Checkpoint, un agresseur pourrait cibler les utilisateurs d’eBay en leur envoyant une page légitime contenant du code malveillant. Lors de l’ouverture de la page, le code serait alors exécuté par le navigateur de l’utilisateur ou une application mobile, conduisant à plusieurs scénarios inquiétants allant du phishing jusqu’au téléchargement binaire.

Après avoir découvert la vulnérabilité, Check Point en a communiqué les détails à eBay le 15 décembre 2015. Cependant, le 16 janvier 2016, eBay a déclaré n’avoir prévu aucune correction de la vulnérabilité. La démonstration de la méthode d’exploitation est encore disponible en ligne.

Découverte de la vulnérabilité

Roman Zaikin, chercheur de Check Point, avait découvert cette vulnérabilité début décembre . Elle permet à des pirates d’exécuter du code malveillant sur les appareils des utilisateurs d’eBay, à l’aide d’une technique non standard appelée « JSF**k ». Cette vulnérabilité permettrait à des cybercriminels d’utiliser eBay comme plateforme de phishing et de diffusion de logiciels malveillants.

Pour exploiter cette vulnérabilité, un agresseur a néanmoins besoin de créer une boutique eBay en ligne, et publier une description malveillante d’un article dans les détails de sa boutique. eBay empêche les utilisateurs d’inclure des scripts ou des iFrames en filtrant les balises HTML. Cependant, grâce à JSF**k, l’agresseur peut créer un code qui va charger du code JS supplémentaire depuis son serveur. Cela lui permet d’insérer du JavaScript qu’il peut contrôler et ajuster à distance, par exemple, pour adapter son attaque à un navigateur différent.

eBay n’effectue qu’une simple vérification, et ne supprime que les caractères alphanumériques des balises de script. La technique JSF**k permet aux agresseurs de contourner cette protection en utilisant un nombre très limité de caractères.

Le message qui apparaît sur l’application eBay (plus précisément dans la boutique de l’agresseur sur le site eBay) incite l’utilisateur non averti à télécharger une nouvelle application mobile eBay en proposant une remise. ( photo de l’image sur deux mobiles)

L’utilisateur qui appuie sur le bouton « Télécharger », téléchargera à son insu une application malveillante sur son appareil mobile.

L’avis de Check Point…

« La méthode d’attaque fournit aux cybercriminels un moyen très facile de cibler les utilisateurs en leur envoyant un lien vers un produit très attrayant pour exécuter l’attaque. La principale menace est la diffusion de logiciels malveillants et le vol de données privées. Un agresseur pourrait également proposer une méthode de connexion alternative via Gmail ou Facebook pour détourner des comptes utilisateurs, » précise Oded Vanunu, responsable d’un groupe de recherche chez Check Point. « Check Point reste à l’affût des vulnérabilités dans les applications et les plateformes Internet courantes. En communiquant les menaces au fur et à mesure de leur découverte, nous protégeons l’avenir. »

À propos de JSF**k voir surle site JSF*ck demo – UTF-8.jp

Développée par Martin Kleppe, cette technique, qui utilise des caractères non alphanumériques, permet à un agresseur de contourner les processus de nettoyage IDS, TPRet WAF. Communication responsable et réponse de la part d’eBay

Notre rapport initial date du 15 décembre, suivi d’une preuve de concept et d’une description de la vulnérabilité.

eBay a apparemment décidé qu’il ne s’agit pas d’une vulnérabilité puisque le contenu actif est autorisé !

Revenons à la question du contenu actif. eBay autorise effectivement le contenu actif, mais avec une politique très stricte pour contrôler ce qui est permis (pour des raisons évidentes).

»Comme nous l’avons démontré à l’équipe de sécurité d’eBay dans la preuve de concept, nous avons pu contourner la politique de sécurité d’eBay et insérer du code malveillant dans la page de notre boutique sans aucune difficulté ni restriction.

À ce stade, il ne nous reste plus à espérer qu’eBay finira par décider de s’occuper de cette vulnérabilité. »

puis

puis