Toute technologie engendre ses mythes parfois profondément ancrés dans l’inconscient collectif. En matière de cybersécurité, ces croyances ne sont pas sans danger. Il est temps de les briser pour appliquer intelligemment et en toute connaissance de cause de vraies bonnes pratiques.

Par Arnaud Lemaire, F5

Il y a quelque chose d’indéniablement satisfaisant dans un bon mythe. C’est peut-être parce que l’on aime se faire peur en imaginant les alligators mortels qui peuplent les égouts de nos grandes villes, ou bien rêver que, peut-être, des elfes habitent réellement nos forêts !

Mais si ces mythes-là ne portent pas à conséquence, certaines croyances populaires à propos de la cybersécurité, elles, peuvent faire plus de mal que de bien.

En effet, une mauvaise compréhension de ce qui protège ou non les systèmes d’information peut avoir des conséquences dévastatrices. Il est donc temps de mettre fin à ces mythes et de revenir à des pratiques de sécurité réalistes.

Voici sept mythes sur la sécurité à oublier tout de suite :

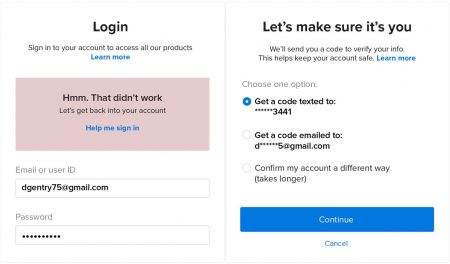

Mythe N°1 : L’authentification à plusieurs facteurs empêche les attaques par force brute

L’authentification à plusieurs facteurs (MFA) est un excellent outil en matière de cybersécurité, mais elle n’empêche pas pour autant complètement la compromission par force brute ou « bourrage d’identifiants ». Voici pourquoi : lorsqu’un pirate informatique tente de se connecter avec des informations d’identification incorrectes, le serveur répond avec un message d’erreur spécifique. Tandis que lorsque les informations d’identification sont correctes, alors seulement le serveur demande un deuxième facteur d’authentification. L’attaquant obtient ainsi de précieuses informations.

Car une fois les informations d’identification telles que le nom d’utilisateur et le mot de passe découvertes, l’attaquant peut alors se concentrer sur des stratagèmes plus poussés pour accéder au deuxième facteur d’authentification, tels que l’ingénierie sociale ou le SIM swapping, qui permet de recevoir les SMS de la victime.

Donc, le MFA c’est (vraiment) très bien, mais il faut savoir comment les attaquants parviennent parfois à le contourner !

Mythe N°2 : Les bots ne représentent qu’une faible partie du trafic

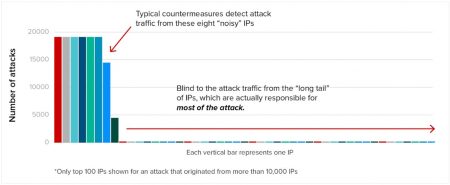

Les entreprises sous-estiment trop souvent le nombre d’attaques qu’elles subissent par des méthodes automatisées. Les botnets, les proxies ouverts (qui permettent de rebondir et masquer l’origine du trafic), les objets connectés compromis, les VPN communautaires, etc., permettent aux attaquants de lancer des attaques hautement distribuées utilisant des millions d’adresses IP réparties dans le monde entier. Les contre-mesures existantes, telles que les pare-feux applicatifs web, ne détectent généralement qu’une petite partie de ce trafic malveillant, généralement en provenance des dix premières adresses IP les plus « bruyantes ».

Cela signifie que les contre-mesures passent à côté d’une grande partie des adresses IP qui n’émettent qu’un faible volume de paquets, mais qui, prises ensembles, sont généralement responsables de la plupart des attaques.

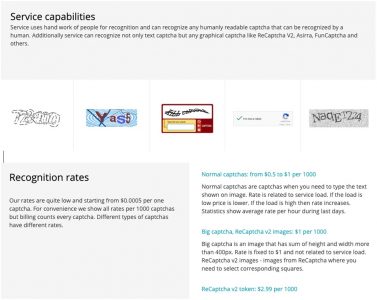

Mythe N°3 : Le CAPTCHA arrête les bots

Les CAPTCHA sont très efficaces pour faire monter rapidement la tension artérielle des visiteurs après plusieurs échecs successifs, mais ils ne sont qu’une simple distraction pour les attaquants.

À tel point qu’il existe en réalité des « fermes à clic » — comme la société russe 2CAPTCHA — où des humains résolvent les CAPTCHA toute la journée pour le compte de cybercriminels, permettant ainsi aux attaques de passer même les CAPTCHA les plus évolués.

Les CAPTCHA ne sont donc guère plus qu’une illusion de sécurité, et ils n’arrêteront certainement pas les pirates motivés.

Mythe N°4 : Les agrégateurs de flux financiers ou de cartes de fidélité prennent la sécurité au sérieux

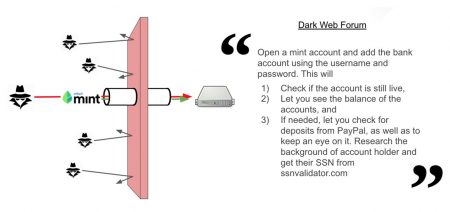

Un agrégateur financier permet de centraliser plusieurs comptes bancaires hébergés chez des banques différentes et disposer d’analyses globales pertinentes sur sa situation financière. Ils sont en cela assez similaires aux agrégateurs de points de fidélité, qui se connectent à l’ensemble des comptes chez les détaillants, les hôtels et les compagnies aériennes pour récupérer les achats, les réservations et visualiser le solde de points de fidélité. Ces deux types de services offrent une vue d’ensemble de la situation financière, ce qui est très utile pour quiconque a plusieurs comptes de fidélité ou comptes bancaires différents.

Mais si ces agrégateurs sont parfaits pour centraliser de précieuses informations en un seul endroit, ils exigent tout de même d’être liés aux comptes sources afin de pouvoir en extraire les informations.

Le problème est que les pirates informatiques adorent justement ces agrégateurs. Ils utiliseront des paires de noms d’utilisateur et de mots de passe volés achetés sur le dark web et les testeront automatiquement sur de nombreux agrégateurs, en comptant sur le fait qu’un certain nombre d’utilisateurs réutilisent les mêmes identifiants sur plusieurs services en ligne. Et une fois obtenu l’accès à l’agrégateur — parce qu’il s’agit en définitive de services en ligne comme les autres, l’attaquant maîtrisera alors un trésor d’information qu’il aurait eu du mal à compromettre individuellement, site par site.

Mythe N°5 : La sécurité doit être frustrante pour être efficace

Impossible de savoir précisément d’où provient ce mythe, mais il existe une croyance selon laquelle la sécurité doit être frustrante pour être efficace. La cybersécurité, ce n’est pas comme se faire tatouer ou aller chez le dentiste. Ça ne devrait pas faire mal. Une cybersécurité efficace dans toutes ses dimensions fonctionne à l’insu de l’utilisateur.

La biométrie comportementale, par exemple, fonctionne en arrière-plan et analyse discrètement les frappes clavier, les mouvements des doigts sur l’écran tactile, la dynamique de la souris et l’orientation de l’écran pour établir le profil de l’utilisateur légitime. Toutes ces données sont ensuite analysées pour calculer la similitude entre le comportement actuel observé et celui attendu, afin d’éviter les vols de comptes. Pour l’utilisateur, cela est invisible et indolore.

Ce type d’approche est nettement plus sûr que les connexions traditionnelles. Et seulement si les systèmes en arrière-plan ne peuvent vérifier l’identité de l’utilisateur avec un niveau de confiance acceptable, cela déclenche une confirmation supplémentaire de l’identité par MFA. C’est le seul type de frictions qu’un utilisateur ne devrait jamais connaître.

Mythe N°6 : Pas de vol, pas de problème…

Une fraude est une fraude, même sans perte de données. Sinon, c’est comme penser que l’on ne peut être malade si on ne présente aucun symptôme : c’est évidemment faux. Une fraude se produit dès qu’il y a tromperie. Il n’est pas nécessaire pour cela de voler des informations ou de les détruire. Un pirate qui accède à au compte de messagerie de sa victime, par exemple, commet une fraude même s’il n’a rien « volé ».

Certaines attaques se contentent en effet d’accéder aux comptes et d’attendre ou surveiller les actions de la victime. Il s’agit pourtant malgré tout d’une fraude.

En fait, il n’est pas rare que des entreprises soient infiltrées bien avant qu’une attaque ne soit détectée, mais il s’agit toujours d’une fraude malgré tout. Les objectifs des attaquants peuvent être variés (espionnage, notamment) et ils ne conduiront pas forcément à des vols ou des destructions de données, mais ne pas s’en préoccuper parce qu’on ne voit rien n’est pas la bonne solution.

Mythe N°7 : Un mot de passe fort doit comporter des caractères spéciaux

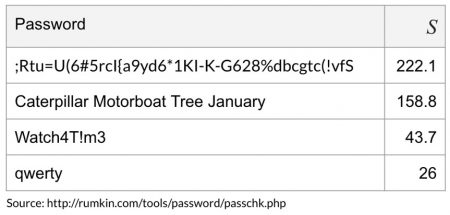

En réalité, les caractères spéciaux ne renforcent pas toujours les mots de passe. Le tableau ci-dessous le montre bien. Le « S » représente l’entropie : plus celle-ci est élevée, plus le mot de passe est considéré solide.

Bien sûr, « Watch4T!m3 » est plus robuste que « qwerty » (qui de toute manière existe depuis longtemps dans toutes les listes de mots de passe immédiatement testées par les pirates !).

Mais « Caterpillar Motorboat Tree January » est plus de trois fois plus fort que « Watch4T!m3 » et ne contient pourtant pas un seul caractère spécial…

En utilisant des mots de passe longs plutôt que complexes, on obtient une robustesse suffisante sans pour autant ennuyer les utilisateurs, qui peuvent parfois avoir du mal à entrer les mots de passe les plus complexes. Il s’agit là d’un très bon exemple du point 5 : la cybersécurité doit être simple en plus d’être efficace !

Illustrations : Shutterstock, F5, Rumkin

puis

puis