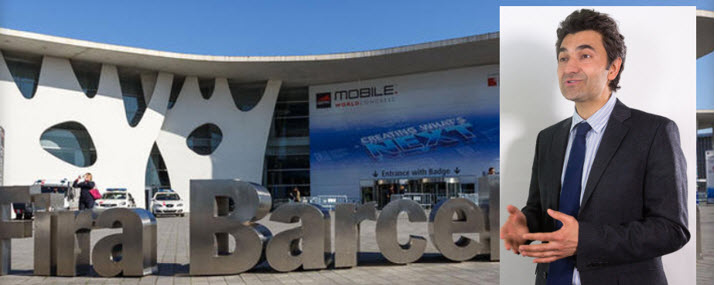

Quelle est la sécurité pour les déploiements d’objets connectés plus particulièrement ceux qui se situent au-delà du Edge, dans l’industrie, l’automobile ou la médecine qui constituent le cœur des déploiements à grandes échelles à venir ? A l’occasion du MWC 2019 qui vient de se tenir à Barcelone, InformatiqueNews a rencontré Bruno Trilles, Directeur des Ventes Globales et du Business développement Big Data & Cybersecurity chez Atos, qui explique la stratégie d’Atos en matière d’IoT.

InformatiqueNews : Quelle est l’approche d’Atos en matière de sécurité pour les projets Internet des Objets ?

InformatiqueNews : Quelle est l’approche d’Atos en matière de sécurité pour les projets Internet des Objets ?

Bruno Trilles : Nous avons mis en place une démarche et une méthodologie complète assez classique en matière de sécurité qui s’applique à tous les projets que nous commençons. Nous menons une analyse préalable des risques à tous les niveaux du projet avec le Chief Information Security Officer de l’entreprise, on mesure avec lui les différentes sources d’information et de vulnérabilités. Tout ceci n’est pas simplement théorique mais nous mettons en place des tests de pénétration et d’intrusion que nous réalisons avec nos équipes. Ceci nous permet de confirmer et d’ajuster certaines idées qu’avait le CISO sur le projet.

Pour les petits objets, il y a peu de solutions de sécurité satisfaisantes

InformatiqueNews : Mais en matière d’IoT, il y a différentes classes d’objets connectés et dans certains secteurs, il n’y a aucune sécurité… Par exemple dans l’industrie, le secteur médical, l’automobile, beaucoup d’objets déployés sur le terrain sont à basse consommation, fonctionnent avec un microcontrôleur très simple, ont peu de mémoire et coûtent très peu cher. Comment abordez-vous la sécurité pour ces objets à très basse consommation ?

Bruno Trilles : Effectivement, là vous me poussez un peu dans les cordes… ! Nous avons pu mener à bien un projet de ce type pour Carrefour avec Objenious, une filiale de Bouygues Télécom, qui utilise les technologies proposées par le consortium Lora Alliance. Nous avons ainsi la possibilité de gérer des objets, éventuellement répudier certains objets jugés non sûrs et aussi, réaliser des firmwares qui nous permettront de mettre à jours les objets peu ou pas protégés. La mise à jour des objets en place est un aspect important trop souvent oublié, et c’est souvent une ouverture pour les hackers. Nous travaillons beaucoup avec le secteur public et nos clients nous demandent une approche basée sur des standards ouverts. Même si LoraWan n’est pas Open au niveau du protocole radio, il utilise des protocoles ouverts comme le système d’encryption AES. Nous travaillons en collaboration avec d’autres partenaires pour le design et l’intégration des différentes technologies et nous avons très rarement la charge de l’exploitation qui est plutôt le rôle de Objenious. Il n’y a pas, pour ce genre d’approche, une solution universelle pour par exemple interconnecter et sécuriser un grand nombre d’objets dans une villes pour contrôler le trafic.

Les constructeurs automobiles aimeraient prendre contrôle des communications pour la voiture

InformatiqueNews : Mais AES, le protocole de chiffrement qu’utilise LoraWan n’est pas adapté parce qu’il consomme beaucoup trop, demande des processeurs puissants et prend beaucoup de place mémoire. Comment faites-vous ?

Bruno Trilles : Les gens de Lora Alliance connaissent ce problème et ils seraient en train de développer un AES Light dans le cadre de plusieurs crypto-standards ciblant l’IoT. Nous suivons les évolutions des standards de sécurité pour nos propres solutions à travers plusieurs initiatives de « lightweight cryptography » en cours au NIST Américain pour entrer dans des solutions destinées aux objets connectés sous contraintes…

Dans le secteur de l’automobile par exemple, des constructeurs nous demandent d’embarquer une centaine de certificats, pour la protection des capteurs dans une voiture. C’est énorme quand on sait que la consommation électrique d’une voiture est très contrainte compte tenu du nombre de capteurs qui sont embarqués, et il faut quelqu’un pour gérer tous ces certificats. La solution que les constructeurs envisagent est donc de gérer eux même ces certificats ce qui est complexe et ça les pousse à essayer de prendre contrôle du réseau (les constructeurs Allemands possèdent déjà des fréquences), ce que facilite grandement l’arrivée des nouvelles technologies de la 5G. Cette préoccupation s’exprime aussi chez certaines grandes sociétés comme EdF ou d’autres grandes institutions…

L’ARCEP hésite à attribuer les fréquences, mais la France et l’Europe prennent du retard

L’ARCEP hésite donc à attribuer les fréquences, mais on les comprend. Prenons l’exemple de Google qui a disrupté les marchés des communications et de la publicité en s’appuyant sur les investissements réalisés par les opérateurs sur l’infrastructure Internet. Est-ce qu’on peut laisser Google disrupter le marché de l’automobile alors qu’on a deux champions Internationaux qui sont Renault-Nissan et PSA ? Il est perçu comme une menace chez les constructeurs qui parlent de « mobility as a service » pour la voiture connectée. Cette démarche va permettre de créer de nombreux services liés à la voiture et la mobilité en relation avec les collectivités locales (les smart cities) pour répondre à des besoins multiples, personnels, professionnels, de loisir ou de santé. Mais celles-ci sont assez réticentes, pour des raisons politiques, de voir un seul opérateur en charge de toutes les communications et ne souhaitent pas non plus laisser Google entrer en force dans ces activités comme il l’a fait avec Internet.

“Data is The new world”… c’est en effet un peu le bazar pour le contrôle des réseaux

« Data is the new world » et les parties prenantes ne veulent plus être écartées du business modèle. Il y a aussi beaucoup d’aspects de sécurité qui ne sont pas bien résolus et devront être pris en charge au niveau des communications entre la voiture et l’extérieur. Donc c’est un peu le bazar, surtout en France et en Allemagne, sur l’attribution des fréquences, mais on perd du temp et la 5G ouvre des perspectives qu’il faut saisir. Atos, qui a un ancrage Européen est très impliqué dans ces activités. Nous avons par exemple développé une solution qui s’appelle Horus PKI pour ITS qui gère les certificats des données émises par les véhicules connectés. Globalement, il y aura des développements dans l’automobile au niveau de chaque grande plateforme continentale avec les joints ventures entre les acteurs locaux et des services liées aux acteurs et aux cultures locales. A terme on devrait arriver à un équilibre et à la constitution d’un écosystème collaboratif.

InformatiqueNews : Revenons sur la sécurité de objets pour les grands déploiements qui demandent des objets connectés simples, peu chers, souvent restant sur le terrain pendant des années ? Comment peut-on aller plus loin pour les sécuriser ?

Beaucoup des données générées par les capteurs ne sont pas utilisées

Bruno Trilles : Restons dans le domaine de l’IoT et plus particulièrement de l’automobile. Chaque capteur génère à peu près entre 20 et 100 gigas de données par heure. Ces données vont souvent dans des data centers ou elles sont stockées, mais en général, elles ne sont pas utilisées. Si on veut tirer parti de tous ces capteurs et des données qu’ils génèrent, il faut s’attendre à ce que ces capteurs fassent des gros progrès en optimisation et en gestion de l’énergie et qu’ils envoient des données qui seront traitées « at the Edge » (sur le bord des réseaux) c’est-à-dire quasiment sur place, puis remontées pour la prise de décision ou l’aide à la décision.

On voit émerger un concept dont on parle pas mal dans l’industrie qui est celui de « Computer Vision ». Ca serait le capteur ultime. C’est un capteur caméra vidéo intelligent qui a la capacité d’acquérir des images. Il voit tout et a la capacité de mettre en place des modèles sophistiqués pour comprendre et interpréter des comportements et de déclencher des actions ou des décisions par la suite. On travaille aujourd’hui sur l’asservissement d’une batterie de plusieurs caméras en parallèle pour traiter des séquences qui se déroulent au niveau d’une usine sur des processus discrets ou continues ou encore à l’échelle d’une ville sur la sécurité. Chez Atos, on a par exemple développé un « connected cooler » qui utilise une caméra 360° qui observe en permanence ce qu’il y a dans le frigidaire, la température de chaque boisson, reconnait ce qui entre et sort, et envoie des informations directement à Coca Cola par Lora, LTE M ou NB-IoT pour le réapprovisionnement ou d’éventuels incidents. Pour d’autre applications, on peut imaginer des capteurs-caméras encore plus perfectionnés et intelligents qui observeront différents critères sur un objet et transmettront des alertes ou des actions en cas de problèmes qu’ils auront détectés sur place, grâce à des modèles acquis par entrainement.

InformatiqueNews : Voyez-vous émerger des solutions logiciel dans la sécurité ?

Bruno Trilles : Effectivement, les données peuvent être interceptées lorsqu’elles transitent d’un endroit à un autre sur les réseaux. Mais elles sont aussi sensibles lorsqu’elles sont stockées. Nous avons développé en partenariat un projet en partenariat qui s’appelle Trustway Data Protect qui permet l‘encryptage des données dès le moment où elles sont générées, avant qu’elles ne soient envoyées dans les différents environnements ou infrastructures. Nous sommes conformes à tous les standards internationaux de sécurité et nous fournissons le plus haut niveau de sécurité sur une plateforme centralisée qui permet le contrôle aux plus fins niveaux de granularité. D’autres systèmes de sécurisation plus personnalisés existent aussi. Ils consistent à mettre en place des systèmes d’intelligence artificielle avec du machine learning appliqués aux données qui apprennent le comportement des appareils et analysent ensuite l’arrivée des données dans un système qui comporte des IoT. Ils détectent ainsi les anomalies provenant d’erreurs de fonctionnement ou de hacks. Mais il est certain que ces systèmes de défense sont à posteriori.

En médecine, l’utilisation des wearables ouvre des opportunités pour les hackers.

InformatiqueNews : En médecine, on voit les wearables fournir de plus en plus de données utilisées pour

Bruno Trilles : Effectivement, les données des wearables sont de plus en plus souvent prises en compte pour mieux connaitre et aussi mieux prévoir l’état de santé des gens. Nous travaillons beaucoup dans ce secteur aux Etats Unis où nous avons acquis plusieurs sociétés. Je vais vous donner l’exemple vrai d’une personne qui a des ennuis respiratoires chroniques. On doit régulièrement faire des mesures de son taux d’oxygène dans le sang à travers un oxymètre. Et bien, régulièrement à l’hôpital, les oxymètres sont mal calibrés ou bien la batterie n’est pas suffisamment chargée et il faut prendre une mesure sur chaque main. Parfois même on utilise un deuxième oxymètre pour reprendre des mesures. On utilise donc la redondance pour s’assurer que les mesures sont bonnes. J’en conviens, en médecine, c’est assez délicat à utiliser. C’est une démarche qui s’appuie sur le principe de précaution qu’on applique aussi sur les systèmes industriels. C’est donc la combinaison d’un ensemble de techniques et une permanente amélioration des capteurs et des solutions de vérification qui pourront améliorer la sécurité dans l’IoT.

puis

puis