La transformation numérique, le cloud, les mobiles, les cryptomonnaie autant de sources de menaces radiographiées par Cisco, Check Point Software et Oracle & KPMG.

Dans son nouveau rapport sur la cybersécurité 2019, Cisco détaille 5 attaques majeures survenues l’année dernière. Parallèlement à l’email qui reste l’un des principaux vecteurs de propagation des menaces Cisco a identifié les autres menaces les plus courantes :

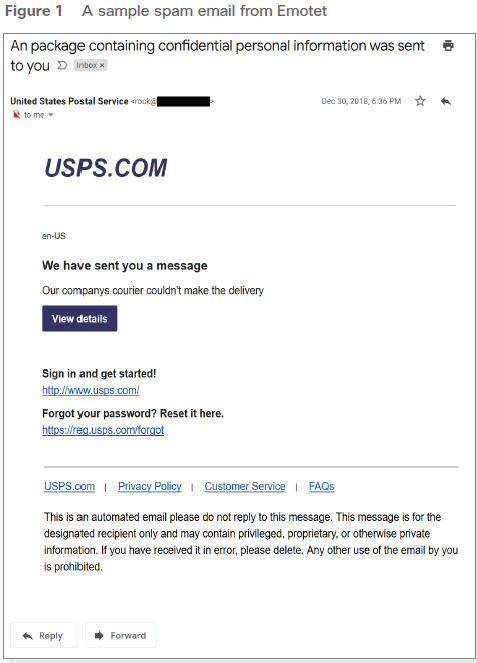

Alors que le les titres ont mis la lumière sur WannaCry et NotPetya, Emotet a siégé à l’arrière-plan pendant des années. Cette tactique a bien servi car cette menace a grandi pour devenir l’un des plus réussis. Le succès d’Emotet se lit comme il l’a été évolué. De modestes débuts en tant que cheval de Troie bancaire, les acteurs de la menace rapidement pivoté pour faire de la menace une plate-forme capable de réaliser une variété d’attaques différentes. Avance rapide à aujourd’hui, et d’autres familles de menace une fois considéré comme les concurrents l’utilisent maintenant pour diffuser leurs produits.

Au début, la menace était principalement concentrée sur le vol d’informations bancaires : utilisateur noms, mots de passe, adresses e-mail et autres détails financiers. Au fil du temps, Emotet a élargi son périmètre d’intervention.

– Le cryptomining : Bien que la valeur des cryptomonnaies soit en baisse, le volume de trafic de cryptomining augmente, dû à l’indifférence des hôtes infectés. Il y a souvent peu ou pas de différence entre logiciel de cryptographie qu’un utilisateur installe sur leur propre logiciel de cryptographie installé par un acteur malveillant. La nuance réside dans le consentement ; logiciel de cryptage malveillant fonctionne à l’insu du propriétaire. Il existe un appel évident aux attaquants dans ce cas – où ils peuvent récolter les avantages à l’insu des victimes.

– Les attaques IoT : Malgré l’essor des objets connectés et des attaques IoT, les fabricants et les utilisateurs ne sont pas assez vigilants vis-à-vis des pratiques de sécurité. Le rapport détaille les 3 étapes de déploiement standard de malwares IoT en s’appuyant sur l’histoire du célèbre VPNFilter.

– MDM (Mobile Device Management) : L’administration à distance devrait améliorer la sécurité des flottes, mais les chercheurs de Cisco ont décelé des premiers cas de hacking de ces systèmes en Inde en 2018.

– Le pouvoir d’intimidation : Le rapport retrace l’histoire et le protocole utilisé par le malware Olympic Destroyer pour attaquer les Jeux Olympiques d’hiver de Corée du Sud en 2018.

Dans le troisième volet de son rapport sécurité, Check Point Software Technologies révèle que les hackers concentrent de plus en plus leurs attaques sur les éléments les plus faibles et les moins protégés de l’infrastructure informatique d’une entreprise, à savoir ses déploiements dans le cloud public et sur mobile.

2019 Security Report volume 1, Cyber Attack Trends Analysis

2019 Security Report volume 2, Under the Hood of Cyber Crime – The Rise of Stealthy and Targeted Cyber Attacks

Parmi les éléments clés du rapport de Check Point :

– Près d’une entreprise sur cinq dans le monde a été victime d’un incident de sécurité dans le cloud en 2018 : les types d’incidents les plus courants étaient les fuites de données, les prises de contrôle de comptes et les infections par des logiciels malveillants.

– Les quatre principales menaces pour la sécurité du cloud public : pour 62 % des professionnels de l’informatique interrogés, la première menace vient de la mauvaise configuration des plates-formes cloud qui entraîne des failles de sécurité ou des fuites de données ; suivie d’accès non autorisés aux ressources dans le cloud (pour 55 % des professionnels) ; d’interfaces et API non sécurisées (pour 50 %) ; de prises de contrôle de comptes ou de détournement du trafic de données (pour 47 %).

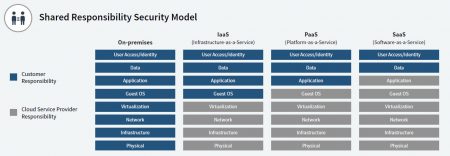

– 30 % des DSI continuent de considérer que la sécurité est la responsabilité du prestataire de services cloud : ce constat inquiétant va à l’encontre des recommandations selon lesquelles la sécurité dans le cloud devrait adhérer au modèle de responsabilité mutuelle, dans lequel la sécurité est partagée à la fois par le client et le prestataire de services dans le cloud. C’est précisément cette incertitude sur la répartition des responsabilités entre le client et son prestataire qui n’est pas encore réellement levé selon le rapport publié par Oracle & KPMG.

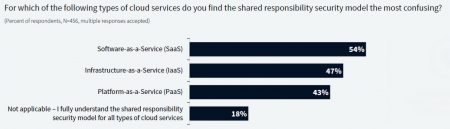

Parmi tous les problèmes liés à la sécurisation des services cloud, peut-être le plus notable est lié à la confusion autour de la sécurité à responsabilité partagée (SRSM ou shared responsibility security model).

Le modèle de sécurité à responsabilité partagée décrit essentiellement la répartition des responsabilités entre le fournisseur de services cloud (CSP) et l’abonné d’un service cloud et la façon dont ce service, y compris les données associées, est sécurisé. Définir de la manière la plus claire cette répartition est critique pour les entreprises d’autant que c’est plutôt la confusion qui règne actuellement.

– 60 % des professionnels de l’informatique n’utilisent pas de défenses contre les menaces mobiles : une majorité d’entreprises n’est pas équipée de solutions de sécurité mobiles capables de détecter les principales menaces, notamment les logiciels malveillants mobiles, les applications factices ou malveillantes, les attaques de type « man-in-the-middle » et les vulnérabilités des systèmes d’exploitation.

Enfin très peu nombreux (9 %) sont les DSI qui considèrent que les menaces mobiles sont un risque important pour la sécurité : les logiciels malveillants peuvent cependant se propager à partir d’appareils mobiles non protégés vers les réseaux des entreprises dans le cloud ou sur site, exploitant ce maillon faible des défenses de l’entreprise.

puis

puis