Près de 9 entreprises sur 10 déclarent ne pas être en mesure de détecter une cyberattaque complexe. Tel est le constat accablant qui ressort de la dernière étude « Global Information Security Survey » (GISS) réalisée par le cabinet EY.

Au panthéon du piratage, c’est Yahoo qui est le mieux placé mais loin d’être isolé car il ne se passe une semaine sans qu’un scandale ne soit révélé, le plus souvent par des moyens détournés : MySpace, eBay, LinkenIn, AOL, Dropbox… Cette semaine c’est Uber qui a tenu la tête d’affiche.

Selon Bloomberg, cette fuite de données aurait touché environ 600 000 chauffeurs et plus de 57 millions d’utilisateurs à travers le monde. Cependant, si les noms des utilisateurs, les adresses électroniques et les contacts téléphoniques ont été subtilisés par les pirates, il semblerait que les coordonnées bancaires, l’historique des trajets, les numéros de sécurité sociale et les dates de naissance n’aient pas été dérobés.

L’entreprise rejoint donc la longue liste des multinationales telles que Yahoo, MySpace ou plus récemment Equifax (septembre dernier) ayant été victimes d’une fuite de données majeure.

Pour Rik Ferguson, Vice-President Security Research chez Trend Micro, « Il ne fait aucun doute que les anciennes équipes de direction et de sécurité informatique d’Uber ont failli à leurs responsabilités à la fois vis-à-vis de leurs chauffeurs, des autorités, mais surtout de l’ensemble de leurs clients.

Si certains responsables ont considéré que les attaquants avaient été réduits au silence, le vol numérique de données ne fonctionne pas de la même façon que dans le monde physique. Il ne peut en effet y avoir aucune garantie que les hackers détruisent les données et payer une rançon contribue au contraire à financer les futures attaques qui seront perpétrées par ces derniers… Dans un cas comme celui-ci, il faut malheureusement envisager le pire scenario : considérer que les données des utilisateurs seront revendues sur le web underground et utilisées à des fins malhonnêtes ».

Si les entreprises accordent désormais une place importante à la cybersécurité au sein de leurs organisations, elles reconnaissent toutefois ne pas être suffisamment armées pour détecter et répondre aux cyberattaques et s’inquiètent de l’étendue et de la complexité des menaces. Pire, près de 9 entreprises sur 10 considèrent que leur service de cybersécurité ne répond pas à l’ensemble des besoins de leur organisation.

Quelques chiffres de l’étude

– Pour plus de trois-quarts (77%) des répondants, la négligence de la part d’un employé est la principale source de risque.

– Malgré l’augmentation des investissements en cybersécurité, 87% des organisations jugent nécessaire l’augmentation de 50% du budget alloué à la cybersécurité.

– Plus de la moitié (57%) des entreprises interrogées ne disposent pas d’un programme officiel de veille sécurité (Cyber Threat Inteligence) sur les menaces ou n’ont qu’un programme informel.

– Si les centres d’opérations de sécurité (SOC) se développent au sein des organisations, seulement 48% des répondants déclarent bénéficier de ce dispositif au sein de leur organisation

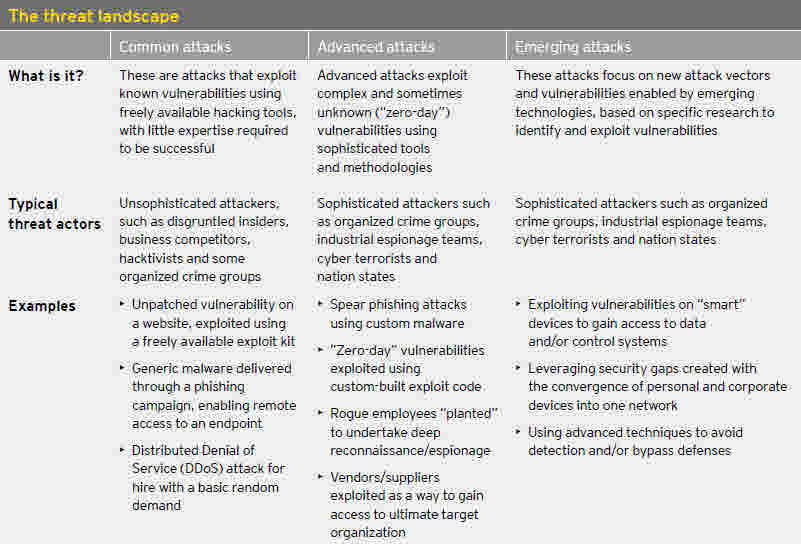

Les autres statistiques de cette étude sont tout aussi affligeantes. Seuls 17% des comités de direction estiment qu’ils ont les compétences suffisantes pour assurer une surveillance efficace des cyber-risques et seulement 12% des répondants déclarent être en mesure de détecter une cyberattaque complexe (ci-dessous le tableau détaille les différences entre attaques courantes, attaques complexes et attaques émergentes).

Et pour de nombreuses organisations, le pire peut se produire pour ces appels à rencontrer.

Près de deux responsables indique qu’une attaque qui ne semblait pas avoir causé un préjudice serait peu susceptible de provoquer une augmentation du budget de cybersécurité de l’organisation. Pour entraîner une telle augmentation, il faudrait que la cyberattaque soit dommageable. La situation est-elle sous contrôle ? Seulement 4% des organisations sont convaincues qu’elles ont pleinement considéré les implications de sécurité de l’information de leur stratégie actuelle, et que leur politique de sécurité intègre et surveille les cybermenaces pertinentes, vulnérabilités et risques.

Passer à l’attaque des cyberattaques

Marc Ayadi, responsable de l’offre cybersécurité et Fabrice Groseil, expert en cybersécurité en charges des activités SOC et services managés, proposent de passer d’un défense passive à une défense active en quatre étapes.

1. Identifier les actifs prioritaires

Dans toute organisation, certains actifs, y compris les personnes, sont particulièrement précieux et doivent être identifiés, puis protégés particulièrement bien ; ces actifs peuvent être liés à métiers critiques ou à des référentiels de données particulièrement sensibles.

2. Distinguer le normal et l’anormal

Puisque la défense active dépend d’outils tels que l’analyse des anomalies, il est important pour les organisations de comprendre comment leurs réseaux fonctionnent. Les outils d’analyse de cybersécurité utilisent l’apprentissage automatique pour définir le « normal »

et l’intelligence artificielle pour reconnaître les attaques malveillantes plus rapidement et avec précision.3. Intelligence avancée des menaces

En travaillant en étroite collaboration avec les fournisseurs d’outils de cybersécurité sur les menaces et en développant des capacités d’analystes internes, les entreprises sont en mesure de construire une image beaucoup plus claire des menaces.

4. Les missions de défense active

Ce sont des exercices planifiés et exécutés afin de vaincre de manière proactive des scénarios de menaces spécifiques et de découvrir d’éventuels intrus cachés dans le réseau. Cela nécessite une formation adaptée et d’effectuer régulièrement une batterie de tests : par exemple les tests de phishing, qui identifie la vulnérabilité des employés aux courriels,

des tests de pénétration qui identifient les vulnérabilités du réseau…

puis

puis