La majorité des entreprises sont touchées par des cyber-attaques ; près de 80% en ont constatées au moins une en 2017. Aucun secteur économique n’est à l’abri. Les secteurs bancaire et financier constituent des cibles de choix pour les hackers, tant en raison des flux monétaires générés que des données sensibles de leurs clients ; il en est de même du secteur de la santé, très producteur de données.

C’est ce qu’indique la deuxième édition du rapport Etat de la menace liée au numérique que vient de publier le ministère de l’Intérieur et réalisé par la Délégation ministérielle aux industries de sécurité et à la lutte contre les cybermenaces (DMISC).

« La cybersécurité constitue un enjeu crucial, rappelle Gérard Collomb, ministre de l’intérieur, en avant-propos du rapport. Pour nos concitoyens qui doivent pouvoir réaliser leurs démarches administratives, utiliser leurs smartphones, leurs tablettes, en toute sérénité. Pour nos entreprises qui doivent pouvoir pratiquer leurs activités sans risquer un espionnage industriel ou un blocage de leurs chaînes de production. Pour l’État qui doit être en capacité de protéger ses données les plus sensibles, de garantir l’intégrité de ses systèmes d’information, tout simplement d’assurer sa souveraineté ».

La société connait aujourd’hui une phase de transformation numérique de grande ampleur et l’ensemble de nos systèmes sont de plus en plus interconnectés. Aussi, les attaques informatiques ne constituent plus un simple risque conjoncturel, mais sont devenues systémiques. L’adaptation des moyens de lutte doit être permanente pour faire face à l’évolution des cybermenaces, l’implication de l’ensemble de la chaîne des acteurs institutionnels et privés doit être recherchée et la société doit renforcer sa résilience.

Une année 2017 bien chargée

Les attaques de mai et juin 2017, Wannacry et NotPetya, ont eu un aspect inédit par leur dimension massive et internationale, la diversité des victimes touchées, l’ampleur de la propagation et les dommages causés de manière indiscriminée.

Les rançongiciels sont devenus une menace majeure qui touche, outre des particuliers, tous les secteurs d’activités et peut impacter significativement le bon fonctionnement des petites entreprises. Toutefois, ces évènements ne doivent pas masquer d’autres phénomènes, comme les attaques ciblées (y compris le cyberespionnage) ou les attaques visant les systèmes bancaires et de paiement (jackpotting…).

Tout un écosystème facilitant la mise en oeuvre d’attaques cyber par des groupes criminels s’est mis en place, induisant la notion de « crime-as-a-service ». En 2017, la mise à disposition de plateformes de location de rançongiciel est une tendance émergente (« Ransomware as a Service ») avec l’apparition d’un nouveau modèle économique début 2018.

La mise hors ligne des sites AlphaBay et Hansa Market à l’été 2017 a porté un coup d’arrêt à deux des plus grands sites de revente de produits illicites sur les darknets. La France est particulièrement touchée par le vol des données personnelles, qui reste l’objectif principal des intrusions dans les systèmes de traitement automatisé de données.

Si de nombreuses attaques par déni de service (DDoS) sont réalisées à partir de botnets d’objets connectés, il est constaté une diminution du phénomène à l’instar des défigurations. Les phénomènes criminels en lien avec le piratage des standards et lignes téléphoniques se développent selon deux procédés, le phreaking et le spoofing de ligne téléphonique.

Les contenus de provocation et d’apologie au terrorisme signalés à la plate-forme PHAROS ont connu une baisse significative pour la deuxième année consécutive.

En matière d’escroquerie, l’année 2017 a vu un net recul des faux ordres de virement internationaux (FOVI) et la recrudescence d’autres types d’escroquerie, comme celles par exemple, de sites frauduleux proposant des placements indexés sur le cours du diamant ou celles dites au faux support technique dont une nouvelle campagne a été détectée en novembre 2017.

Les fraudes à la carte bancaire poursuivent leur évolution avec des outils de skimming de plus en plus sophistiqués, déployés souvent par des groupes criminels plus ou moins structurés d’Europe centrale ou balkanique.

Les techniques d’ingénierie sociale demeurent une tactique essentielle pour la commission de nombreux crimes, souvent complexes, liés au cyber et facilités par lui. Le phénomène de l’exploitation sexuelle des mineurs en ligne est toujours inquiétant. Il est noté la diversification de l’origine des images et vidéos à caractère pédopornographique qui mettent en scène des victimes de plus en plus jeunes et la pérennisation des faits d’abus sexuels d’enfants commis à distance («live streaming»).

L’adaptation des moyens de lutte doit être permanente pour faire face à l’évolution des cybermenaces, confirme le rapport. Les attaquants informatiques peuvent conduire aussi bien des opérations très ciblées que des actions massives et indiscriminées. Désormais, les cybercriminels attaquent aussi les entreprises, plus « rentables » que les individus.

Pour les organisations, les atteintes motivées par l’appât du gain, le sabotage, l’espionnage ou l’ingérence économique ont des incidences financières et réputationnelles. Pour se protéger, elles disposent de deux principaux outils complémentaires : la prévention et le transfert de risque par le biais de l’assurance, dont la couverture du risque cyber commence à se développer, même si les actifs intangibles ne peuvent encore être assurés de façon standardisée.

Sur Internet, les trafics illicites sont facilités par trois mécanismes : les forums de discussion, les darknets et les cryptomonnaies. Sur les darknets, il est constaté l’importance du trafic de stupéfiants et des activités délictueuses connectées à la délinquance économique et financière comme le carding. Des atteintes aux personnes, notamment aux mineurs, y sont présentes, tout comme la vente de produits pharmaceutiques illicites ou détournés à d’autres fins.

Sur un autre plan, le vecteur numérique est au coeur de la stratégie de communication djihadiste, tant à des fins de propagande, d’influence, d’intimidation ou de déstabilisation.

Enfin, il a été constaté une utilisation de plus en plus accrue des outils de chiffrement et d’anonymisation sur Internet. Ceux-ci soulèvent des questions techniques, juridiques et opérationnelles dans la lutte contre la criminalité et le terrorisme et rendent l’accès à la preuve numérique délicat.

Enjeux juridiques et normatifs

La dimension internationale de la cybercriminalité implique aussi d’harmoniser les législations nationales ou de faciliter la coopération au niveau européen et international. Pour lutter efficacement, il apparait nécessaire de développer d’autres approches en matière d’investigations, comme celle de l’extension du champ d’application de la technique d’enquête sous pseudonyme.

La législation européenne aura un impact particulier en 2018, notamment sur les administrations et les entreprises, avec le RGPD qui entrera en application le 25 mai prochain et la transposition de la directive NIS.

Enfin, un arrêt de la Cour de justice de l’Union européenne est venu interroger les législations encadrant la conservation des données de connexion, fin 2016. Or, la conservation et l’accès aux données nécessaires aux enquêtes constitue un enjeu de premier plan. Un an plus tard, les travaux se poursuivent.

L’évolution de l’usage des cryptomonnaies doit être suivie avec attention, car elles sont largement utilisées par les cybercriminels (anonymisation, minage clandestin, attaques de plateforme d’échanges, levée de fonds ICO…).

Du fait de leur développement, les objets connectés et les espaces intelligents augmentent considérablement la surface d’attaque pour les cybercriminels. De nouvelles pratiques telles que les fake news, hoax et swatting, se développent sur Internet. Leur détection ne constituant pas en elle-même une réponse suffisante, les forces de l’ordre intègrent ces éléments dans leur processus de gestion de crise.

Typosquatting

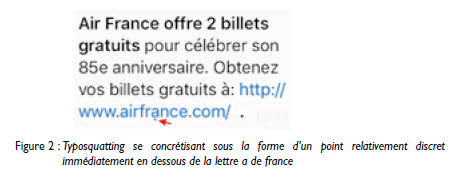

Le typosquatting est une technique consistant à acheter des noms de domaine qui ressemblent étrangement à des noms de site connus, mais avec des fautes volontaires, comme des erreurs orthographiques. Quatre principaux types de typosquattage d’une URL sont identifiés : utilisation d’un même terme mais écrit différemment, d’une faute orthographique ou une homonymie, d’un autre domaine de premier niveau (top-level domain ou TLD) comme .org au lieu de .com ou encore en utilisant les fautes de frappe de l’internaute.

puis

puis