A la veille de la dixième édition du FIC (Forum International de la cybersécurité) qui s’est imposé comme la rencontre majeure du secteur, plusieurs rapports montrent l’étendue et la profondeur de la question qui touche toutes les entreprises, des plus grandes qui ont les moyens de se protéger aux plus petites qui peuvent être balayées par une simple attaque de ransomware. Sans oublier les consommateurs qui sont également des cibles de choix.

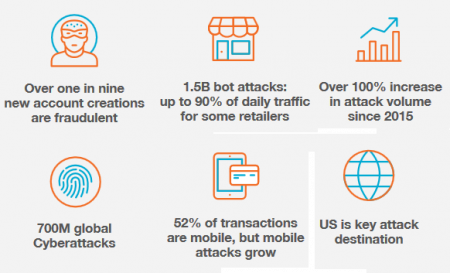

2017 a été une année record en termes de lutte contre la cybercriminalité. Le Cybercrime Report 2017: A Year in Review publié par la société ThreatMetrix confirme une augmentation de 100 % du nombre d’attaques au cours des deux dernières années et fait état de 700 millions d’attaques contrecarrées par des entreprises numériques, un nouveau record. La bonne nouvelle est que, pour contrecarrer ces menaces, les entreprises investissent dans des stratégies innovantes et « digital first » pour protéger les consommateurs, qui doivent faire face à des failles résultant de violations de données à grande échelle.

Les fraudeurs ne cherchent plus à se faire de l’argent rapidement avec les cartes de crédit volées, ils préfèrent se concentrer sur des attaques plus ambitieuses qui rapportent des bénéfices à long terme, en exploitant des ensembles de données d’identité volées. Cette tendance est prouvée par un taux d’attaque très élevé sur les créations de comptes, l’activité la plus vulnérable. Plus d’un nouveau compte en ligne sur neuf ouvert en 2017 était en effet frauduleux.

Les résultats révèlent également une activité des bots sans précédent, pouvant représenter jusqu’à 90 % du trafic sur certains sites de vente en ligne quand une attaque atteint son pic. Même les consommateurs qui n’en sont pas directement victimes en font les frais. Ils expérimentent dès lors une vérification d’identité plus longue, car les entreprises tentent de discerner les activités légales de celles qui sont frauduleuses, tout comme les vraies identités des fausses.

Les consommateurs immédiatement visés suite aux failles majeures

En 2017, les niveaux de cyberattaques ont atteint des sommets encore jamais enregistrés auparavant. Ces pics, lorsqu’ils sont agrégés entre des milliers d’organisations, indiquent des violations de données majeures, souvent même bien avant qu’elles ne fassent la Une des journaux. Par exemple, le réseau d’identité digitale de ThreatMetrix a détecté des pics de comportements anormaux et sans précédent juste après qu’Equifax a été victime d’incidents majeurs.

Chaque organisation peut être la cible d’une faille de sécurité importante, mettant alors à l’épreuve la responsabilité des systèmes de protection au travers de l’ensemble des sites web et applications pour empêcher que les données divulguées ne soient utilisées efficacement à des fins frauduleuses.

Les chiffres du cybercrime en 2017

Parmi les grandes tendances, le rapport de ThreatMetrix fait état des éléments suivants :

– Le volume des transactions mobiles a augmenté de près de 83 %, les consommateurs adoptant un comportement « multi-appareils », avec un nombre de transactions plus important que sur ordinateur pour la première fois en 2017.

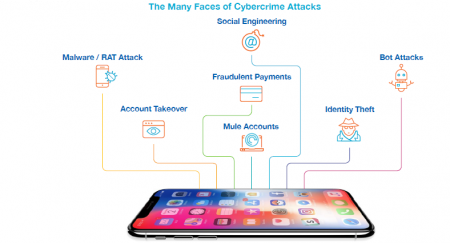

– Les attaques avec prise de contrôle ont connu une hausse de 170 % ;

– 83 millions de tentatives de création de comptes frauduleux ont été enregistrées entre 2015 et 2017. Les pirates informatiques créent des identités complètes et ouvrent de nouveaux comptes en volant l’ensemble des données d’identité collectées à partir de failles et sur le Dark Web.

– Les paiements frauduleux ont augmenté de 100 % au cours des deux dernières années. Les hackers utilisent des cartes de crédit volées, ou bien piratent le compte bancaire d’une victime, pour transférer de l’argent vers un nouveau bénéficiaire.

– Les secteurs émergents, plus particulièrement les sites de covoiturage et de vente de cartes cadeau, sont particulièrement vulnérables à la fraude, car les cybercriminels utilisent de nouvelles plateformes pour faire des affaires.

– Les hackers sont de plus en plus rusés. L’étude confirme qu’ils multiplient leurs efforts pour être encore plus difficiles à détecter par les individus. Par exemple, les attaques d’ingénierie sociale persuadent les consommateurs qu’ils ont été victimes d’une escroquerie, et les incitent à « sécuriser leur compte » via des mesures qui donnent réellement accès aux fraudeurs.

Ransomware et analyse géostratégique

De son côté, le spécialiste du renseignement sur les menaces Flashpoint met en lumière deux tendances majeures :

– Le ransomware est plus que jamais le roi des cyberattaques motivées par le profit financier

– Le contexte géopolitique très instable de 2017 a largement débordé sur les réseaux Deep & Dark Web (DDW), avec notamment de plus en plus d’hacktivistes et cyber djihadistes utilisant Internet pour répandre leurs dogmes, influencer et « recruter ».

La gestion du risque cyber est aujourd’hui cruciale particulièrement pour les grandes entreprises et les gouvernements. Dans son Business Risk Intelligence Decision Report, Flashpoint renforce cette notion en démontrant la vitesse à laquelle les groupes cybercriminels, étatiques, indépendants, hacktivistes ou encore cyber djihadistes ont évolué dans leurs activités, leurs tactiques et leurs motivations en 2017.

Dans cette nouvelle édition de son rapport BRI, Flashpoint souligne notamment l’impact des conflits géopolitiques sur l’activité et les discussions sur les réseaux DDW. Parmi les sujets et conflits majeurs, Flashpoint met en lumière :

– Les tensions en Asie de l’Est au sujet du programme nucléaire nord-coréen et des missiles balistiques intercontinentaux provoquent un conflit plus direct entre la Corée du Nord et la Corée du Sud, les États-Unis et peut-être la Chine.

– La reconnaissance officielle par les États-Unis de Jérusalem en tant que capitale d’Israël et le déplacement ultérieur de l’ambassade vers la ville provoquent un conflit régional plus large.

– Les modifications officielles de la politique américaine et leurs impacts sur les modalités du Plan d’Action Conjoint ou JCPOA, également connu sous le nom d’accord nucléaire iranien.

– La lutte de pouvoir entre l’Arabie Saoudite et l’Iran pour l’influence au Moyen-Orient.

– Le renforcement et l’extension des sanctions économiques prises par les États-Unis et l’Union européenne à l’encontre de la Russie.

– La détérioration de la situation en Syrie entraine un conflit direct désormais armé entre les principaux États ayant des intérêts divergents dans la région.

– D’autres États-nations, comme la Chine, l’Iran et la Corée du Nord, adoptent le modèle russe et entreprennent des « opérations de cyberinfluence » par le biais de proxy, ce qui se traduit par une forte exposition de ces campagnes.

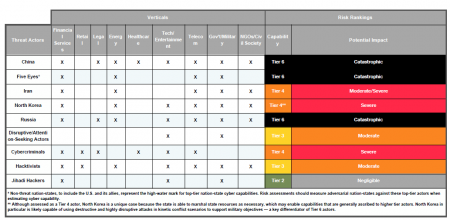

Le rapport fournit des informations détaillées sur les activités, les tactiques et les motivations des principaux groupes cybercriminels dans le monde ainsi qu’un classement des groupes selon les domaines d’activités dans lesquels ils sont actifs, leur niveau de sophistication (de faible à très élevé), et le niveau de risques qu’ils représentent (risque négligeable à catastrophique).

Selon cette matrice de Flashpoint, la Chine se positionne tout en haut du classement des pays les plus actifs et présentant le plus de risques en matière de cybercriminalité avec la plus importante combinaison de domaines d’activité couvert, de capacités et de niveau d’impact potentiel.

Les thèmes abordés à l’occasion du FIC

L’Europe : le nouvel échiquier de la sécurité numérique

– Alors que les Etats ont admis la cyberguerre, que les Etats-Unis ont établi un projet de loi pour les entreprises autorisant la cyber-riposte (hack back), les entreprises mondiales sont-elles prêtes éthiquement et techniquement à participer à “l’équilibre de la terreur cyber ?”– Alors que les Etats ont admis la cyberguerre, que les Etats-Unis ont établi un projet de loi pour les entreprises autorisant la cyber-riposte (hack back), les entreprises mondiales sont-elles prêtes éthiquement et techniquement à participer à “l’équilibre de la terreur cyber ?”

– À l’heure des doutes (retard et difficultés de mise en œuvre, effectivité ou pas du contrôle…), une question demeure stratégique : le RGPD est-il motivé par la peur de l’avenir, ou est-il l’affirmation d’un nouveau monde numérique, sécurisé et démocratique ?

Smart cities : La ville intelligente est ultra connectée. Mais est-elle sécurisante et résiliente ?

– Les smart cities peuvent-elles, aujourd’hui, faire face à une attaque virale majeure ? Et, demain ?– La ville est le nouveau terrain de jeu des expériences in situ de l’IA (Véhicules autonomes, régulation intelligente du trafic et du stationnement, réduction des gaspillages des ressources, etc.). Quid de la sûreté et de la gestion des catastrophes (naturelles, criminelles…) ?

– Identifiant national numérique, imposition en ligne, vote en ligne. Alors que le robot Sophia vient d’obtenir symboliquement des papiers d’identité, les administrés français sont-ils en passe d’obtenir une identité numérique ? Où en sont les projets techniquement ? Quid des questions éthiques et juridiques ?

Cristallisation des tensions autour des objets connectés : le début d’une marche arrière ?

– Au-delà des processus de Security & Privacy By design et malgré l’éventualité d’une labellisation, peut-on croire à un maintien en conditions de sécurité de tout le cycle de vie des objets connectés ? Va-t-on vers des systèmes auto-adaptatifs ?– DevSecOps : une approche unifiée de développement, de sécurité, d’exploitation, d’architecture et de gestion de services ne trouvera t-elle pas son salut dans une approche pilotée par le risque ?

– Enfants, consommateurs, personnes malades, personnes âgées : l’abus de faiblesse comme nouveau vecteur d’attaque. Comment en est-on arrivé là ? Comment protéger ces cibles ?

La sécurisation des objets est-elle l’unique rempart ?

Comment l’acceptation et la normalisation du risque cyber ont conduit à une mutation opérationnelle à tous les échelons ?

– Tout en préservant la confidentialité des organisations attaquées, comment l’ANSSI a mis en place une collaboration et un échange d’informations notamment sur les indices de compromission avec les OIV, grandes entreprises et le secteur public ? Quelle en est l’effectivité ?– Quelle palette d’outils les RSSI utilisent-ils aujourd’hui et utiliseront-ils demain pour automatiser les processus de sécurité, de détection et de réponse à incident pour faire face à une menace constante et pour enrayer la rareté de l’expertise cyber ? Quelle place pour l’IA et la threat intelligence ?

– Les citoyens et les PME ont longtemps été les oubliés des vigies cyber. Des actions notables ont été lancées. Sont-elles suffisantes ?

Du collaborateur à l’individu… Comment la façon de sensibiliser et de former à la sécurité numérique a complètement muté ?

– L’éducation des citoyens et dès le plus jeune âge : Qui s’en charge ? Comment ? Par quels moyens ?– Ciblés, attaqués, détournés, impactés comment le COMEX et les métiers sont – de fait – de plus en plus impliqués à la cybersécurité de leur entreprise ?

– Comment et pourquoi l’émergence des offres de training démontre que les acteurs de la cybersécurité ont désormais compris la nécessité absolue de sensibiliser ?

Être attaqué. Et après ?

– Quels processus – du conseil à l’assistance en temps de crise – sont mis au service des administrations et OIV ? Pour quelles prestations et selon quelles modalités ? Quel est le ROI des solutions qualifiées et/ou certifiées ?– Quelles prévisions faut-il faire pour 2018 côté cybercriminalité ?

– Comment ACYMA ((Actions contre la cybermalveillance) au service des cyber victimes participe à la sensibilisation et l’apport de solutions opérationnelles aux particuliers et PME ? Quels sont les premiers enseignements à tirer suite au lancement d’octobre 2017 ?

puis

puis