A l’occasion des Assises de la sécurité, le plus grand salon sur la sécurité dans l’hexagone, on pouvait entendre entre congressistes une mise en garde sur le malvertising, un terme encore obscur.

L’exemple en a été donné le dernier week end d’octobre avec une attaque portant sur près de 800 millions de clients, selon la firme de sécurité Malwarebytes.

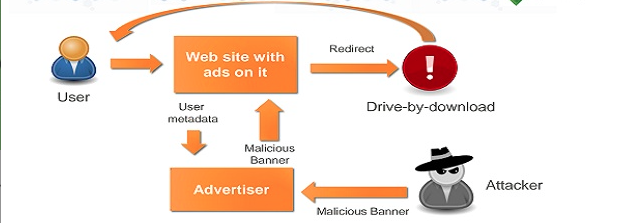

Ce nom bizarre, « malvertising », est synonyme d’une attaque en règle qui démarre à partir d’une simple bannière publicitaire sur les sites les plus fréquentés au monde. En intégrant quelques lignes de code dans la bannière d’une publicité qui apparaît sur un site Web grand public, cette attaque de « Malvertising » a permis de rediriger les internautes qui cliquent sur les publicités vers un site malveillant qui contient des virus de type cheval de troie. Un des codes malveillants, connu sous le nom cookiecheck.js, a été rapidement éliminé par le réseau d’« ad ExoClick» utilisé par de nombreux sites Web. L’adware résultant apparaissait donc comme une bannière publicitaire. Repéré par la firme Malwarebytes qui travaille pour l’éditeur des sites MindGeek, celui-ci n’aurait été actif que quelques heures. Cela aurait évité ainsi aux 800 millions de visiteurs du week-end, sur Pornhub et YouPorn, de très mauvaises rencontres, le site dont la bannière était ciblé étant lui même, a priori, un site de rencontres. D’autres sites spécialisés de ce type, comme xHamster ont aussi déjà étés ciblés par une campagne SSL malveillante qui avait déjà été vue, il y a trois mois sur Yahoo.com et MSN.com. La société Malwarebytes qui fait sa publicité autour de cette annonce de « mauvaises publicités » précise que l’éditeur Mindgeek, dans un premier temps, s’était adressé à son partenaire avant de se rendre compte que celui-ci n’y était vraiment pour rien.

Ce nom bizarre, « malvertising », est synonyme d’une attaque en règle qui démarre à partir d’une simple bannière publicitaire sur les sites les plus fréquentés au monde. En intégrant quelques lignes de code dans la bannière d’une publicité qui apparaît sur un site Web grand public, cette attaque de « Malvertising » a permis de rediriger les internautes qui cliquent sur les publicités vers un site malveillant qui contient des virus de type cheval de troie. Un des codes malveillants, connu sous le nom cookiecheck.js, a été rapidement éliminé par le réseau d’« ad ExoClick» utilisé par de nombreux sites Web. L’adware résultant apparaissait donc comme une bannière publicitaire. Repéré par la firme Malwarebytes qui travaille pour l’éditeur des sites MindGeek, celui-ci n’aurait été actif que quelques heures. Cela aurait évité ainsi aux 800 millions de visiteurs du week-end, sur Pornhub et YouPorn, de très mauvaises rencontres, le site dont la bannière était ciblé étant lui même, a priori, un site de rencontres. D’autres sites spécialisés de ce type, comme xHamster ont aussi déjà étés ciblés par une campagne SSL malveillante qui avait déjà été vue, il y a trois mois sur Yahoo.com et MSN.com. La société Malwarebytes qui fait sa publicité autour de cette annonce de « mauvaises publicités » précise que l’éditeur Mindgeek, dans un premier temps, s’était adressé à son partenaire avant de se rendre compte que celui-ci n’y était vraiment pour rien.

Pour les virus, les sites pornographiques n’ont plus du tout de monopole.

La firme Malwarebytes conforte l’idée répandue depuis des années, que tous les sites « bizarres» sont propices à la pollution par des virus. Mais en fait, même si c’est vrai, la tendance est tout autre. Ce sont les sites les plus fréquentés qui intéressent les pirates et comme les sites à fort trafic Web ont pris l’habitude d’externaliser le contenu de l’annonce de leurs pages à une vaste gamme de réseaux publicitaires tiers, la sécurité sur les publicités laisse parfois à désirer. Si vous utilisez un navigateur doté d’un plug-in de déconnexion, vous savez qu’à chaque visite de site Web à succès, votre appareil est en fait automatiquement connecté à des dizaines d’autres URLs. C’est le cas, par exemple, avec doubleclick chez Google. Imperceptiblement, les navigateurs Web acceptent des connexions pour des popups, des vidéos et même des questionnaires interactifs. Pour leur défense, les opérateurs des sites connus, avouent n’avoir même pas souvent connaissance des pubs installées sur leur propre domaine – ni visibilité sur ce type d’infection contenue dans l’annonce d’un réseau publicitaire tiers qui s’est affiché sur leur site à un moment donné. Le phénomène est bien entré dans les pratiques des pirates, si bien que même si une annonce malveillante est identifiée lors d’une enquête « en paternité », il est souvent pratiquement impossible de prouver qui a réellement placé l’annonce lors de sa diffusion. Bref, les pirates maîtrisent de mieux en mieux le CRM des publicitaires qui souvent ciblent et identifient, pour les malfrats aussi, les différents types de navigateurs, les OS utilisés et les adresses IP. Ces informations vont nourrir les bases de données « clients » des pirates qui seront vendues à bon prix à des gens honnêtes mais aussi à des escrocs.

Mais paradoxalement, la plupart des utilisateurs lambda s’en moquent et tous les liens qui se font à leur insu, ne les toucheraient pas, ceux-ci considèrant qu’en dehors de leur code accès à leur compte bancaire, rien n’a réellement de valeur sur internet. La seule solution radicale, pour eux, étant souvent d’effacer tous les cookies, lorsque leurs ordinateurs commencent à trainer. La solution la plus facile pour se défendre est pourtant de mettre à jour ses outils de détection et de bloquer tous les cookies et plug-ins en tous genres. Mais l’hygiène informatique n’est pas une notion encore bien répandue.

puis

puis