L’attaque majeure du site Dyn qui a mis à plat nombre de géants du Web et le développement continu du Ransomware qui utilisent désormais les objets connectés, deux phénomènes inquiétant en expansion continue.

Selon une récente étude Trend Micro, plus de 40 % des entreprises européennes auraient été infectées par un ransomware au cours des 24 derniers mois. Ces attaques menées par des cybercriminels visent de plus en plus les serveurs d’entreprise.

Trend Micro a interrogé plus de 1 000 décideurs informatiques issus de grandes organisations au Royaume-Uni, en Espagne, en France et en Allemagne. L’objectif étant de mieux évaluer le niveau de la menace que représentent les ransomware pour les entreprises, ainsi que la capacité de ces dernières à y faire face. Les taux d’infection les plus élevés ont été détectés au Royaume-Uni (44 %), en Espagne (41 %), et ainsi qu’en France et en Allemagne (40 %).

Pour ceux qui décident de payer la rançon, l’avertissement est plutôt sévère. Les plus nombreux à céder au chantage sont les anglais (65 %) et les allemands (60 %). Or un quart des décideurs allemands n‘a pas pu récupérer les données après paiement, contre 20 % pour les anglais.

En Espagne et en France, ceux ayant payé (respectivement 15 % et 17%) et se retrouvant sans clé de déchiffrement est moins importante. Toutes les organisations sont néanmoins invitées à retenir la leçon qui en découle : plus que jamais, l’accent doit être mis sur les stratégies de sauvegarde et sur la mise en place de mesures de sécurité fortes, plutôt que sur le paiement de la rançon. Cet aspect est d’autant plus crucial si l’on considère qu’une restauration effectuée à la suite d’une infection nécessite en moyenne 28 heures de travail, impactant ainsi lourdement la productivité et l’efficacité de l’entreprise.

Le montant moyen de la rançon exigée auprès des entreprises européennes pour espérer pouvoir récupérer l’accès à leurs données était de 570 €. Un chiffre toutefois plus élevé en France (638 €) et au Royaume-Uni (624 €).

Par ailleurs, le rapport souligne un constat beaucoup plus rassurant : la grande majorité des DSI européens a fait appel aux autorités à la suite de ce type d’attaque. C’est au Royaume-Uni que les responsables sondés ont été les plus nombreux à y avoir recours (81 %), suivis par l’Espagne, l’Allemagne (72 %) et la France (70 %). Pourtant, l’intervention des autorités n’a été bénéfique que dans 50 % des cas (30 % seulement en Allemagne).

Ces chiffres démontrent à quel point la prévention est nécessaire afin d’assurer la sécurité de l’ensemble de l’environnement informatique, des passerelles Web aux messageries, en passant par les Endpoint, réseaux et serveurs.

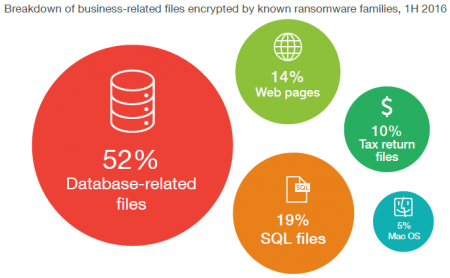

Le dernier rapport semestriel de Trend Micro, The Reign of Ransomware, révélait une recrudescence des attaques ciblant les serveurs d’entreprises, en exploitant des vulnérabilités liées à un patching déficient. En procédant ainsi, l’assaillant peut infecter tous les réseaux connectés à un serveur, maximisant de ce fait l’impact d’une attaque par ransomware sur l’entreprise ciblée.

En septembre, le Check Point Threat Index publié par Check Point Software Technologies indiquait que les ransomwares étaient devenus pour la 1ère fois l’un des trois principaux logiciels malveillants les plus utilisés au monde. La société détaille également les familles de logiciels malveillants les plus répandues ciblant les réseaux des entreprises durant cette période.

« La croissance continue des logiciels rançonneurs est une conséquence directe du nombre d’entreprises qui paient tout simplement une rançon pour récupérer leurs données critiques, ce qui en fait un vecteur d’attaque lucratif et attractif pour les cybercriminels, » explique Nathan Shuchami, Head of Threat Prevention chez Check Point. « Les entreprises doivent envisager d’utiliser des mesures de prévention avancées des menaces sur les réseaux, les postes et les appareils mobiles, telles Check Point SandBlast™ Zero-Day Protection et Mobile Threat Prevention, pour stopper les logiciels malveillants à l’étape de pré-infection et s’assurer qu’elles sont efficacement protégées contre les toutes dernières menaces. »

« En raison du nombre de familles de logiciels malveillants actifs restant élevé et des méthodes d’attaque utilisées par les différentes familles, l’ampleur du défi auquel les entreprises sont confrontées pour protéger leur réseau contre les cybercriminels apparaît clairement, » conclut Nathan Shuchami.

Pour en savoir plus sur les Ransomwares

- Faut-il avoir peur des ransomwares ? Benoît Grunemwald, ESET

- Tout savoir sur les « ransomwares »

- Le crime organisé s’empare du ransomware, Michal Salat, Avast

- Ransomwares : faut-il céder et payer la rançon ? Phil Richards, LANDESK

- Ransomware : sortir de la logique de chantage, Mark Crosbie, Dropbox

- Comment protéger votre entreprise des ransomwares

- 10 méthodes efficaces pour combattre les ransomwares, Michael Dortch, LANDESK

- 10 règles d’or pour déjouer les ransomwares, Guillaume Lovet, Fortinet

- La France a été victime de 395.000 attaques de ransomware en 2015

Le DDoS s’appuie désormais sur les objets connectés

Vendredi 21 octobre, de nombreux sites majeurs (Twitter, Netflix, Spotify, Airbnb, Reddit, Etsy, SoundCloud et The New York Times, Box, CNN, Imgur, PayPal, Github, Airbnb…) étaient inaccessibles il y a quelques jours (Peur sur l’Internet). La société, Dyn, dont les serveurs supervisent et redirigent le trafic Internet, avait indiqué avoir été victime d’une attaque distribuée par déni de service (DDoS) juste après 7 heures du matin.

L’attaque aurait utilisé des centaines de milliers d’appareils connectés à Internet comme les caméras, moniteurs de bébé et des routeurs domestiques qui ont été infectés avec le malware Mirai qui permet aux pirates de les commander à inonder une cible avec le trafic diluvien pour faire tomber les serveurs.

Comme on pouvait s’y attendre, les répercussions ont été plus qu’importantes étant donné que ces serveurs ont pour rôle de traduire en continu les adresses telles qu’elles sont saisies en adresse IP compréhensibles pour le réseau.

Même si les auteurs de l’attaque restent encore inconnus (des faisceaux d’indices penchent pour la Russie ou la Chine mais sans certitudes), leur méthodologie a pour autant été révélée. Il s’agit d’une partie d’un malware appelé Mirai qui met en place des botnets par l’infection en chaîne de flottes d’objets connectés. Ces derniers, si mal protégés, peuvent représenter une cible de choix pour les hackers, et ce même s’il s’agit de groupuscules peu expérimentés et mal organisés. Et c’est d’autant plus inquiétant que nous ne sommes qu’au début de l’ère de l’Internet des Objets (IoT). En effet, d’après Cisco, il y aura plus de 50 milliards d’objets connectés en 2020 dans le monde, et autant d’adresses IP donc…

Afin de se prémunir et de limiter les effets des attaques DDoS, les entreprises doivent mettre en place des systèmes de défense proactifs, s’illustrant notamment par une meilleure sécurisation de leurs objets connectés. Cela doit également les alerter sur le fait que la bande passante ou les fournisseurs de service de télécommunications ne sont plus uniquement les points clés sur lesquels il faut se concentrer dans ces problématiques de sécurité, et que celles-ci doivent englober la totalité des matériels connectés.

Il semblerait que la méthode d’infection ait été particulièrement simple et repose en partie sur la complaisance humaine – celle des fabricants qui livrent leurs produits avec des configurations par défaut, et celles des utilisateurs qui ne changent pas ces configurations. Les attaquants utilisent les informations par défaut pour accéder aux services en ligne – y compris les routeurs, caméras IP, enregistreurs DVR, etc. Une fois que le code malicieux a été écrit sur l’appareil, il fait partie du réseau botnet. Comme dans toutes les attaques DDoS, les cybercriminels utilisent les appareils infectés pour submerger de trafic le site de leur victime, l’empêchant de fonctionner normalement. Pour arriver à écrire le code sur un objet connecté, il faut que l’objet dispose de suffisamment d’espace de stockage, ce qui écarte un certain nombre d’appareils (comme les grille-pains ou les machines à café).

Ce n’est pas la première fois que des objets connectés sont utilisés pour mener ce type d’attaque. Au cours des dernières années, des vulnérabilités dans des moniteurs pour bébé et des webcams avaient été mises au jour, permettant d’utiliser ces appareils pour d’autres buts que ceux pour lesquels ils ont été conçus. Les objets connectés sont des cibles faciles car beaucoup fonctionnent avec des configurations par défaut que les attaquants peuvent exploiter, il y a rarement des mises à jour du firmware et ils disposent souvent d’une connectivité 24/7.

« Le meilleur conseil à donner aux gens qui utilisent des appareils connectés chez eux est de changer tous les mots de passe par défaut (en utilisant des mots de passe uniques et complexes), conclut David Emm. Cela permettra d’éviter qu’ils soient accessibles à distance – ce conseil est valable pour les box internet qui donnent accès au réseau domestique. Déconnecter tous ses appareils pourrait apparaître comme une bonne solution, mais il faut être pragmatiques et une bonne gestion de ses mots de passe suffit déjà à prévenir un grand nombre d’attaques. Ce nouvel épisode doit également rappeler aux fabricants qu’ils ont un rôle à jouer dans la sécurisation de leurs appareils, et ce dès leur conception. »

Montée en puissance des logiciels rançonneurs selon Check Point Software Technologies

Pour la première fois depuis le lancement du Threat Index, les logiciels rançonneurs sont passés dans le top 3 des logiciels malveillants les plus répandus. Le logiciel rançonneur Locky représente 6% de toutes les attaques reconnues dans le monde en septembre. La part relative des attaques de logiciels rançonneurs dans le volume total d’attaques mondiales a augmenté de 13%.

Le nombre de familles de logiciels malveillants actifs est resté élevé, avec trois nouvelles entrées dans le top 10 : Chanitor, un téléchargeur de code malveillant, le kit d’exploitation de vulnérabilités Blackhole, et Nivdort, un bot multifonction. Pour le sixième mois consécutif, HummingBad reste le logiciel malveillant le plus couramment utilisé pour attaquer les appareils mobiles.

Conficker était la famille la plus importante représentant 14% des attaques reconnues. Sality en seconde position comptait pour 6% et Locky en troisième position comptait également pour 6 %. Les dix principales familles comptaient pour 50% de toutes les attaques reconnues.

- ↔ Conficker – Un ver permettant d’effectuer des opérations à distance et de télécharger des logiciels malveillants. Les postes infectés sont contrôlés par un botnet, qui contacte son serveur de commande et de contrôle pour recevoir des instructions.

- ↑ Sality – Un virus permettant d’effectuer des opérations à distance et de télécharger des logiciels malveillants supplémentaires dans les systèmes infectés par son opérateur. Son objectif principal est de rester actif dans un système pour le télécommander et installer d’autres logiciels malveillants.

- ↑ Locky – Un logiciel rançonneur dont la diffusion a débuté en février 2016, qui se propage principalement via des emails de spam contenant un téléchargeur déguisé en pièce jointe au format Word ou Zip. Il télécharge et installe un logiciel malveillant chiffrant les fichiers des utilisateurs.

Les familles de logiciels malveillants mobiles ont continué de représenter une menace importante pour les appareils mobiles des entreprises en septembre. Le top 3 des familles de logiciels malveillants mobiles était :

- ↔HummingBad – Un logiciel malveillant Android installant un rootkit persistant et des applications frauduleuses sur les appareils, qui permettent des activités malveillantes supplémentaires telles que l’installation d’un enregistreur de frappes, le vol d’identifiants et le contournement des conteneurs chiffrés de courrier électronique utilisés par les entreprises.

- ↑ Triada – Une porte dérobée modulaire pour Android accordant des privilèges super-utilisateur aux logiciels malveillants téléchargés pour mieux les intégrer dans les processus système. Triada charge également de fausses URL dans le navigateur

- ↓ Ztorg – Un cheval de Troie utilisant les privilèges root pour télécharger et installer des applications sur des téléphones mobiles à l’insu de leurs utilisateurs.

puis

puis