La découverte d’une menace dépassant tout ce qui était connu jusque-là en termes de complexité et de sophistication techniques a permis de mettre en avant, ces jours ci, le groupe à l’origine de cette menace, dénommé « Equation Group » qui est actif depuis près de 20 ans.

Depuis plusieurs années, l’équipe GReAT (Global Research & Analysis Team) de Kaspersky Lab suit étroitement plus de 60 menaces avancées responsables de différentes cyberattaques à travers le monde. Elle a ainsi fait des observations de toutes sortes, les attaques gagnant en complexité à mesure qu’un nombre croissant de pays se sont impliqués et efforcés de se doter des outils les plus évolués.

Selon les chercheurs de Kaspersky Lab, « Equation Group » se singularise par pratiquement chaque aspect de ses activités : il utilise des outils très complexes et coûteux à développer pour infecter ses victimes, récupérer des données et masquer ses actions d’une façon extrêmement professionnelle, ainsi que des techniques classiques d’espionnage pour diffuser ses codes malveillants.

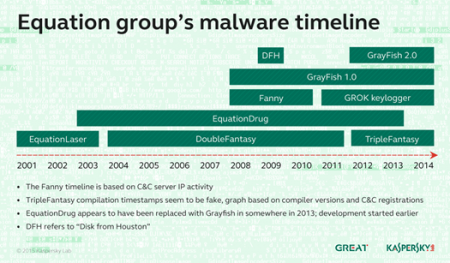

Pour infecter ses victimes, le groupe emploie un puissant arsenal d’« implants » (Trojans), notamment les suivants, dont les noms ont été attribués par Kaspersky Lab : EquationLaser, EquationDrug, DoubleFantasy, TripleFantasy, Fanny et GrayFish. L’existence d’autres implants ne paraît faire aucun doute.

LES SPÉCIFICITÉS D’EQUATION GROUP

Persistance et invisibilité poussées à l’extrême

L’équipe GReAT a pu récupérer deux modules servant à reprogrammer le firmware de disque dur de plus d’une douzaine de marques répandues. Il s’agit peut-être de l’outil le plus puissant dans l’arsenal d’Equation Group et du premier malware connu capable d’infecter les disques durs.

En reprogrammant le firmware du disque dur (c’est-à-dire en réécrivant le système d’exploitation du disque), le groupe atteint deux objectifs

- Un niveau extrême de persistance permettant au malware de résister à un reformatage du disque et une réinstallation du système d’exploitation. Dès lors que le malware s’est introduit dans le firmware, il est à même de se régénérer à l’infini. Il peut par exemple empêcher l’effacement d’un certain secteur du disque ou bien le remplacer par un code malveillant à l’amorçage du système.

« Un autre danger tient au fait qu’une fois le disque dur infecté par ce code malveillant, il devient impossible d’analyser son firmware. En termes simples, les disques durs comportent pour la plupart des fonctions permettant d’écrire dans le firmware matériel mais aucune pour vérifier l’écriture, de sorte que nous sommes pratiquement aveugles et incapables de détecter les disques durs infectés par ce malware », avertit Costin Raiu, Directeur de l’équipe GReAT de Kaspersky Lab.

- La capacité de créer une zone invisible et persistante à l’intérieur du disque dur. Celle-ci sert à enregistrer des informations qui pourront être exfiltrées ultérieurement par les auteurs de l’attaque. En outre, dans certains cas, elle peut aussi aider le groupe à percer le cryptage : « Etant donné que l’implant GrayFish est actif dès le début de l’amorçage du système, il permet de capturer la clé de cryptage et de l’enregistrer dans la zone cachée », explique Costin Raiu.

Capacité de récupérer des données sur des réseaux isolés

Parmi toutes les attaques lancées par Equation Group, le ver Fanny se démarque. Il a pour but principal de cartographier les réseaux isolés, c’est-à-dire de déterminer la topologie d’un réseau inaccessible par Internet et d’y exécuter des commandes. Pour ce faire, il utilise un mécanisme unique de commande et contrôle (C&C) sur une clé USB, permettant aux auteurs de l’attaque de faire entrer et sortir des données sur les réseaux isolés.

En particulier, une clé USB infectée avec une zone de stockage cachée a été employée pour recueillir des informations système de base sur un ordinateur non connecté à Internet et les transmettre à un serveur C&C dès que la clé est insérée dans une autre machine infectée par Fanny et disposant d’une connexion Internet. Pour exécuter des commandes sur un réseau isolé, il suffit de les enregistrer dans la zone cachée de la clé. Lorsque cette dernière est introduite dans un ordinateur du réseau, Fanny reconnaît les commandes et les exécute.

Méthodes classiques d’espionnage pour la diffusion des malwares

Les auteurs des attaques ont utilisé des méthodes universelles pour infecter les cibles, que ce soit via le Web ou dans le monde physique. A cette fin, ils ont intercepté des produits physiques pour leur substituer des versions contaminées par des chevaux de Troie. Cette technique a été employée, par exemple, pour cibler les participants d’une conférence scientifique à Houston (Texas) : à leur retour chez eux, certains des participants ont reçu un compte rendu de la conférence sur un CD-ROM qui a ensuite servi à installer l’implant DoubleFantasy sur la machine cible. La méthode exacte de falsification des CD reste inconnue.

DES INTERACTIONS AVEC STUXNET ET FLAME

Il existe de solides indices d’interactions d’Equation Group avec d’autres groupes puissants, tels que les opérateurs des campagnes Stuxnet et Flame, généralement en position de supériorité. Equation Group a ainsi eu accès à des failles « zero day » avant qu’elles ne soient exploitées par Stuxnet et Flame. A un moment donné, il a également partagé des exploitations de vulnérabilités avec d’autres.

Par exemple, en 2008, Fanny a utilisé deux failles « zero day » qui ont été par la suite exploitées dans Stuxnet en juin 2009 et mars 2010. Pour l’une d’elles, Stuxnet reprenait en fait un module Flame exploitant la même vulnérabilité et passé directement d’une plate-forme à l’autre.

UNE INFRASTRUCTURE PUISSANTE ET GÉOGRAPHIQUEMENT DISTRIBUÉE

Equation Group utilise une vaste infrastructure C&C qui comprend plus de 300 domaines et 100 serveurs. Les serveurs sont hébergés dans de nombreux pays (Etats-Unis, Royaume-Uni, Italie, Allemagne, Pays-Bas, Panama, Costa Rica, Malaisie, Colombie et République tchèque, notamment). Kaspersky Lab surveille actuellement plus d’une vingtaine de serveurs C&C.

DES MILLIERS DE VICTIMES DE HAUT NIVEAU À TRAVERS LE MONDE

Depuis 2001, Equation Group a infecté des milliers voire des dizaines de milliers de victimes dans plus d’une trentaine de pays à travers le monde, appartenant aux secteurs ou milieux suivants : administrations et missions diplomatiques, télécommunications, aéronautique, énergie, recherche nucléaire, pétrole et gaz, défense, nanotechnologies, militants et érudits islamiques, médias, transports, établissements financiers ou encore développeurs de technologies de cryptage.

DÉTECTION

Kaspersky Lab a observé sept exploits utilisés par l’Equation Group dans ses malwares, dont au moins 4 comme « zero day ». En outre, des failles inconnues, peut-être « zero day », ont été exploitées contre Firefox 17, tout comme dans le navigateur Tor. Pendant la phase d’infection, le groupe a la capacité d’exploiter dix vulnérabilités en chaîne. Cependant, les chercheurs de Kaspersky Lab n’ en ont constaté pas plus de 3 à la suite : si la première échoue, une deuxième est essayée, puis une troisième. En cas de triple échec, le système n’est pas infecté.

Les produits de Kaspersky Lab ont détecté un certain nombre de tentatives d’attaque contre ses utilisateurs. Nombre de ces attaques ont échoué grâce à la technologie Automatic Exploit Prevention qui détecte et bloque de manière générique l’exploitation de vulnérabilités inconnues. Le ver Fanny, sans doute compilé en juillet 2008, a été détecté et mis en quarantaine par les systèmes automatiques de Kaspersky Lab dès le mois de décembre de la même année.

Pour en savoir plus sur Equation Group, voir le blog disponible sur le site Securelist.com

Source Kaspersky Lab

puis

puis