En février 2024, l’opération Cronos, une coalition internationale de services de police menée par le FBI et la National Crime Agency du Royaume-Uni a réussi à prendre le contrôle de l’infrastructure technique du gang de ransomware LockBit. Le succès de cette opération contre le groupe d’acteurs malveillants le plus nuisible au monde a fait pousser un soupir de soulagement à la communauté cybersécurité, qui se croyait enfin délivrée d’une situation cauchemardesque. Malheureusement, ce répit a été de courte durée : moins d’une semaine plus tard, LockBit avait déjà repris du service, avec un nouveau site en ligne affichant cinq nouvelles victimes et des comptes à rebours avant divulgation des informations confidentielles dérobées.

Ce type de résurgence est monnaie courante. De plus en plus de groupes de cybercriminels s’appuient sur des infrastructures d’attaque avancées, avec des sauvegardes complètes qui leur permettent de reprendre leurs activités presque instantanément en cas d’incident. Ces groupes utilisent ainsi plusieurs stratagèmes afin de déjouer les forces de l’ordre et faire perdurer leurs attaques.

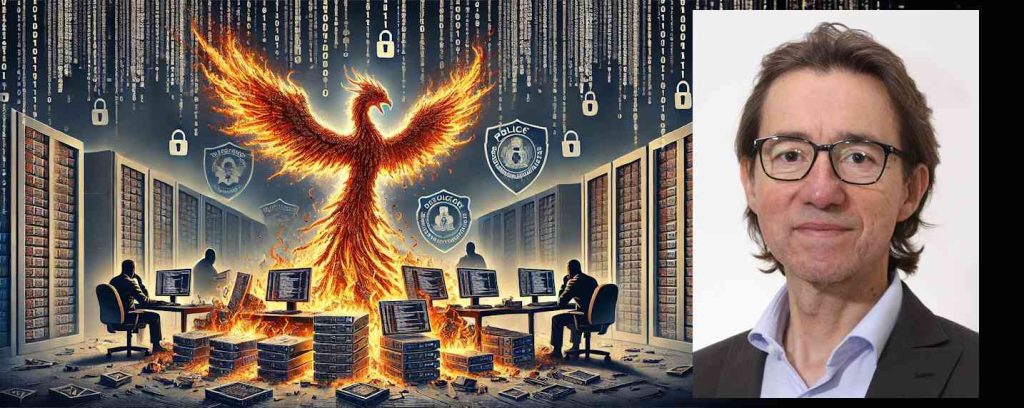

Résilience : les bonnes pratiques des cybercriminels

Afin d’entraver l’action de LockBit, les services de police ont utilisé une de leurs techniques chères, ils ont exploité une vulnérabilité affectant PHP, baptisée CVE-2023-3824. Un patch était disponible pour éliminer cette vulnérabilité, mais le groupe a tardé à l’appliquer après une négligence interne. Malgré cela, la reprise d’activité quasi immédiate du groupe cyberdélinquants a été rendue possible grâce à une bonne pratique applicable à toute entreprise : les sauvegardes régulières.

Ainsi, les membres de LockBit ont précisé que l’opération Cronos n’avait impacté que ses serveurs PHP, or leurs sauvegardes se trouvaient sur d’autres systèmes, restés intacts.

Avant cette brève interruption d’activité, LockBit était l’une des principales menaces pour le secteur financier, et, les attaques réalisées via le ransomware LockBit et ses variantes continuent à se poursuivre, malgré le succès de Cronos. Cette capacité de survie était aussi due, en partie, à un autre phénomène courant dans le monde des cybercriminels : le code source du malware avait déjà été divulgué en ligne par un développeur mécontent. Les nombreuses variantes qui en ont résulté continuent d’affliger les entreprises du monde entier, car elles constituent un risque permanent d’exploitation de leurs vulnérabilités.

L’existence de sauvegardes montre que les cyberdélinquants avaient développé une infrastructure résiliente assortie d’un plan d’urgence en cas de prise de contrôle par un tiers. La cybercriminalité étant aussi, à sa manière, une activité commerciale, les acteurs malveillants adoptent les bonnes pratiques que toute entreprise devrait suivre. Elles se dotent notamment d’infrastructures renforcées pour les mettre à l’abri des pannes ou d’autres événements perturbateurs, tels qu’une opération des autorités publiques. Ainsi, même dans les cas où la justice réussit à neutraliser une infrastructure criminelle, rien ne garantit que celle-ci ne renaîtra pas de ses cendres.

Complices mais aussi victimes

Une autre équipe de ransomware a démontré sa résilience de façon similaire. En décembre 2023, les forces de l’ordre, sous la direction du FBI et d’agences du Royaume-Uni, du Danemark, de l’Allemagne, de l’Espagne et de l’Australie, ont pris le contrôle de l’infrastructure BlackCat/ALPHV. Cependant, deux mois plus tard, ce groupe a refait surface, contre toute attente, revendiquant la responsabilité de plusieurs attaques très médiatisées dans les secteurs de la finance et de la santé.

Cependant, après l’attaque menée contre une entreprise de santé américaine, qui s’est soldée par le paiement d’une rançon de 22 millions de dollars en bitcoins, le groupe BlackCat a été accusé d’avoir escroqué ses propres complices en leur refusant leur part du butin.

Quatre jours après le paiement (et deux jours après ces accusations), le FBI et des agences partenaires semblaient avoir repris le contrôle du site d’ALPHV sur le Dark Web. Cependant, les agences de police concernées ont nié toute implication dans cette action de saisie. Comme la page s’affichant sur le site semblait être une copie de celle qui avait été utilisée pour signaler la prise de contrôle de décembre 2023, de nombreux experts y ont vu une possible stratégie de sortie. Cette fausse défaite aurait en effet permis à l’équipe ALPHV de rompre tout contact avec leurs complices et de tirer leur révérence avec 22 millions de dollars en poche, sans oublier la possibilité de vendre le code source du ransomware pour 5 millions de dollars (à l’instar de ce qui s’est produit début 2024 pour Knight 3.0). Tout ceci laisse supposer que des variantes risquent d’être révélées et de prolonger le cycle de vie de ce malware bien au-delà de son dernier coup d’éclat.

Ainsi, outre être assez résilientes pour survivre aux opérations policières, ces équipes de cyberdélinquants sont susceptibles de disparaître dans la nature du jour au lendemain, que ce soit après avoir atteint un objectif financier ou pour se mettre à l’abri lorsque les conditions du marché ne leur sont plus favorables. Dans le cas de BlackCat/ALPHV, cette décision pourrait avoir été causée en partie par l’évolution du cours du bitcoin ou par une réorientation vers de nouvelles cibles, notamment géopolitiques.

Un botnet insubmersible

Les groupes cybercriminels spécialisés dans les ransomwares ne sont pas les seuls à renaître de leurs cendres après une intervention des autorités, comme en témoigne le cas du botnet Qakbot, démantelé en 2023 lors de l’opération Duck Hunt, menée par le FBI et plusieurs agences partenaires.

La nature modulaire de ce réseau de botnets en faisait une arme redoutable capable de distribuer de multiples charges utiles, y compris diverses souches de ransomware, ayant causé des centaines de millions de dollars de dommages. Le succès des forces de l’ordre a été de courte durée. En effet, deux mois seulement après cette opération, les acteurs malveillants sont parvenus à remettre sur pied leur infrastructure et à lancer de nouvelles attaques.

D’autres campagnes Qakbot ont ainsi été détectées, avec des malwares rendus plus performants par de nouvelles variantes. Parmi leurs accomplissements, la distribution d’outils d’accès à distance Cyclops et Remcos en octobre 2023 par le biais de fichiers PDF se faisant passer pour des documents fiscaux, dans le secteur de l’hôtellerie, ainsi qu’un faux installateur Windows, en janvier 2024. Le groupe continue à effectuer des attaques, ainsi Botnet a su retrouver sa capacité de nuisance.

Un devoir de vigilance

La cybercriminalité est aujourd’hui une activité particulièrement lucrative, les acteurs malveillants disposant de vastes ressources pour mettre au point des attaques à la portée croissante, de plus en plus complexes et difficiles à déjouer. Pour y faire face, les entreprises doivent appliquer une stratégie de sécurité globale résiliente à tous les niveaux de leurs systèmes. Cela implique la mise en œuvre de défenses multicouches, une supervision en continu, une détection des menaces en temps réel et des évaluations régulières de la sécurité.

Sur le plan de la résilience, il est judicieux de tirer des enseignements des acteurs malveillants eux-mêmes, en encourageant une culture de sensibilisation à la cybersécurité, en assurant une mise à jour régulière des systèmes et en se dotant de plans fiables pour la réponse aux incidents et la reprise après sinistre. Il est essentiel d’éliminer tous les angles morts en matière de cybersécurité, par des solutions zero trust ou encore une architecture SASE de bout en bout, car même des vulnérabilités mineures peuvent donner lieu à des intrusions aux conséquences catastrophiques.

____________________________

Par Paolo Passeri, Cyber Intelligence Specialist chez Netskope

puis

puis