Heartbleed, la faille découverte en avril 2014, revient dans le feu des projecteurs. La raison de ce retour ? Une exploration approfondie des protocoles utilisés par cette faille montre que le travail à faire pour éliminer cette faille est énorme et Amazon a décider d’exploiter une nouvelle solution. Dernier élément, la fondation Linux a décidé d’aider financièrement les chercheurs à trouver des remèdes sur différents points dont le fameux code Open SSL.

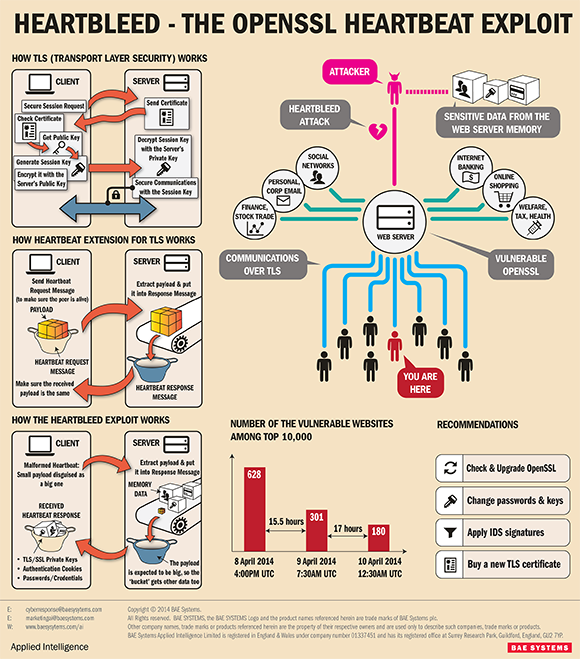

Hartbleed qui a remis en cause de nombreux serveurs HTTPS, est en effet basé sur certains défauts d’Open SSL et de TLS. Il a fallu éplucher les 500 000 lignes du code OpenSSL, dont près de 70 000 sont dédiées au seul protocole TLS et cela pour seulement repérer les éléments à corriger. C’est le souci actuel. Grâce à ces protocoles, votre navigateur Internet a la capacité d’authentifier la page sur laquelle vous vous connectez, mais surtout de camoufler vos mots de passe, codes de cartes bancaires et plus généralement toutes les données que vous échangez.

Des analyses impressionnantes de cryptographie ont récemment souligné les défauts dans plusieurs algorithmes à base de TLS. Ils s’averent plus graves qu’on ne le pensait, l’utilisation TLS étant régulièrement mise en cause.

Amazon utilise un nouveau protocole

Globalement, ces recherches sont positives et vont améliorer la sécurité, mais pour beaucoup de RSSI mieux vaut se méfier de tous les échanges sur la base d’open SSL. Ce n’est pas un hasard si Amazon proposera désormais le protocoles de sécurité s2n au lieu d’OpenSSL dans ses services Cloud. Les offres concernées sont Cloud Front, Elastic Beanstalk, Elastic Load Balancing, RDS, SES ou encore le service de stockage S3.

S2n est une variante du protocole TLS proposée sous licence Open Source apache. Elle n’utilise que 6000 lignes de code au lieu des 70 000 dédiées au seul TLS dans le code Open SSl.

Amazon annonce avoir effectué trois audits de sécurité externe. « Nous sommes heureux d’annoncer la disponibilité d’une nouvelle mise en œuvre Open Source du protocole TLS : s2n. S2n est une bibliothèque qui a été conçue pour être petite, rapide, avec la simplicité comme priorité. S2n évite de mettre en œuvre des options et des extensions rarement utilisées. L’accès sécurisé au réseau, les points d’accès à la clientèle, aussi appelés critères d’API, permettent l’accès HTTP sécurisé (HTTPS), de sorte que vous pouvez établir des sessions de communication sécurisés avec vos services AWS utilisant le protocole SSL / TLS. » Sur son site, outre l’utilisation de S2N, la firme fait le tour de toutes les solutions de sécurités disponibles. Cela va des pare-feux intégrés au chiffrage des données en passant par l’utilisation de services sécurisés toujours plus avancés. Il en ressort une impression d’accumulation de solutions parfois concurrentes. Mais pour beaucoup de RSSI, c’est la solution la plus simple : utiliser plusieurs méthodes de sécurisation en parallèle augmentent les chances de bloquer les attaques. L’expression « qui peut le plus, peut le moins » incite à une course à l’armement défensif.

La Fondation Linux contre attaque

A ce propos, les travaux pour sécuriser les logiciels sont permanents. La Fondation Linux (CII) a annoncé fin juin un investissement de près de $ 452 000 dollars dans trois projets visant à améliorer la sécurité et les services des technologies open source.

Ce projet financera les travaux du Projet fuzzing, des ReproducibleBuilds, et l’initiative Testing FalsePositiveFree.

Le 60,000 dollars versés au projet Fuzzing aideront le chercheur en sécurité Hanno Böck pour coordonner et améliorer la technique de test de logiciels dits « de fuzzing » dont l’objet est d’ identifier rapidement les problèmes de sécurité dans les logiciels.

Il a été utilisé avec succès pour trouver certaines failles dans les logiciels, y compris GnuPG et OpenSSL.

Les 200 000 dollars versés à ReproducibleBuilds visent pour leur part à aider les développeurs Holger Levsen et Jérémy Bobbio. Objectif : améliorer la sécurité des systèmes Debian et Fedora actuels en laissant aux développeurs la possibilité de vérifier de manière indépendante l’authenticité des distributions binaires.

Les 192,000 dollars iront au projet Testing FalsePositiveFree du chercheur français Pascal Cuoq (co-fondateur de TrustInSoft), pour construire un analyseur TIS open source qui permettra de réduire les fausses détections positives. Une preuve de plus que les experts français en sécurité sont reconnus mondialement.

puis

puis