Depuis fin 2013 à aujourd’hui, plusieurs banques et institutions financières ont été attaquées par un groupe inconnu de cybercriminels entraînant des pertes financières d’environ 1 milliard de dollars.

C’est l’éditeur russe Kaspersky qui vient de publier un rapport décrivant la gigantesque fraude dont viennent de faire l’objet une centaine d’établissements bancaires répartis dans une trentaire de pays. Les cyberpirates auraient utilisé des techniques de phishing et d’escroqueries assez classiques. Kaspesky a travaillé avec Interpol, Europol entre autres, pour mettre à jour cette organisation frauduleuse. La France serait l’un des pays les plus touchés par cette opération.

Toutes ces attaques ont été effectuées à partir du même mode opératoire. Selon les victimes et les autorités impliquées dans l’enquête, cette attaque aurait pu entraîner des pertes financières s’élevant à 1 milliard de dollars. A chaque intervention pouvait être dérobé jusqu’à 10 millions de dollars. En moyenne, le vol s’est opéré sur une durée allant de deux à quatre mois depuis l’infection du premier ordinateur jusqu’au transfert d’argent.

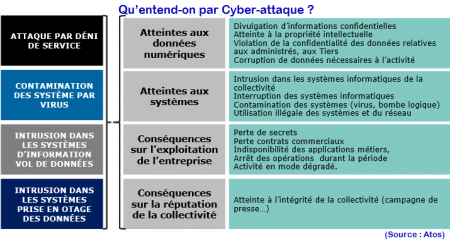

Les cybercriminels commençaient par s’introduire dans l’ordinateur d’un employé grâce à des techniques de phishing, infectant la machine avec le malware Carbanak leur permettant d’accéder au réseau interne de la banque afin de visualiser et enregistrer tous ce qui intervenait sur les écrans des responsables d’administration en charge des transferts d’argent. Ils pouvaient ainsi mémoriser toutes les habitudes des employés et ainsi imiter leurs opérations. Plus précisément, Kasperky indique trois modes opératoires :

– Au moment de récupérer des fonds, les fraudeurs utilisaient des systèmes de paiement électroniques nationaux ou internationaux pour transférer de l’argent de la banque sur leur compte ;

– Dans d’autres cas, les fraudeurs pénétraient directement dans le cœur des systèmes comptables, augmentant la colonnes crédit afin de pouvoir subtiliser de l’argent via une transaction frauduleuse. Par exemple, une fraudeur transforme un compte de 1000 dollars en 10 000 dollars afin d’en subtiliser 9000 sans attirer l’attention ;

– Parfois, les fraudeurs ont pris le contrôle des guichets automatiques afin de tirer du liquide à des moments déterminés.

Une réponse graduée

Les recommandations du Cigref

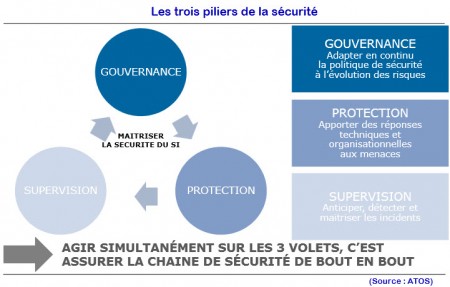

« La sécurité repose sur les trois volets gouvernance, protection et supervision qu’il faut actionner dans le cadre d’une méthodologie », rappelle Alexis Caurette – Directeur business development cyber ATOS Big Data & Security lors de la présentation colloque organisé par la Mission Ecoter. « La cybersécurité est une problématique multidimensionnelle qui implique une approche systémique » complète le Cigref dans la synthèse Entreprises et cybersécurité à l’horizon 2020 qu’il vient de publier. Dans cette synthèse, le Cigref propose une série de conseils et recommandations transversales liés aussi bien à l’organisation interne des entreprises, qu’à leurs relations avec les parties prenantes :

– Accompagner le changement du métier de RSSI : Si l’ensemble des directions ou des services de l’entreprise intègrent une dimension cyber à leur activité, le RSSI pourrait voir s’ajouter à ses fonctions sécuritaires une dimension stratégique qui engloberait la cybersécurité, mais également la cyberdéfense et la mise en place d’une cyberstratégie économique. Le RSSI deviendrait ainsi le responsable de la stratégie des systèmes d’information.

– Garder un contrôle de la cybersécurité en interne : Les entreprises doivent multiplier les dispositifs leurs permettant de maîtriser la chaîne de valeur ;

– Faire de la donnée un élément central de la stratégie des entreprises : Les entreprises devront s’intéresser aux nouveaux métiers liés à la donnée (chief data officer, data scientist , etc.), réfléchir à l’insertion de ces nouveaux métiers dans leur organisation actuelle.

– Mettre en place des plates-formes d’information et des outils d’alerte des agressions Cyber : La mise en place de plates-formes d’information communes entre entreprises d’un même secteur, mais également entre les entreprises et l’État, permettrait d’avoir une vision plus globale des cybercriminels, d’identifier plus facile- ment les données sensibles (celle qui sont recherchées par les cybercriminels), d’élaborer des systèmes de protection communs, d’améliorer la détection des agressions et de trouver plus aisément la source de ces agressions.

– Développer une veille sociétale : La nécessité pour les entreprises de mettre en place une veille sociétale au sein de leurs structures afin de déterminer les grandes tendances et de gérer au plus près la relation avec les individus et les groupes, pourrait devenir un enjeu majeur dans les années à venir. Ainsi, les entreprises pourraient accroître leurs services liés à la veille, à l’intelligence économique, à la prospective.

– Renforcer la législation européenne, notamment sur le stockage et la protection des données : Il apparaît important d’engager des actions de lobbying au niveau européen pour renforcer la règlementation sur ce point.

– Renforcement de la R&D : Il apparaît nécessaire d’encourager le développement technologique en France et en Europe, non seulement au cœur des entreprises mais également en favorisant la naissance d’une base industrielle et technologique cyber, y compris via des clusters associant entreprises, État et centres de recherche.

– Développer la culture cyber : Au sein des entreprises, l’implication des salariés dans le domaine de la cyber- sécurité est cruciale, les enjeux doivent être connus de tous et l’hygiène informatique doit faire partie des comportements à adopter en entreprise à tous les niveaux.

Quels que soient les risques et les dangers, on peut reprendre le mot de Guillaume Poupard selon lequel « la sécurité ne doit pas empêcher les usages mais les accompagner ».

puis

puis