Lors d’une table-ronde sur la manière d’aborder la sécurité de l’IoT tenue à la conférence MWCA qui s’est tenue récemment à Los Angeles, il est apparu que tout le monde ne voit pas la sécurité de la même manière, ce qui laisse subsister de véritables zones de non sécurité, plus particulièrement au-delà du « Edge », c’est-à-dire au-delà des limites des plateformes IoT.

10% des entreprises pensent que leurs objets connectés sont bien protégés

De plus en plus nombreux, les objets connectés à basse consommation seraient le nouveau talon d’Achille de l’IoT alors que leur nombre augmente de jours en jours. Souvent éludés par les constructeurs/ intégrateurs ou les plateformes IoT, les problèmes de sécurité des terminaux connectés sur le terrain sont amenés à prendre de l’ampleur au fur et à mesure des déploiements de masse et pourraient provoquer de nouvelles formes de cyber-attaques, plus insidieuses dans la mesure où seuls quelques terminaux clés, piratés, engendreraient des perturbations importantes. Le Cybersecurity Insight Report de AT&T qui a enquêté sur 5000 entreprises dans le monde constate que 85% d’entre elles envisagent ou déploient déjà des objets connectés, mais seulement 10% d’entre elles sont certaines que ces appareils et les données qu’ils produisent seront bien protégés contre les hackers.

La responsabilité de la sécurité IIoT est souvent l’objet de confusions dans l’entreprise

Le marché des objets connectés continue donc de se développer, mais peut-être pas aussi rapidement que ce qui a été annoncé depuis 4 ou 5 ans par les analystes. Les raisons sont certainement assez nombreuses et en appellent à plusieurs causes :

– La fragmentation des marchés basés sur des problématiques et des besoins très divers, au bureau ou à l’usine, à la maison ou encore dans la rue, souvent fortement verticalisés; la multiplication des plateformes dites « end to end » portées généralement par de grandes sociétés technologiques (constructeurs, GAFA, opérateurs télécom et sociétés de services) qui ont ajouté des technologies IoT à leur portefeuille pour étendre leur champ d’action ;

– Enfin les problèmes de sécurité globalement abordés dans une approche multiforme de la sécurité où subsistent de nombreuses failles parce que chacun défini sa propre sécurité sans considérer l’ensemble de la chaine, particulièrement en amont. Une enquête, réalisée par SANS Institute sur 200 entreprises utilisant l’IIoT montre que celles-ci voient une croissance annuelle de 10 à 25% de leur infrastructure IoT, et le rapporteur note : « Les contradictions dans les définitions des terminaux connectés en bout de chaine (endpoints) est à la base de quelques confusions entourant la responsabilité pour la sécurité IIoT »

Les « endpoints » court-circuitent-ils les couches de sécurité de l’infrastructure IT

En effet, au cours du Panel à MWCA, François Le, CEO d’une startup appelée IotaBeam spécialisée dans la sécurité des objets connectés basse consommation, faisait remarquer que la notion de sécurité de bout en bout est tout à fait relative et que beaucoup de « endpoints » ne sont pas protégés. Beaucoup de fournisseurs en effet considèrent que la sécurité s’arrête là où s’arrête leur plateforme IoT, c’est-à-dire en général à un gateway, totalement sécurisé, qui collecte les données de plusieurs terminaux (endpoints) et les renvoie dans le Cloud ou les traite sur place.

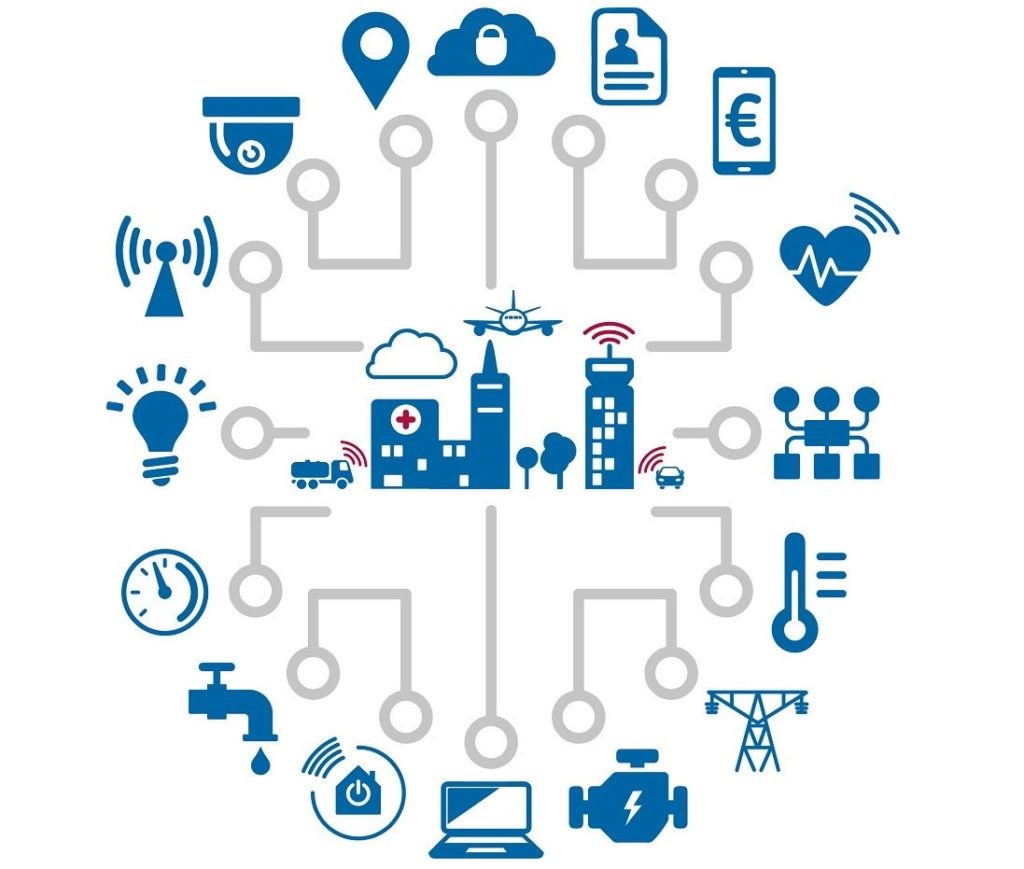

Cependant pour beaucoup d’applications industrielles, municipales, à la maison, médicales, etc. bien souvent en amont du gateway se trouve un très grand nombre de capteurs simples ou de terminaux légers qui envoient les données au gateway, généralement en utilisant des réseaux sans fil de type BLE, ZigBee, Thread, voir Wifi. Ces capteurs ont pour caractéristique principales : une faible consommation d’énergie parce qu’ils sont sur le terrain ; ils ne disposent pas d’une puissance de calcul importante ; ils ont un faible coût, de l’ordre de quelques dollars et sont souvent associés à des contraintes supplémentaires spécifiques liées a l’application ou l’environnement local.

D’autre part, les réseaux sans fil utilisés pour envoyer les données vers le gateway ne sont pas vraiment sécurisés et ne résistent pas à un hackeur moyen. Le rapport de SANS Institute précise que 32% de entreprises reconnaissent que leurs objets IIoT connectés cour circuitent les couches de sécurité classiques de leurs infrastructures IT, presque 40% d’entre elles affirment qu’identifier, suivre et gérer les objets connectés représente un challenge pour la sécurité. Le rapport montre d’énormes différences de vues à travers les entreprises sur le niveau de confiance dans la manière dont sont sécurisés leurs objets IIoT.

Comment centraliser et sécuriser les données des 22000 capteurs d’un avion… ?

Cette évidence est apparue très clairement lors d’une discussion avec un responsable d’Airbus à MWCA qui représentait la compagnie sur la nouvelle plateforme IoT « Curiosity » de Sprint dans le cadre de Seamless Air Alliance. Pour Stéphane Bronoff, Connectivity Enterprise Architect chez Airbus, il existe plus de 22000 capteurs dans un avion, mais pour permettre de réaliser une maintenance prédictive encore plus précise et plus efficace, il faudrait pouvoir collecter et centraliser les données émises par ces capteurs quasiment en temps réel.

Pour cela, il faudrait que ces 22000 capteurs soient reliés à un gateway dans l’avion qui les collecte et puisse ensuite transmettre les données à l’issue de chaque vol (ou même durant le vol) à un centre d’analyse. Mais les contraintes majeures d’un avion sont la consommation d’énergie et le poids. « On ne peut aujourd’hui pas envisager de relier tous ces capteurs à un gateway central par des câbles, explique-t-il, parce que ça apporterait trop de poids supplémentaire a l’avion. Une solution serait d’utiliser des liaisons sans fil à basse consommation (BLE ou ZigBee), mais ceci est impossible parce qu’il n’y a pas de moyen actuellement de sécuriser sérieusement, à moindre coût, les liaisons entre les capteurs et le gateway, ça consommerait trop d’énergie. »

Des exemples similaires abondent qui montrent les limites actuelles de la sécurité dans l’IoT, dans les véhicules autonomes, les smart cities, les smart grid, la maison connectée. Même si le cœur du système ne peut pas être hacké par des d’attaques classiques souvent gérées par l’IT, il est assez facile de hacker certains objets bien choisis, souvent à l’insu de tous, pour provoquer toutes sortes de dysfonctionnement grave…

puis

puis