Lorsque les réseaux étendus définis par logiciel (SD-WAN[1]) ont fait leur apparition, les discussions sont allées bon train quant aux gains potentiels que pourrait apporter l’intégration d’une connectivité large bande moins onéreuse dans un réseau WAN. Or, si elle constitue à n’en pas douter un objectif majeur, une réduction de coûts n’a de sens que si le WAN réunit également toutes les fonctionnalités requises. Cet article fait le point sur le rôle crucial de fonctionnalités telles que la sécurité et la capacité des réseaux WAN à prendre en charge efficacement les environnements cloud. Nous aborderons également les caractéristiques clés d’un réseau SD-WAN sécurisé.

Réseaux WAN, mode d’emploi

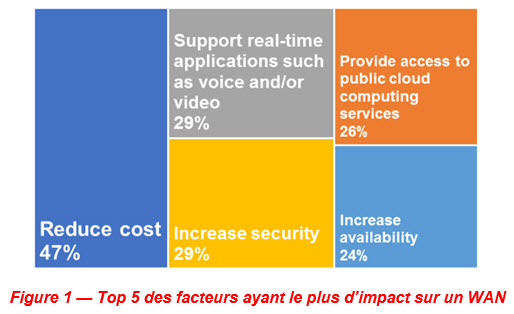

Les principales fonctionnalités d’un réseau WAN figurent dans le Guide to WAN Architecture and Design 2018. Ce document revient sur les conclusions d’une étude pour laquelle les personnes interrogées devaient, parmi quinze critères proposés, choisir les trois qui auront, à leur avis, l’impact le plus fort sur leur WAN au cours des douze mois à venir. Les facteurs les plus importants sont illustrés ci-dessous.

Sans surprise, la réduction des coûts arrive largement en tête. Toutefois, s’il apparaît que les réseaux WAN doivent fournir un ensemble de fonctionnalités, dont l’accès à des services de cloud public, aucune autre ne surclasse l’augmentation du niveau de sécurité.

Sans surprise, la réduction des coûts arrive largement en tête. Toutefois, s’il apparaît que les réseaux WAN doivent fournir un ensemble de fonctionnalités, dont l’accès à des services de cloud public, aucune autre ne surclasse l’augmentation du niveau de sécurité.

Le Guide to WAN Architecture and Design 2018 souligne par ailleurs que la prise en charge obligatoire d’un large éventail de fonctionnalités influence la manière dont les services informatiques en charge des réseaux d’entreprise évaluent les solutions SD-WAN. Ce guide présente les résultats d’une étude au cours de laquelle les personnes interrogées ont dû évaluer l’intérêt qu’elles portent à l’acquisition de solutions SD-WAN compatibles avec les services déployés sur les couches L4-L7. La prise en charge d’un large éventail de fonctions de sécurité et d’optimisation est, de loin, le critère le plus couramment cité.

Composantes d’un réseau SD-WAN sécurisé

Le déploiement plus simple et plus efficace de fonctions de sécurité traditionnelles fait à la fois partie des défis et opportunités inhérentes au SD-WAN. Dans un réseau WAN classique par exemple, il est techniquement possible de rédiger un script et de gérer manuellement des règles de sécurité granulaires. Cependant, compte tenu du temps et de la main-d’œuvre nécessaires, une telle approche est uniquement envisageable avec des réseaux de modeste envergure. Dans un réseau SD-WAN sécurisé, les administrateurs doivent avoir la possibilité de définir et d’orchestrer de manière centralisée des règles de sécurité granulaires, ainsi que de configurer et de gérer des zones sécurisées de bout en bout — indépendamment des combinaisons d’utilisateurs, de groupes d’applications et de surcouches virtuelles.

Face à la sophistication croissante des attaques de sécurité, nombre d’entreprises souhaitent adopter une architecture de sécurité réseau micro-segmentée et une approche « zéro confiance » (zero trust) en vertu de laquelle toutes les données qui entrent dans le réseau ou en sortent sont vérifiées avant que le feu ne passe au vert. Une approche segmentée peut être facilement mise en œuvre au sein d’un réseau local LAN en optant pour la virtualisation (VLAN). En revanche, dans un WAN traditionnel architecturé autour de routeurs, la segmentation est une tâche manuelle qui nécessite une main-d’œuvre conséquente, qui est exécutée appareil par appareil, et qui exige l’utilisation d’interfaces de ligne de commande (CLI) complexes. S’agissant d’un réseau SD-WAN sécurisé, les administrateurs réseau doivent être en mesure d’orchestrer et de gérer rapidement et facilement des règles de sécurité définies selon des zones granulaires, de segmenter et d’attribuer des applications en fonction de zones, elles-mêmes segmentées de bout en bout dans les réseaux LAN et WAN. Pour améliorer le contrôle et augmenter le niveau de disponibilité, ces administrateurs doivent également avoir la possibilité de définir une topologie de transport et des règles de basculement pour chacune des zones.

Les outils de sécurité disponibles sur le marché sont légion, qu’il s’agisse des pare-feu de nouvelle génération (NGFW), des solutions de détection et prévention des intrusions, des passerelles Web, des logiciels antimalware, des produits d’authentification et d’autorisation, sans oublier les outils de renseignement sur les menaces (threat intelligence) et d’analyse comportementale. Dans l’environnement actuel, ces fonctionnalités peuvent être installées en différents endroits. Il arrive par exemple que la fonction de sécurité soit mise en œuvre sur site, même si cette fonctionnalité est de plus en plus souvent déployée à l’extérieur, c’est-à-dire sur le cloud, dans des hubs régionaux ou des datacenters d’entreprise. Le fait qu’une fonction de sécurité puisse être déployée en différents endroits signifie que les administrateurs du réseau doivent choisir une solution SD-WAN capable, d’une part, d’identifier et de classer le trafic web et applicatif en utilisant uniquement le premier paquet de chaque flux et, d’autre part, de piloter le trafic en s’appuyant sur des règles de sécurité définies de manière centralisée.

Il est difficile d’exiger d’un fournisseur de solutions SD-WAN qu’il fournisse la totalité des fonctions de sécurité requises. Dès lors, il semble plus judicieux de se mettre en quête d’entreprises qui collaborent avec un grand nombre de partenaires de sécurité à même de couvrir la totalité du spectre des fonctions de sécurité. Mais faire appel à de multiples partenaires n’est efficace que si la solution SD-WAN prend en charge la connectivité WAN IPsec standardisée, indispensable pour s’intégrer aux services de sécurité déployés sur le cloud. Ladite solution doit également proposer un moyen transparent pour assurer un service chaining sans couture à l’ensemble des fonctionnalités de sécurité, indépendamment de l’endroit où elles sont mises en œuvre.

Qu’elles aient ou non adopté une approche « cloud-first », toutes les entreprises ont de plus en plus recours aux services cloud. Face à cette situation et à l’importance croissante que revêt la sécurité, une entreprise qui évalue des solutions SD-WAN doit tenir compte de leur capacité à assurer à la fois un accès efficace aux ressources déployées sur le cloud et un niveau de sécurité infaillible. À titre d’exemple, une solution SD-WAN digne de ce nom doit prendre en charge une fonction telle que la micro-segmentation de bout en bout.

Sachant qu’aucun fournisseur de solutions SD-WAN ne peut fédérer la totalité des fonctions de sécurité nécessaires, une solution SD-WAN sécurisée doit être compatible avec les produits commercialisés par le plus grand nombre de marques possible. Cette solution devra également être capable d’identifier, de classer et de piloter des applications en fonction des règles de sécurité existantes, ainsi que d’allier ces aptitudes à la capacité d’assurer un service chaining sans couture avec l’infrastructure de sécurité de prochaine génération ou avec les services de sécurité déployés sur le cloud.

_______

[1] Software-Defined Wide Area Networks

puis

puis