Vecteurs de la transformation numérique des entreprises, le cloud et les applications en mode SaaS peuvent aussi présenter certains risques, notamment en matière de sécurité.

L’usage généralisé des applications Cloud offre de nombreuses opportunités pour l’entreprise et une réelle autonomie pour les directions métiers, il peut impacter a contrario significativement la confidentialité, l’intégrité et la disponibilité des systèmes d’information. Afin d’éclairer ce qui se cache dans l’informatique hors du contrôle de la DSI, le CESIN, en partenariat avec Symantec, a lancé une enquête sur le Shadow IT auprès de ses membres.

« Jusqu’à une période récente, le RSSI était aveugle sur ces usages de services gratuits. Tout au plus disposait-il de statistiques de consommation Internet obtenues à partir des outils de filtrage Web mais le foisonnement des sites consultés ne pouvait pas lui donner beaucoup d’indications sur l’utilisation réelle de ces services et sur l’ampleur du phénomène, commente Alain Bouillé, Président du CESIN en marge de l’enquête.

Pour cette enquête, les logs de pare-feu ou de proxy ont été collectées et analysées et l’ensemble des données a ensuite été anonymisé et rassemblé par le CESIN afin de produire un rapport sur le Shadow IT dans les grandes entreprises françaises. Les résultats de ce rapport montrent un écart considérable entre la perception et l’usage réel du nombre d’applications et services Cloud dans les organisations.

Alors que l’estimation moyenne d’applications Cloud connues par entreprise est de 30 à 40, le rapport révèle une moyenne de 1700 CloudApps véritablement utilisées par entreprise. L’inventaire réalisé dénombre 287 solutions connues ou inconnues pour le minimum recensé par entreprise, et 5945 au maximum. Une fois les applications SaaS officielles éliminées, le nombre de services inconnus par entreprise, donc en mode Shadow, reste impressionnant.

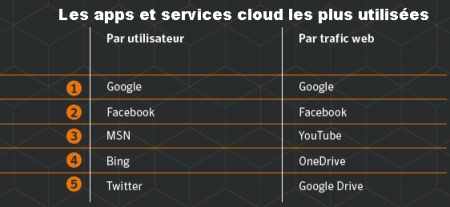

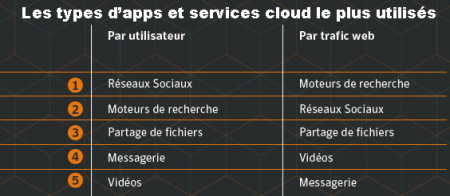

Le rapport distingue l’usage par utilisateur (anonymisé) et par trafic Web. Si la part de vie privée tolérée au bureau peut expliquer la présence de réseaux sociaux comme Facebook dans le Top 10 des CloudsApps les plus utilisées ; le fait de retrouver Workplace by Facebook dans le Top 10 par utilisateur dans cette catégorie pour des entreprises qui n’ont pas souscrit à ce service de manière officielle comme solution de Réseau Social d’Entreprise, n’est pas sans poser quelques problèmes.

Autre domaine pour lequel l’entreprise doit étudier les risques de fuites de données : les outils de transfert d’information ou de partage de fichiers volumineux qui s’avèrent être utilisés en très grand nombre. Google Drive tient la première place du classement par utilisateur, tandis que Evernote arrive en 4ème position devant Dropbox. Hightail et WeTransfer ressortent respectivement en 8ème et 10ème position du classement par trafic. On note aussi la présence significative des sites Mega et Uptobox dans le Top 10 par trafic. Parmi tous ces services, il y en a sans doute certains pour lesquels l’entreprise aura souscrit un contrat, pour les autres, on est encore une fois en mode Shadow !

Côté messagerie, Outlook, Google Mail ou Yahoo Mail sont en tête, ce qui peut se justifier par l’autorisation donnée aux salariés de consulter leur messagerie privée au bureau, en revanche la présence dans le Top 10 d’outils de messagerie spécifiquement utilisés dans certains pays et d’applications d’automatisation d’emailing peut interroger.

Enfin, l’étude souligne l’usage largement majoritaire de Tumblr comme plateforme de blogging, ainsi que l’emploi notable de Pinterest et d’Instagram en termes d’usage et de trafic. Il faut se questionner sur l’usage à caractère professionnel ou personnel de tels services. Concernant les services en ligne, Deezer et Giphy dominent le classement, devant les outils de traduction ou de conversion de formats.

L’étude met en garde sur la longue traîne des CloudApps détectées

Certaines applications peuvent avoir un caractère paradoxal avec le cadre professionnel, qu’il convient d’évaluer par chaque entreprise, tant en termes de légitimité que de risques. Le rapport rappelle que l’utilisation même épisodique d’un service Cloud, peut suffire à compromettre la confidentialité de l’information.

Selon Michel Juvin, Expert en Cyber Sécurité et auteur des sept recommandations du CESIN pour lutter contre le Shadow IT (voir article Les 7 Commandements du Shadow IT, Michel Juvin, CESIN) : « le recours à un outil de monitoring de la sécurité des « apps » comme les solutions de type CASB (Cloud Access Security Broker) est devenu un impératif. »

Outre la confiance à instaurer des utilisateurs avec la DSI, il est indispensable de prendre en compte les besoins des métiers et de leur permettre de rester agiles. Les utilisateurs se servent aujourd’hui d’une myriade de services, le plus souvent gratuits, sans en référer à la DSI. Or le dialogue et la proximité avec les directions métiers participent à anticiper les risques de dérive. Le rôle du RSSI est fondamental, tout comme celui du support utilisateurs. Pour réduire la menace du Shadow IT, la cartographie ne suffit pas, il est nécessaire d’identifier et analyser les flux externes, de qualifier le risque et d’évaluer la criticité de chaque application avant d’engager une discussion avec les utilisateurs sur le plan des besoins fonctionnels et techniques.

puis

puis