Le courrier électronique semble être l’un des maillons faibles de la cybersécurité. Selon l’édition 2017 du rapport Internet Security Threat Report que vient de publier Symantec, un utilisateur sur neuf a été touché par un email malveillant en 2017.

Le rapport annuel de Symantec sur les cyber menaces (ISTR) décrit comment les utilisateurs de courrier électronique sont vulnérables et à quel point chaque profil diffère. Le courrier électronique est partout et les cyber-attaquants en profitent. Et les exemples nombreux, Symantec fait état dans son rapport d’une tentative de phishing via Google Docs à travers le monde plus tôt cette année.

Malgré certaines initiatives d’entreprise comme Atos pour limiter, voire supprimer l’usage de la messagerie électronique, l’email est encore aujourd’hui et sans doute pour longtemps encore le moyen la communication le plus utilisé dans le monde professionnel. Les réseaux sociaux d’entreprise n’ont encore qu’une empreinte relativement modeste. Le courrier électronique est devenu l’un des technologies électroniques omniprésentes à ce jour, avec des milliards de messages envoyés chaque jour.

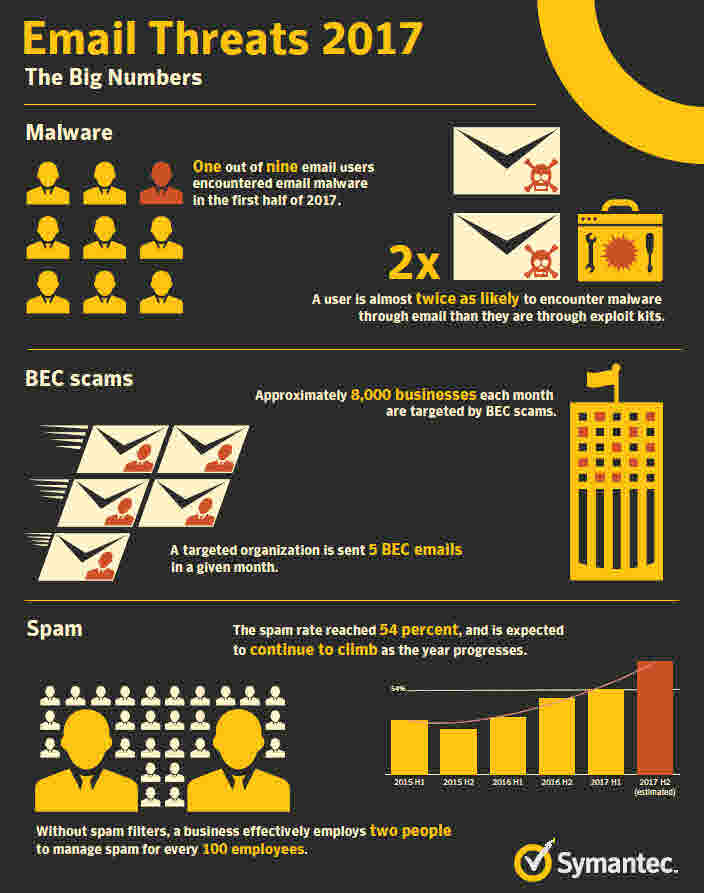

Ce niveau de popularité entraîne sa part de risque. L’email est de loin la méthode la plus populaire pour les attaquants de propager du code malveillant. À l’heure actuelle, un utilisateur est presque deux fois plus susceptible de rencontrer code malveillant par e-mail que d’être touché par un exploit (un logiciel malveillant capable d’exploiter une faille de sécurité informatique dans un système d’exploitation ou un logiciel). Ils sont beaucoup plus susceptibles de rencontrer une personne malveillante email que de voir leurs appareils tomber en proie à un ver ou rencontrer une bannière malveillante.

Les atouts qui ont fait de l’email un tel succès outil de communication sont les mêmes raisons qui en ont fait un outil de prédilection pour les cybercriminels. Il suffit de renvoyer un message de spam à une cible ou à un groupe de personnes, pas besoin de compter sur des méthodes indirectes où l’utilisateur visé pourrait ou ne pourrait pas se rendre sur un site compromis ou cliquer sur une bannière malveillante. C’est un canal direct vers un utilisateur final qui, s’il peut être convaincu d’ouvrir une pièce jointe ou de cliquer sur un lien dans l’e-mail, peut ouvrir un grand passage à travers une variété de couches de sécurité réseau. En moyenne dans le monde, un utilisateur sur neuf a été victime de logiciels malveillants propagés par email au premier semestre 2017.

Environ 8 000 entreprises, chaque mois, sont ciblées par les escroqueries de Business Email Compromise (BEC). Une entreprise ciblée reçoit cinq courriels BEC par mois. Le taux de spam pour le premier semestre 2017 a atteint 54 % (après avoir chuté au cours des deux dernières années), et devrait continuer d’augmenter tout au long de l’année.

Les escroqueries BEC ont évolué pour prendre de nombreuses formes. Les plus généralement l’escroc se fait passer pour un dirigeant de l’entre

Dans d’autres cas, l’escroc se fait passer pour un avocat travaillant sur une question sensible, et tente de faire pression pour engager le transfert de fonds vers la fin d’un jour ouvrable ou semaine de travail. L’escroc peut également jouer le rôle d’un fournisseur affirmant qu’une facture n’a pas été payée et demandant que l’argent soit envoyé à un compte bancaire.

Le spam continue de représenter une grande partie du trafic de messagerie, à 54% du courrier électronique au premier semestre de 2017, même si sa progression semble s’être stabilisé au cours des deux dernières années. La nécessite de filtrer les spams n’a jamais été aussi importante, et ne pas le faire peut coûter aux entreprises l’équivalent de plusieurs personnes pour gérer ce spam.

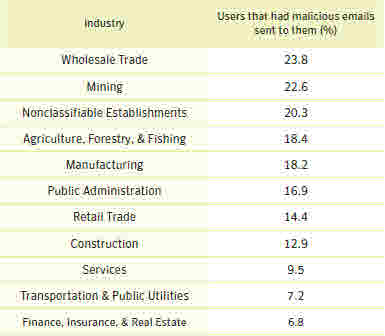

Les risques trouvés dans le courrier électronique ne sont pas distribués équitablement non plus. Certaines industries sont particulièrement ciblées, affichant souvent des taux de menace deux fois plus élevés que la moyenne générale. Bien que la plupart de ces menaces proviennent de l’extérieur d’une organisation, il est également important de protéger les e-mails sortants. Les résultats de l’enquête de Symantec indiquent que davantage pourrait être fait sur ce front afin de s’assurer que les données sensibles envoyées par e-mail soient protégées, évitant ainsi exposition de données privées.

Les meilleures pratiques selon Symantec

- Effectuer périodiquement un audit complet du réseau pour identifier tout ordinateur envoyant du spam. Les ordinateurs compromis devraient être isolés du réseau jusqu’à ce qu’ils aient été entièrement nettoyé et restauré.

- Supprimez immédiatement les e-mails suspects reçus, en particulier ceux contenant des liens et / ou des pièces jointes.

- Se méfier des pièces jointes Microsoft Office qui invitent utilisateurs pour activer les macros. Alors que les macros peuvent être utilisées pour des objectifs légitimes, tels que l’automatisation des tâches, les attaquants utilisent souvent des macros malveillantes pour diffuser des logiciels malveillants. Microsoft a désactivé l’activation par défaut des macros dans les documents Office par défaut. Toutefois, les attaquants peuvent utiliser des techniques d’ingénierie sociale pour convaincre les utilisateurs d’exécuter des macros. En conséquence, Symantec recommande les utilisateurs évitent d’activer les macros dans Office sauf si elle provient d’une source connue et fiable.

- Maintenir les normes grâce à une surveillance continue et assurer le juste équilibre entre la formation interne et une sensibilisation constante

- Adopter et appliquer les normes de l’industrie en matière de sécurité, comme

- ISO 27002 afin d’éviter de devenir le maillon le plus faible votre chaîne d’approvisionnement.

- Séparer les comptes de messagerie personnelles et professionnelle ;

- Dans un environnement d’entreprise, il peut être conseillé de limiter ou bloquer l’accès aux comptes de messagerie personnels sur les réseaux d’entreprises afin de réduire les risques.

puis

puis