Face à des attaques amplifiées par l’IA générative, la cybersécurité navigue dans un environnement toujours plus complexe. Des systèmes d’exploitation aux infrastructures cloud, les cybercriminels exploitent chaque faille avec des techniques de plus en plus perfectionnées, mettant à rude épreuve la résilience des entreprises. Voici le Panorama 2024 tracé par Elastic.

Le nouveau rapport Global Threat Report 2024 d’Elastic Security Labs trace un premier paysage complet des menaces sur l’année écoulée. Sans surprise, il n’est pas franchement très optimiste. Le constat est terrible : malgré les efforts des entreprises pour améliorer leur résilience, malgré les règlementations toujours plus sévères, malgré la sensibilisation de tous, malgré la performance des outils de sécurité dopés à l’IA, « les écosystèmes de menaces continuent de prospérer comme jamais auparavant ».

De nouvelles menaces orchestrées à l’IA

Le rapport revient sur l’évolution des menaces et des techniques d’attaque. Il révèle notamment comment l’intelligence artificielle générative redéfinit le paysage des cybermenaces, introduisant une nouvelle ère de défis sophistiqués pour la sécurité informatique.

Évolution des Vecteurs d’Attaque

L’innovation en matière de phishing représente l’une des transformations les plus significatives. Les systèmes d’IA génèrent désormais des communications ultra-personnalisées avec une authenticité remarquable, marquant une évolution majeure dans l’ingénierie sociale. Cette sophistication accrue des attaques augmente considérablement leur taux de succès, nécessitant une réévaluation des stratégies de défense traditionnelles.

Technologies émergentes et Nouveaux Risques

La montée en puissance des deepfakes constitue un développement particulièrement préoccupant. Ces technologies de manipulation audiovisuelle, propulsées par l’IA, représentent une menace émergente avec des implications considérables pour l’intégrité de l’information et la sécurité organisationnelle. Bien que leur déploiement reste encore limité, leur potentiel disruptif mérite une attention particulière. D’autant que les petits modèles génératifs multimodaux se multiplient et que des IA comme GrokAI n’offrent guère de filtres pour contrer les usages nocifs.

Innovation dans les Malwares

Enfin, l’évolution vers des malwares « intelligents » marque une nouvelle frontière dans la cybersécurité. De nouveaux systèmes adaptatifs, enrichis par l’IA, démontrent une capacité d’évolution en réponse aux mécanismes de défense, présageant une complexification significative des menaces cyber dans les années à venir. Et c’est bien évidemment très inquiétant.

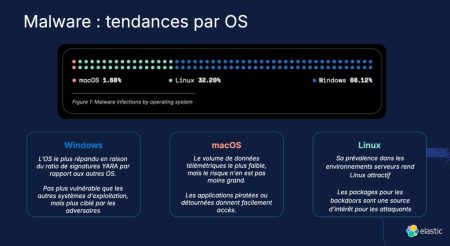

Les menaces par systèmes d’exploitation

Mais trêve de prospectives… Si on se retourne sur l’année écoulée , on découvre un paysage de menaces assez similaire à l’an dernier porté par un paysage de malwares qui ne cessent d’évoluer et de se sophistiquer.

Ainsi, Windows reste lʼOS le plus ciblé par les malwares avec 66,12 %. Les auteurs du rapport soulignent néanmoins que « Windows n’est pas aujourd’hui plus vulnérable que les autres systèmes d’exploitation, il est juste plus ciblé par les cyberattaquants ».

De même, malgré quelques failles spectaculaires, macOS reste relativement épargné par les malwares et ne représente que 1,68 % des attaques globales. Là encore, les auteurs rappellent que si le volume de données télémétriques est le plus faible, le risque n’en est pas moins grand. Les applications piratées ou détournées y donnent facilement accès.

Enfin les menaces Linux gagnent chaque année un peu plus de terrain. Elles représentent désormais un tiers des attaques (32,20 %) globales. Ceci s’explique bien évidemment par sa prévalence dans les environnements serveurs (notamment dans le Cloud).

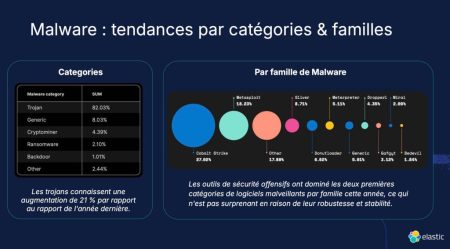

Les menaces par type

Bien évidemment, le rapport ne se contente pas de se focaliser sur les cibles. Il s’intéresse aussi aux différentes formes de malwares et à leurs évolutions.

Les chevaux de Troie dominent largement le paysage des menaces, représentant 82,03 % des infections détectées. Cette prépondérance s’explique par leur capacité accrue à se faire passer pour des logiciels légitimes, facilitant ainsi leur diffusion. Une fois installés, ils servent souvent de mécanismes pour déployer d’autres charges utiles, telles que des voleurs d’informations ou des outils d’accès à distance.

Les mineurs de cryptomonnaies, bien qu’en déclin par rapport à l’année précédente (passant de 21,8 % à 4,39 %), restent une menace notable. Ces malwares exploitent les ressources des systèmes infectés pour miner des cryptomonnaies, provoquant une surcharge des systèmes et des coûts énergétiques élevés pour les victimes. Parmi les nouvelles familles identifiées, GHOSTENGINE se distingue par sa capacité à être déployée lors d’intrusions pour effectuer des opérations de cryptomining.

Les ransomwares continuent de représenter une menace critique, bien qu’ils ne constituent que 2,1 % des infections détectées. Leur impact est amplifié par les techniques d’extorsion et de vol de données qui accompagnent souvent leurs déploiements. Ces attaques entraînent des pertes financières importantes, ainsi qu’une atteinte à la réputation des organisations visées.

Les portes dérobées (1,01 %) sont également un outil courant des cybercriminels, permettant un accès persistant aux systèmes compromis. Ces malwares, souvent dissimulés dans d’autres applications ou dans des bibliothèques de codes et containers, facilitent les intrusions répétées et l’escalade des attaques.

Le Cloud dans la ligne de mire

Le rapport met aussi en lumière l’importance croissante des menaces liées aux environnements cloud, qui deviennent désormais des cibles privilégiées pour les acteurs malveillants. L’adoption rapide du cloud, combinée à des configurations complexes et parfois mal sécurisées, a amplifié les risques. Les environnements hybrides et multiclouds sont particulièrement vulnérables, car ils multiplient les points d’entrée potentiels pour des attaques.

Les cybercriminels exploitent souvent des erreurs de configuration, telles que des autorisations excessives ou des API non sécurisées, pour accéder aux données sensibles. Ces failles permettent des intrusions qui peuvent conduire à des exfiltrations de données massives, des détournements d’identité et des interruptions de service. Ainsi, les attaques ciblant des environnements cloud ont augmenté de près de 30 % en 2024.

Un autre vecteur d’attaque notable est l’exploitation de vulnérabilités dans les infrastructures cloud, notamment via des conteneurs mal sécurisés. Les cybercriminels utilisent ces points faibles pour infiltrer des systèmes et exécuter des charges utiles, telles que des ransomwares ou des mineurs de cryptomonnaies.

Stratégies de Mitigation et Gouvernance

Pour les rapporteurs, la réponse stratégique à ce paysage de menaces toujours plus variées nécessite une approche multi-dimensionnelle combinant le développement de programmes de formation utilisateur spécialisés (notamment pour les former aux nouvelles formes de phishings et d’arnaques par deepfakes), l’intégration de la sensibilisation aux menaces IA dans les stratégies de sécurité et l’adoption de frameworks de gouvernance robustes (NIST, Gartner) pour encadrer l’utilisation de l’IA.

Cette évolution du paysage des menaces souligne l’importance cruciale d’une approche proactive et structurée de la cybersécurité, intégrant technologies avancées et formation continue.

Pour en savoir plus : Elastic publishes 2024 Global Threat Report — Elastic Security Labs

puis

puis