Comment mieux sécuriser les environnements multi-tenants ? Profitant de fonctionnalités intégrées au cœur des dernières générations de processeurs, les hyperscalers proposent de nouvelles instances chiffrées et plus sécurisées pour les workloads les plus critiques.

Lors de sa conférence Cloud Next 2020, Google Cloud a inauguré ses « Confidential VMs » pour GCE (Google Cloud Engine). Ces machines virtuelles, animées par des machines AMD Epyc, sont exécutées dans des espaces mémoire mieux isolés et chiffrés afin de garantir qu’un malware introduit quelque part sur la machine (ou dans une VM) ne puissent accéder aux données des différentes VM hébergées sur le serveur physique.

De son côté Azure propose depuis plusieurs mois sa solution « Azure Confidential Computing » (les expérimentations ayant démarré dès la fin 2017) pour protéger les données et codes exploités dans son cloud. Elle repose sur des machines virtuelles hébergées sur des serveurs exploitant les instructions Intel SGX. Microsoft dispose d’un SDK « Open Enclave SDK » pour tirer pleinement parti de cette isolation.

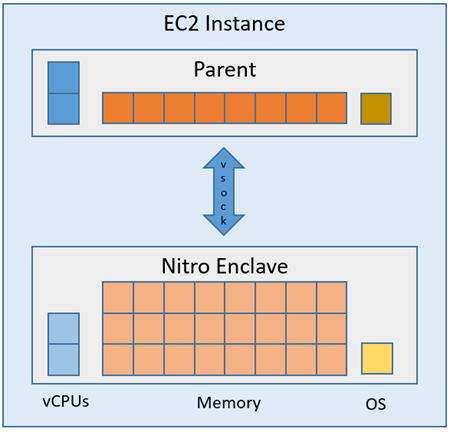

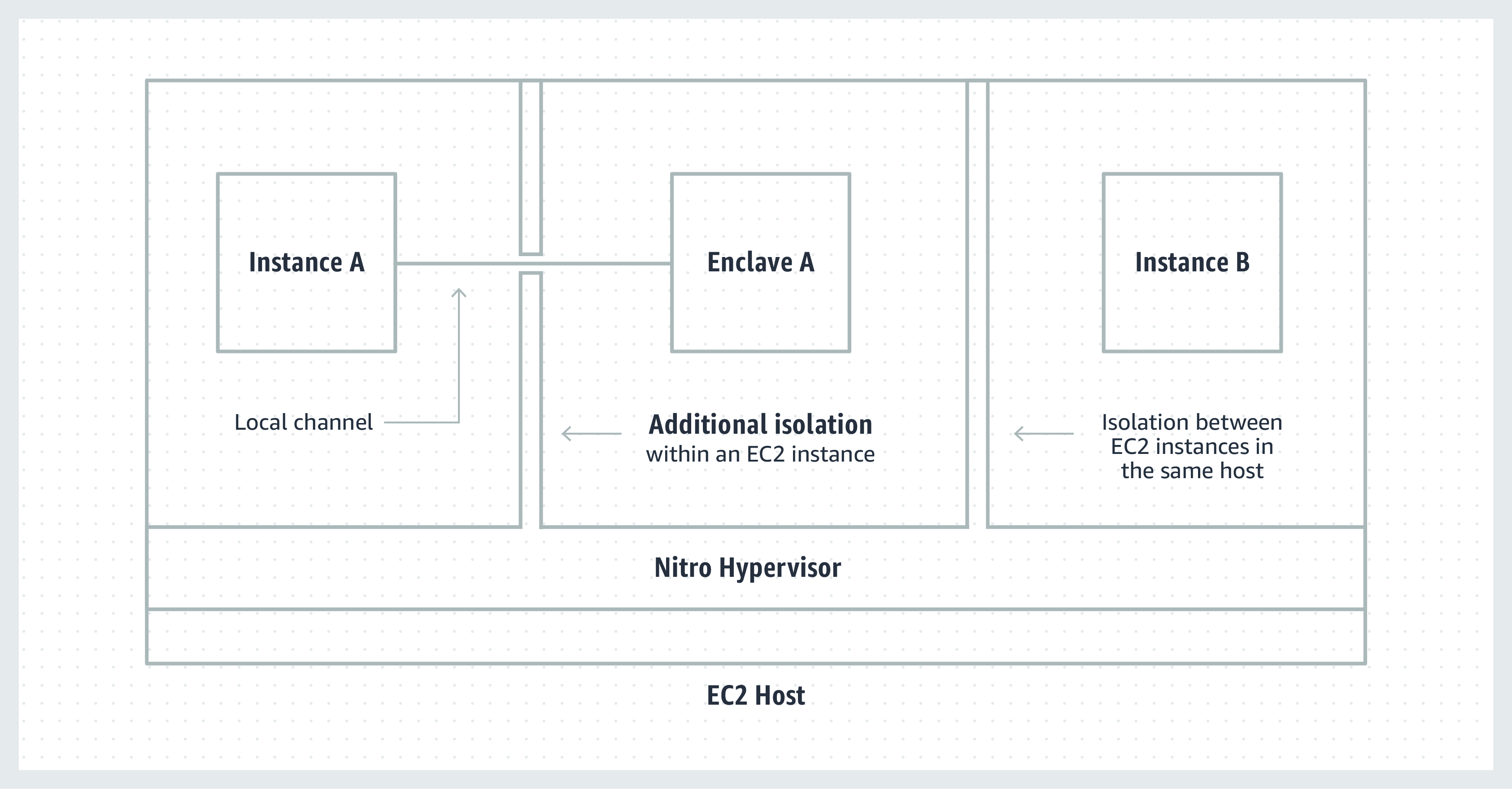

Ces instances n’hébergent pas de stockage persistant ni d’accès opérateur ni même d’accès administrateur et seule une connectivité locale est présente. Elles sont conçues pour réduire au maximum les surfaces d’attaque au travers d’un environnement isolé. « Cette isolation signifie que les applications exécutées dans une Nitro Enclave restent inaccessibles aux autres utilisateurs et systèmes, même aux utilisateurs au sein de l’entreprise du client. Le propriétaire de l’Enclave AWS Nitro peut la démarrer et l’arrêter, ou affecter des ressources, mais même le propriétaire ne peut pas voir ce qui est traité à l’intérieur des Enclaves AWS Nitro » explique AWS.

Nitro Enclaves offre un environnement isolé, renforcé et soumis à de strictes restrictions pour héberger des applications critiques aux données sensibles. Nitro Enclaves intègre un système d’attestation cryptographique associé au Workload, afin que seul le code autorisé puisse s’exécuter sur l’instance. Le système est intégré à AWS Key Management Service, de sorte que seules les enclaves de l’entreprise puissent accéder à des informations sensibles chiffrées au sein de l’infrastructure AWS.

Ces enclaves reposent sur la technologie Nitro Hypervisor réalisant les isolations mémoire et CPU qui serte de fondation à tout l’infrastructure EC2.

Pour en savoir plus : Nitro Enclave

puis

puis