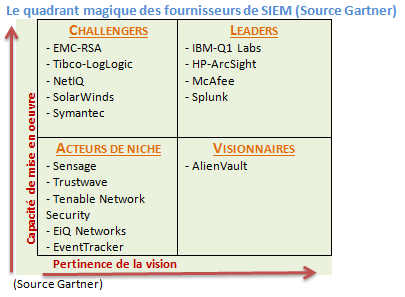

Les gestionnaires d’événement sécurité mieux connus sous le nom de SIEM (Security Information and Event Management) ont tenu la vedette des assises de la sécurité qui se sont déroulées à Monaco début Octobre.

Pas une conférence, pas une discussion qui ne prenne pas en compte un logiciel de gestion centralisé des différents évènements en provenance des équipements de sécurité et de mesure. A Monaco, on se serait cru revenus à la grande mode des outils d’administration réseaux comme HP Openview, Sun Net Manager ou encore Tivoli (IBM). Des outils qui se réinventent sans cesse depuis 20 ans et qui conversent de plus avec des outils plus ciblés, ceux réservés à la sécurité, les SIEM.

De nouvelles fonctions pour de nouveaux usages

La multiplication des data centers, des différentes applications collaboratives, des réseaux sociaux, du cloud et surtout la virtualisation croissante poussent les différents acteurs de la sécurité, à revoir leurs trousses à outils. Sujet récurent , la tentations des directions métiers d’acheter , sans études préalables , des applications « as-a-service » constituent pour les RSSI , une faille que seules des solutions en ligne complémentaire peuvent sécuriser. Chez IBM, l’outil de SIEM connecté au service d’analyse de menaces X-Force, déjà présenté l’an passé, le programme Q radar se voit doté d’une extension, l’outil d’administration QFlow Collector et sur la gamme Zsecure pour mainframe) d’un gestionnaire de vulnérabilités.

« On ne peut plus seulement se baser sur les informations issues des bases de signatures » expliquait Nicolas Atger, responsable marketing des offres de sécurité chez IBM, « les nouvelles menaces nécessitent de nouvelles défenses ».

Les logiciels malveillants, les virus et les anomalies seront détectés par l’analyse de comportement à travers l’ensemble du réseau dans le trafic. Ils prendront en compte notamment dans les applications les déviances qui trahissent des attaques. Celles-ci pour être repérées doivent donc être analysées par rapports à des procédures habituelles, ce qui nécessite à la fois des bases de références et un rodage avant d’être efficaces.

« On ne peut plus seulement se baser sur les informations issues des bases de signatures » expliquait Nicolas Atger, responsable marketing des offres de sécurité chez IBM, « les nouvelles menaces nécessitent de nouvelles défenses ».

Les logiciels malveillants, les virus et les anomalies seront détectés par l’analyse de comportement à travers l’ensemble du réseau dans le trafic. Ils prendront en compte notamment dans les applications les déviances qui trahissent des attaques. Celles-ci pour être repérées doivent donc être analysées par rapports à des procédures habituelles, ce qui nécessite à la fois des bases de références et un rodage avant d’être efficaces.

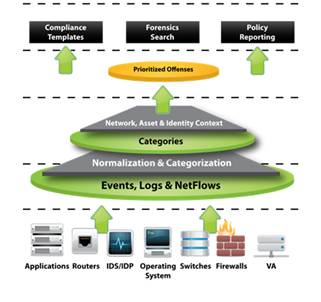

La collecte et l’analyse de centaines de sources et de flux d’informations – s’effectuent grâce aux logs qui permettent de suivre l’activité de tous les utilisateurs. Leur journalisation permet d’effectuer des analyses statistiques; de faire de pronostics sur les dysfonctionnements possibles ou les pertes de performance d’un système. Le SIEM qui lui interprète et effectuent les corrélations se « nourrit » des logs mais peut aussi ralentir l’ensemble des processus. Bref les échanges entre SIEM et gestionnaire de log plus ou moins intégré.

La gestion de la conformité n’est pas celle du risque

La gestion de la conformité n’est pas celle du risque

La plupart des nouveaux SIEM intègrent également un outil de gestion de la conformité. Les représentants des rares banques et assurances qui s’aventurent aux assises ont d’ailleurs en permanence entrain de citer les lois financières (Bale 3, Sarbanes Oaxley ; etc.) pour expliquer leurs démarches sécuritaires.

Le Big data pour corréler ce qui échappe aux méthodes classiques

Et si un trou subsiste dans le blindage numérique, on peut toujours trouver des solutions chez des éditeurs comme Splunk, un outil de capture et d’analyse de paquets auquel est intégré, une sorte d’outils de Big data qui paraît répondre à pas mal de situations . Splunk ne nécessite pas de connecteur spécial pour des formats de données spécifiques. La firme a néanmoins passé de nombreux accords (Cisco, VMWare) pour mieux s’intégrer facilement aux systèmes de gestion de logs caractéristiques des différents logiciels.

Dans la plupart des SIEM, l’analyse passe par une base d‘événements déjà identifiés et d’alertes déjà connues et partagées entre fournisseurs partenaires ; en particulier dans le cas des IPS et firewalls. Chez IBM, chez Cisco, HP, Symantec, Net IQ ou encore Quest récemment racheté par Dell, les mises à jour sont quotidiennes. Les scanners comme ceux de Qualys, Rapid7, Nessus, nCircle, McAfee pourront nourrir aussi les fichiers des Siems. Ces SIEM qui peuvent servir pour la détection des pannes, d’examen des incidents de sécurité ou des rapports de conformité, sont aussi un moyen aussi d’entretenir les techniciens dans leurs pratique du logiciels et qui doivent être au fait des derniers évènements.

Qu’importe l’attaque, seule la résolution des problèmes et la bonne marche des processus importe

En corrélant les incidents et en identifiant les « attributs communs » des attaques, les spécialistes des SIEM doivent pouvoir eux même jongler entre détections et corrections. Car finalement, pour les DSI, ce n’est pas tant d’éviter les attaques qui importe que de maintenir les applications en état de fonctionnement. D’où les solutions de continuité qui permettent à des processus de passer en mode failover, les serveurs de rechange internes ou hébergés prenant le relais dés que les temps de réponse s’allongent au delà du raisonnable. Pour éplucher les raisons des ralentissements en particulier dans le cas par déni de service (DDOS), les indicateurs clés n’auront pas beaucoup de sens. Seule la traçabilité, autre mot en vedette à Monaco, permettra de rejouer les différentes procédures et de retrouver les sources de problèmes

Gérer les données du cloud et depuis le Cloud

NetIQ qui dispose d’une plate forme de SIEM très avancée avait invité l’un de ses clients lors d’un atelier de présentation, Teleroute spécialistes des applications en ligne dédié au secteur des transports. Julien-Pierre Rousseau, « WKTS Integration Manager » chez Teleroute au travers de son d’expérience sur la gestion de services hébergés a mis l’accent sur les fonctions liées à l’identité. Les menaces persistantes, les attaques internes et un paysage règlementaire complexe rendraient la gestion des identités prioritaire.

Enfin l’enquête annuelle du Cercle Européen de la Sécurité (étude Sogeti réalisée auprès de 300 Responsables de la sécurité des systèmes d’information) a montré que la donnée face à la prolifération des fichiers de tous type redevenait le cœur de la sécurité. Lors de l’enquête, 43 % des personnes interrogées estimaient qu’il devenait nécessaire de redéfinir la notion même d’information sensible et par la même occasion de revoir les mesures de protection adaptées à ces données.

puis

puis