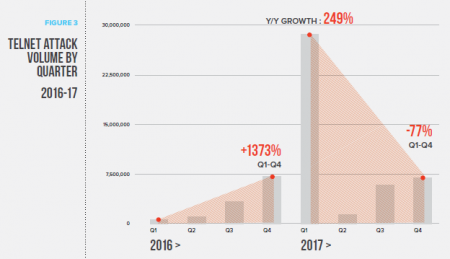

On le savait, les objets connectés posent un problème en matière de sécurité. Une étude de F5 Labs révèle une hausse annuelle de 249 % des attaques par force brute contre les appareils IoT via le protocole Telnet. Un problème qui risque de s’amplifier avec le développement rapide de l’IoT.

Selon une nouvelle étude menée par des experts en cybersécurité de F5 Networks, la vulnérabilité des appareils de l’Internet des objets (IoT) devient endémique, et constitue une menace de plus en plus difficile à contrôler. Le dernier rapport sur le cyber-renseignement de F5 Labs intitulé The Hunt for IoT met en lumière les « thingbots », ces réseaux exclusivement composés d’appareils IoT. Moins protégés, plus difficiles à corriger et appelés à devenir plus nombreux que les ordinateurs traditionnels, les thingbots sont en passe de devenir la technique privilégiée des auteurs de botnets.

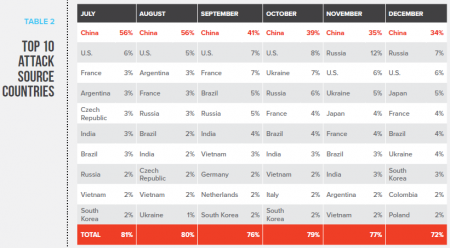

Ainsi d’après F5 Labs, les attaques par force brute via le protocole Telnet visant les appareils IoT ont augmenté de 249 % entre 2016 et 2017. Les pays les plus actifs dans ce domaine sont la Chine, les Etats-Unis et la Russie, avec 44% du trafic des attaques qui émanent de Chine.

Fait inquiétant, les mêmes adresses IP et réseaux d’attaque ont été signalés par F5 Labs de manière répétée sur une période de deux ans, ce qui prouve soit que le trafic malveillant passe inaperçu ou qu’il est autorisé. Les pays les plus victimes d’attaques sont les États-Unis, Singapour, l’Espagne et la Hongrie.

Toutefois, aucun pays en particulier ne semble être dans le viseur des thingbots. Chacun des 10 pays les plus visés n’a essuyé qu’une faible proportion des attaques totales, excepté l’Espagne qui a enregistré 22 % des attaques de décembre. Dans le détail, ces 10 pays les plus visés ont subi au maximum 44 %, et au minimum 24 %, des attaques totales. Cela signifie que les appareils IoT vulnérables sont largement répartis à travers le globe, ce qui rend la menace d’autant plus diffuse et difficile à contrer.

Et le problème n’est pas près de disparaître : selon une annonce récente de l’analyste Gartner, 8,4 milliards d’appareils IoT sont actuellement utilisés, un chiffre qui atteindra 20,4 milliards d’ici 2020. Le cabinet IHS estime qu’il y aura 30 milliards d’appareils IoT d’ici 2020, et 100 milliards d’ici 2035 selon le fabricant de semi-conducteurs SoftBank.

« Les appareils IoT ne sont pas encore des produits de grande consommation », déclare Sara Boddy, directrice de F5 Labs Threat Research. Mais cela viendra sans aucun doute. « Si nous ne changeons pas dès maintenant nos normes de développement, des appareils IoT vulnérables seront déployés deux à trois fois plus vite qu’auparavant, et seront piratés au même rythme. C’est le chaos assuré entre les mondes physique et virtuel. »

Telnet : la fin d’un filon ?

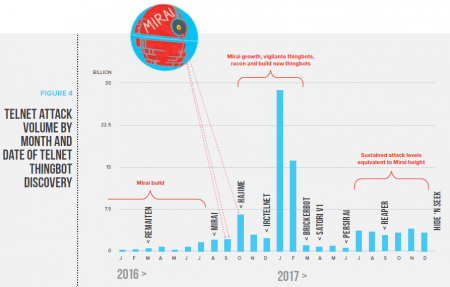

Au cœur des attaques actuelles contre les IoT, Telnet[1] est un protocole qui a été régulièrement exploité par les cybercriminels pour causer des ravages. F5 Labs a cependant constaté une diversification notable et rapide des tactiques d’attaque, et par conséquent une baisse du recours au protocole Telnet.

« Depuis au moins un an maintenant, les attaquants utilisent d’autres méthodes de piratage des appareils IoT », explique Sara Boddy. « Il s’agit de méthodes simples d’un point de vue technique, qui nécessitent juste davantage d’étapes dans le plan d’attaque. Elles affectent aussi moins d’appareils dans la mesure où elles ciblent des ports et protocoles non standard, des fabricants spécifiques, ou des types ou modèles d’appareils en particuliers. »

Par exemple, F5 Labs indique qu’au moins 46 millions de routeurs domestiques sont vulnérables à une attaque par injection de commande à distance contre les protocoles de gestion à distance personnalisés TR-069 et TR-064. Ces protocoles ont été créés pour permettre aux FAI de gérer les routeurs déployés au domicile des clients. Ils ont été exploités par le thingbot Annie, occasionnant des pannes majeures aux clients de plusieurs opérateurs de télécommunications de premier plan. Annie est l’un des cinq thingbots élaborés à partir de différents éléments de code de Mirai (les autres étant Persirai, Satori, Masuta et Pure Masuta). Seuls Persirai et Satori s’attaquent à Telnet pour l’exploit initial des appareils.

« Il est très probable que des thingbots aient lancé des attaques dont nous n’aurons jamais connaissance et que leurs auteurs en récoltent les fruits. Le minage de cryptomonnaies est un bon exemple d’attaque IoT qui passe inaperçue si elle n’a pas un impact visible sur le consommateur, comme un ralentissement des performances de l’appareil », précise Sara Boddy.

« Tous les professionnels de la sécurité, de même que les développeurs de systèmes d’apprentissage automatique et d’intelligence artificielle, devraient faire équipe pour élaborer des contrôles de sécurité de l’IoT innovants. À l’avenir, nous aurons besoin de réseaux neuronaux IoT qui reproduisent la façon dont les réseaux fongiques assurent la prospérité des environnements écologiques. »

Les conseils de F5 Networks

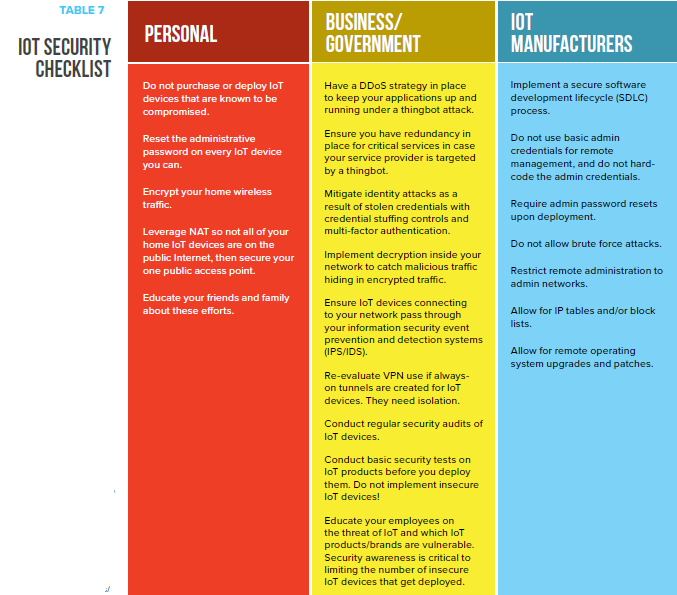

Mais en attendant que cela se produise, les entreprises ne doivent pas rester sans défense non plus. C’est à elle d’assurer la redondance des services critiques pour le cas où l’un de ses fournisseurs serait visé par de telles attaques. Elles doivent aussi neutraliser les attaques liées au vol d’identité via des contrôles du « credential stuffing » (utilisation massive et simultanée d’identifiants volés) et l’authentification multi facteur.

Il est en outre important de mettre en œuvre une fonction de déchiffrement au sein du réseau pour intercepter le trafic malveillant dissimulé dans le trafic chiffré, et de s’assurer que les appareils qui se connectent au réseau passent par des systèmes de prévention et de détection des événements de sécurité des informations, y compris lorsqu’il s’agit d’objets connectés.

Dans le même temps, il est vital de soumettre les appareils IoT à des audits de sécurité réguliers, de tester ces produits connectés avant leur utilisation (dans l’idéal l’entreprise aurait un laboratoire interne pour cela !) et, comme toujours, de mettre en place de solides programmes de sensibilisation à l’intention des employés.

[1] Telnet (terminal network ou telecommunication network, ou encore teletype network) est un protocole utilisé sur tout réseau TCP/IP, permettant de communiquer avec un serveur distant en échangeant des lignes de texte et en recevant des réponses également sous forme de texte. Créé en 1969, telnet est un moyen de communication très généraliste et bi-directionnel. Il appartient à la couche application du modèle OSI et du modèle ARPA. Il est normalisé par l’IETF (RFC 15, 854 et 855). Il était notamment utilisé pour administrer des serveurs UNIX distant ou de l’équipement réseau, avant de tomber en désuétude par défaut de sécurisation (le texte étant échangé en clair) et l’adoption de SSH.

puis

puis