Dans son rapport annuel consacré à la chasse aux menaces, CrowdStrike constate une hausse spectaculaire du eCrime et liste les principaux outils utilisés par les hackers.

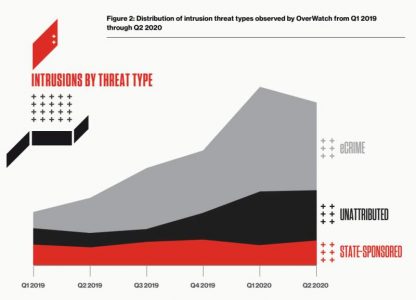

Dans son rapport 2019, les équipes OverWatch d’Intelligence & Services de CrowdStrike, en charge de faire de la détection et réponse pour les clients, avaient identifié 35 000 intrusions potentielles « hands on keyboard » (menées manuellement) sur toute l’année 2019. En 2020, elles en ont identifié 41 000 sur simplement les 6 premiers mois de l’année !

C’est ce que dévoile le nouveau rapport « 2020 Threat Hunting Report » de CrowdStrike.

Pas de doute, en cette année pandémique, toutes les études concordent : les attaques contre les entreprises se sont démultipliées, la désorganisation et le télétravail engendrés par le COVID-19 ayant étendu les surfaces d’attaque. Et, apparemment, celles-ci sont principalement motivées par les gains financiers et d’origine cybercriminelles. Une hausse spectaculaire qui reflète l’inquiétant succès des intrusions ciblées exécutées à l’aide de rançongiciels et de services RaaS (rançongiciels en tant que service), des services « clés en mains » malveillants qui ont engendré le développement d’un grand nombre d’acteurs malveillants.

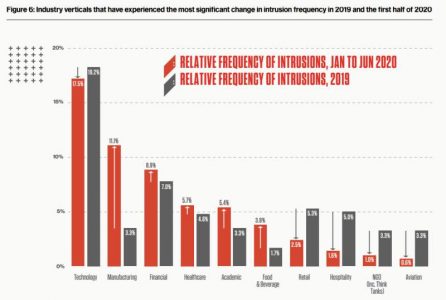

Les secteurs industriels, financiers, de la santé et de l’éducation sont particulièrement touchés en 2020.

Parallèlement, les attaques « sponsorisées par des états » restent toujours aussi nombreuses mais relativement stables. Elles représentent environ 18% des attaques repérées par CrowdStrike. Le rapport note que « l’industrie des télécommunications demeure une cible privilégiée des États-nations, en particulier de l’Empire du Milieu. OverWatch a en effet remarqué que six acteurs différents implantés en Chine et dont les motivations sont probablement liées à des objectifs d’espionnage et de vol de données, ont lancé des campagnes contre des opérateurs de télécommunications au cours du premier semestre 2020 ».

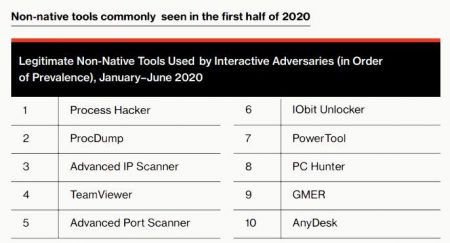

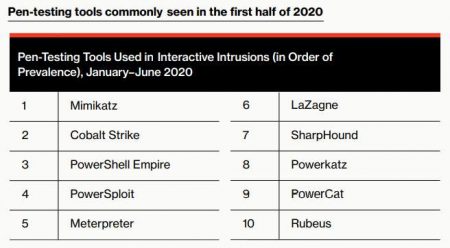

L’étude révèle également la liste des principaux outils utilisés dans les attaques constatées par les équipes de CrowdStrike. Elle divise les outils en deux catégories :

– ceux officiels et légitimes (souvent déjà installés sur les postes) qui ne sont donc jamais repérés par les antivirus et qui sont exploités à des fins malveillantes par les attaquants

– ceux qui appartiennent au portfolio des outils des hackers et qui, en théorie, doivent être reconnus comme potentiellement dangereux par les antivirus.

Dans le cadre de la première catégorie on retrouve des outils de prise de contrôle comme AnyDesk ou TeamViewer, mais aussi des outils de dépannage du réseau comme Advanced IP Scanner ou Advanced Port Scanner ainsi que des outils d’administration très répandus comme ProcDump (qui liste les processus actifs) ou IObit Unlocker (qui permet de déverrouiller des fichiers verrouillés par le système). La liste comporte également plusieurs boucliers défensifs dont les failles sont exploitées par les cyberattaquants (Process Hacker, PC Hunter, GMER, PowerTool).

En tête de la seconde catégorie, on retrouve l’outil de prédilection de tout attaquant, Minikatz, un outil de divulgation des informations d’authentification, utilisé pour sauter de machine en machine. Arrivent ensuite Cobalt Strike (pour découvrir les vulnérabilités connues d’un système), PowerShell Empire (pour lancer des scripts Powershell ou Python), PowerSploit (un outil de pentests en Powershell), Meterpreter (qui permet d’exécuter toutes sortes de commandes et d’action sur une machine cible), LaZagne (outil de découverte de mots de passe), SharpHound (pour l’analyse des paquets IP), Powerkatz (version PowerShell de Minikatz), PowerCat (un couteau suisse pour manipuler les connexions TCP/IP) et Rubeus (pour abuser le protocole Kerberos).

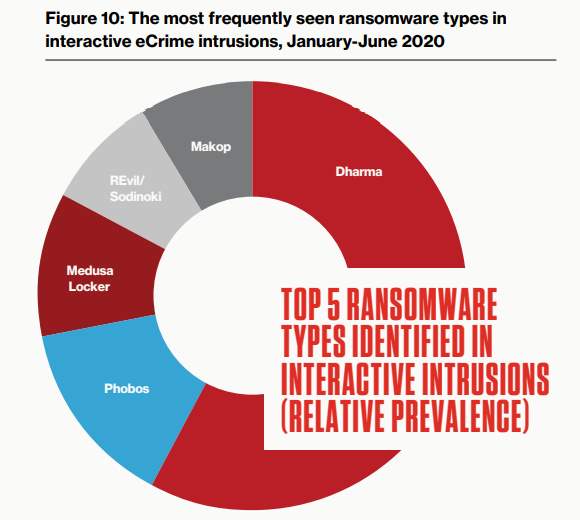

À cette liste s’ajoute un Top 5 des ransomwares repérés dans les attaques interactives manuelles :

Dharma, aussi connu sous le nom de CrySIS, existe depuis 2016 et a été récemment utilisé dans des attaques contre des établissements de santé.

Phobos dérive de Dharma et s’attaque aux machines utilisant le protocole RDP sur le port 338.

Makop a pris en otage des milliers de machines dans le monde et ciblait les anglosaxons, les Allemands et les Turques.

MedusaLocker, découvert fin 2019, s’en prend à tous les disques y compris ceux en réseau.

REvil/Sodinoki est connu pour avoir été utilisé dans l’attaque du cabinet d’avocats Grubman Shire Meiselas & Sacks et la divulgation d’informations sur Madonna et Lady Gaga.

Pour CrowdStrike, les attaques devraient encore se multiplier durant le second semestre. Et les risques posés par les ransomwares ne vont pas non plus aller en diminuant en 2021.

« Les données collectées par OverWatch montrent que les adversaires surveillent attentivement l’environnement de leurs victimes et qu’ils sont prêts à s’adapter pour répondre à de nouveaux objectifs ou saisir de nouvelles opportunités, note Jennifer Ayers, vice-présidente, OverWatch and Security Response. Au passage, cette augmentation des attaques en plein période pandémique souligne clairement à quel point la cybercriminalité est intrinsèquement liée aux forces économiques et géopolitiques mondiales. »

puis

puis