Les cyberattaquants profitent du chaos ambiant pour redoubler d’agressivité. Microsoft vient de publier une information pour alerter les responsables informatiques de la découverte de deux vulnérabilités « Zero Day », comprenez ne bénéficiant pas encore d’un patch de sécurité, largement exploitées dans de nombreuses attaques en cours.

Les failles touchent toutes les versions de Windows et Microsoft travaille sur les correctifs qui ne seront vraisemblablement déployés que pour les versions supportées de Windows autrement dit sur Windows 10 (et pas sur Windows 7). Elles permettent l’exécution de code à distance et sont donc jugées critiques.

Les failles se situent au niveau du composant « Adobe Type Manager » et de la gestion des polices.

Il est possible de bloquer l’exploitation de cette faille en désactivant la fonctionnalité qui permet à l’explorateur de fichiers d’afficher les polices mais aussi les images sous forme de miniatures plutôt que d’icônes.

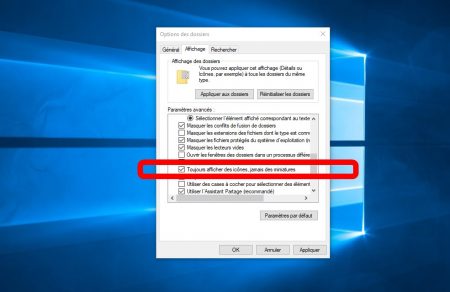

Sous Windows 10, ouvrez l’explorateur, allez dans Fichier, puis dans « Modifier les options des dossiers et de recherche » puis dans l’onglet « Affichage ». Cochez la case « Toujours afficher des icônes, jamais des miniatures ».

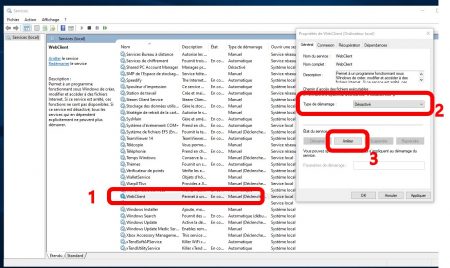

En outre, Microsoft invite fortement les administrateurs à également désactiver le service « WebClient Service » : Appuyez sur [Windows], saisissez « services » et lancez la fonctionnalité. Repérez « WebClient » vers la fin de la liste. Double cliquez dessus et choisissez « Désactivé » dans le menu « Type de Démarrage ». Puis cliquez sur « Arrêter ».

Vous pourrez remettre ces paramètres à leurs valeurs initiales après la publication des patchs, normalement prévues pour le mardi 14 avril.

Pour en savoir plus:

Microsoft Security Advisor : ADV200006 | Type 1 Font Parsing Remote Code Execution Vulnerability

puis

puis