Dans le monde, des centaines de millions d’appareils sont concernés par l’importante faille de sécurité qui touche le Wi-Fi. Que faut-il faire ?

De graves faiblesses ont été découvertes dans le protocole WPA2 qui sécurise tous les réseaux Wi-Fi modernes. Dénommées Krack – contraction de Key Reinstallation AttaCK – ces vulnérabilités mettent sous pression les éditeurs IT qui se doivent de publier leur correctif, dans les plus brefs délais. Krack est susceptible d’infecter des centaines de millions d’appareils. Les pirates pourraient utiliser cette nouvelle technique d’attaque pour lire des informations supposées cryptées en toute sécurité. Mal protégées, les informations sensibles comme les numéros de cartes de crédit, des mots de passe, les rapports confidentiels, etc., peuvent être facilement dérobées ! En pratique, les pirates exploitent la faille pour attaquer leurs victimes en réinstallant des clés. De plus, selon la configuration du réseau, il est parfois possible d’injecter et de manipuler des données. Cela permet par exemple d’injecter un rançongiciel ou tout autre logiciel malveillant dans des sites Web.

Ces faiblesses existent dans la norme Wi-Fi elle-même et non dans les produits ou les implémentations. Du fait de la démocratisation du Wi-Fi, tout le monde – ou presque – est concerné. Même les implémentations correctes de WPA2 sont très probablement affectées. Pour éviter les dégâts inhérents à cette vulnérabilité, les utilisateurs doivent impérativement mettre à jour leurs produits, dès la sortie des patches. Puisque l’attaque peut cibler à la fois l’infrastructure et les points terminaux, apporter un correctif à l’infrastructure seule ne suffit pas. Le patching des points terminaux est un long processus fastidieux pour les grandes organisations, en particulier quand elles se servent de périphériques IoT, embarqués ou de technologie opérationnelle, utilisant le Wi-Fi.

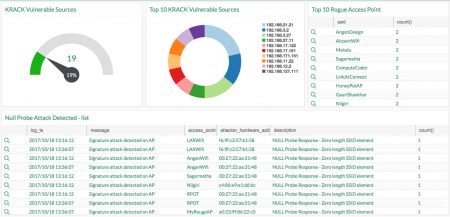

Dès lors que les devices vulnérables demeurent dans le réseau pendant de longues périodes, la mise en place d’une surveillance active des attaques potentielles est capitale. LogPoint a mis au point une application qui permet d’identifier les tentatives d’exploitation de la vulnérabilité Krack et de connaître les périphériques vulnérables. L’application récupère les logs des contrôleurs sans fil, sitôt qu’est détectée une possible exploitation des vulnérabilités. Les pirates peuvent opérer par imitation d’une infrastructure AP (double maléfique/point d’accès non autorisé) ou par frame injection dans les flux de communication existants en cas d’attaques par clé nulle et de réutilisation des vecteurs d’initialisation.

Bien configurer l’infrastructure Wi-Fi

La configuration des contrôleurs pour détecter et logger les éléments varie d’une infrastructure Wi-Fi à l’autre. Nous ne pouvons que conseiller à chacun de se reporter au guide de configuration du contrôleur LAN sans fil de Cisco pour vérifier la bonne configuration de son infrastructure Wi-Fi. Quoi qu’il en soit, il convient de s’assurer que la détection des points d’accès non autorisés est activée avant de créer une règle pour signaler les points d’accès indésirables en utilisant des « SSID gérés » comme étant malveillants.

Tableau de bord LogPoint indiquant les sources vulnérables, les points d’accès non autorisés…

Lexique

- Attaque par frame injection : une attaque qui charge du code arbitraire dans le navigateur.

- Double maléfique (evil twin) : point d’accès Wi-Fi frauduleux qui semble être légitime et qui espionne les communications sans fil. C’est l’équivalent pour le LAN sans fil de l’arnaque pour le phishing.

- IoT : Internet des objets

- Point d’accès non autorisé : point d’accès sans fil installé sans autorisation sur un réseau sécurisé par un employé bien intentionné ou un attaquant malveillant.

- Technologie opérationnelle : matériels et logiciels dédiés à la détection ou à la modification de processus physiques par la surveillance directe et / ou le contrôle de dispositifs physiques

____________

Frédéric Saulet est Directeur Régional Europe du Sud de LogPoint

puis

puis