Le nouveau rapport CISO View de CyberArk sur le DevOps, vise à mettre en lumière les approches visant à réduire les risques liés à la cybersécurité.

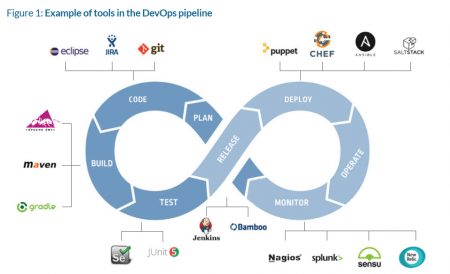

« Casser le mur de la confusion existant entre les équipes « dev » et « ops », tel est l’objectif du Devops, une approche désormais largement répandue dans l’ensemble des entreprises (des startups aux sociétés du CAC40) qui voient en elle un moyen de renforcer leur agilité, leur productivité et la qualité de leurs projets », rappelle Ludovic Piot est expert Devops chez SOAT dans une tribune récente publiée dans nos colonnes (Le Devops : un sujet stratégique pour les DSI).

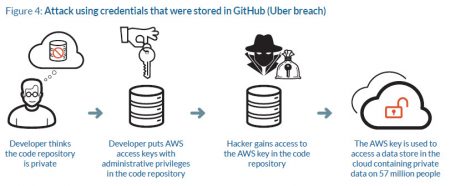

Les avantages du Devops sont évidents : délai de mise sur le marché plus rapide et des coûts réduits. Mais cette nouvelle approche n’exclut pas pour autant les problèmes de sécurité et induit des risques nouveaux. Avec le cloud, le DevOps apporte des changements notamment en raison de l’utilisation des identifiants humains et machine devenue exceptionnellement puissante et hautement susceptible de compromission.

C’est ce qu’indique le rapport que vient de publier CyberAsk intitulé « The CISO View: Protecting Privileged Access in DevOps and Cloud Environments » fondée sur les expériences des RSSI des 1000 premières entreprises mondiales.

Les cyberattaques qui ont touché toutes sortes d’organisations dans le monde telles que le parlement allemand, Sony Pictures, TV5 Monde montreraient qu’elles reposent toutes sur l’exploitation de leurs comptes à privilèges. Ces derniers, également appelés « comptes à hauts pouvoirs », donnent en effet le contrôle sur l’ensemble des données sensibles et systèmes de l’organisation ainsi qu’une visibilité complète de son réseau. Le rapport fait partie de l’initiative de l’industrie The CISO View, et présente les contributions des dirigeants des principales organisations qui adoptent les méthodologies et les outils DevOps.

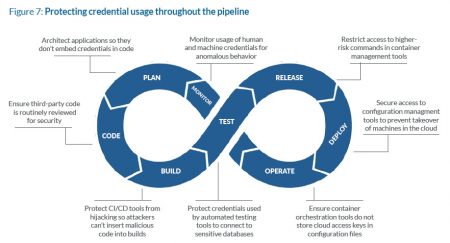

Bien que les stratégies de sécurité doivent tenir compte des accès à privilèges et du risque associé à des secrets et informations d’identification non sécurisés, elles doivent également s’aligner étroitement sur la culture et les méthodes des DevOps pour éviter de nuire aux progrès des développeurs et de ralentir le lancement de nouveaux services. Malgré cela, près de trois organisations interrogées sur quatre dans le cadre du rapport « Global Advanced Threat Landscape » de CyberArk pour 2018, ne disposent d’aucune stratégie pour garantir la sécurité des accès à privilèges en matière de DevOps.

Les cinq recommandations clés du rapport

1. Transformer l’équipe de sécurité en partenaires DevOps

S’assurer que les développeurs et les experts de la sécurité ont les compétences adéquates, faciliter la tâche des développeurs, encourager la collaboration et adopter des méthodes DevOps souples, en matière de sécurité2. Donner la priorité à la sécurisation des outils et de l’infrastructure DevOps

Définir et appliquer des règles pour la sélection et la configuration des outils, contrôler l’accès aux outils DevOps, appliquer le principe de moindre privilège, et protéger et surveiller l’infrastructure.3. Établir les exigences de l’entreprise en matière de sécurisation des informations d’identification et des secrets

Mandater la gestion centralisée des secrets, étendre les capacités d’audit et de surveillance, éliminer les informations d’identification des outils et des applications, et développer des modules de code réutilisables.4. Adapter les processus de test des applications

Intégrer des tests automatisés de code, obliger les développeurs à résoudre les problèmes de sécurité à l’aide d’une approche « break the build » et envisager un programme de « bug bounty ».5. Évaluer les résultats des programmes de sécurité des DevOps

Tester les déploiements de solutions de gestion des secrets, mesurer et promouvoir les améliorations et former les auditeurs.

Ressources sur le DevOps

§ Comment éviter les erreurs courantes du DevOps

Brian Dawson, CloudBees

§ Le Devops : un sujet stratégique pour les DSI

§ Le défi du DevOps dans les entreprises

Sidney Rabsatt, NGINX

§ Quels outils pour le DevOps ?

§ Faites-vous réellement du DevOps ?

Brian Dawson, CloudBees

§ Les grands enjeux des approches Agile & DevOps

Mourad Ben Hamouda, ITS Group

§ Les nouveaux défis de la Cybersécurité et du DevOps

Elizabeth Lawler, CyberArk

§ Microservices, Docker et DevOps : le trio gagnant

Par Brian Dawson, CloudBees

§ 7 facteurs clés pour réussir votre démarche DevOps

Maxime Orand, Hardis Group

§ Réussir sa mise en place de DevOps avec l’Infrastructure Composable

puis

puis