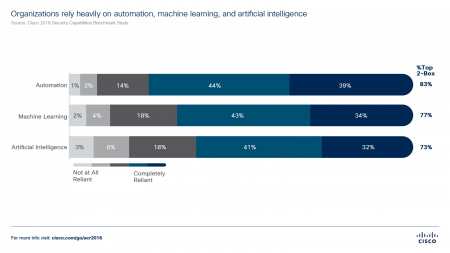

39 % des responsables de la sécurité informatique (RSSI) s’appuient sur l’automatisation, 34 % sur le machine learning et 32 % sur l’intelligence artificielle (IA) pour lutter contre les cybermenaces.

C’est ce qu’indique le La 11ème édition du rapport annuel de Cisco sur la cybersécurité à un moment où les cyber-attaquants se mettent à utiliser le cloud comme nouvelle arme et où la sophistication des logiciels malveillants ne cesse d’augmenter.

Les nouvelles attaques échappent ainsi à la détection via le chiffrement, qui leur permet de masquer leur activité de prise de contrôle et de commande des matériels. Afin de réduire la fenêtre de tir de ces derniers, les RSSI indiquent qu’ils vont renforcer leurs investissements dans les outils de protection utilisant l’IA et le machine learning. C’est ce qui ressort essentiellement du 11ème Rapport annuel de Cisco® sur la cybersécurité (ACR).

Cette nouvelle enquête est publiée alors que la cybercriminalité coûterait près de 600 milliards de dollars à l’économie mondiale selon un rapport réalisé par McAfee en partenariat avec le CSIS – Center of Strategic and International Studies, sur l’impact économique de la cybercriminalité intitulé « Economic Impact of Cybercrime – No Slowing Down ». Parmi les facteurs pointés par ce rapport :

– Le vol de propriété intellectuelle représente au moins 25 % du coût de la cybercriminalité et peut menacer la sécurité nationale lorsqu’il s’agit de technologie militaire.

– Le ransomware est le vecteur d’attaque enregistrant le taux de croissance le plus rapide : on dénombre plus de 6 000 marchés en ligne et plus de 45 000 variants de « Ransomware-as-a-Service » (RaaS), qui gagne en popularité.

– L’anonymat des cryptomonnaies, telles que Tor et le Bitcoin, protège les acteurs. (voir encadré ci-dessous).

Cybercrime : un coût de 600 Mds à l’économie mondiale

Ces $600 Mds représentent 0,8 % du PIB mondial et une croissance des 26 % par rapport à 2014. Le rapport de McAfee attribue notamment cette croissance à la facilité de s’engager dans la cybercriminalité – le volume de centres de cybercriminalité connaît une importante croissance, à l’adoption rapide des nouvelles technologies par les cybercriminels, ainsi qu’à la sophistication financière croissante des plus aguerris d’entre eux.

Selon le rapport, les banques demeurent une cible préférée des cybercriminels, et les États représentent la source la plus dangereuse en termes de cybercriminalité. La Russie, la Corée du Nord et l’Iran sont les plus actifs en matière de piratage des institutions financières, tandis que la Chine est la plus active dans le cyber-espionnage.

Le rapport de McAfee contient également certaines recommandations sur la manière de gérer la cybercriminalité, via notamment :

– La mise en œuvre uniforme des mesures de sécurité de base et l’investissement dans les technologies défensives,

– Une coopération accrue entre les organismes internationaux d’application des lois,

– L’amélioration de la collecte de données par les autorités nationales,

– Une plus grande normalisation et coordination des exigences en matière de cybersécurité,

– Des progrès sur la Convention de Budapest, traité officiel sur la cybercriminalité,

– La pression internationale sur les « sanctuaires » publics pour le cybercrime.

Alors que le chiffrement est censé améliorer la sécurité, la hausse du volume du trafic Web crypté (+50 % en octobre 2017), qu’il le soit pour des raisons légitimes ou malveillantes, pose de nouvelles difficultés pour déceler et surveiller les menaces potentielles.

Alors que le chiffrement est censé améliorer la sécurité, la hausse du volume du trafic Web crypté (+50 % en octobre 2017), qu’il le soit pour des raisons légitimes ou malveillantes, pose de nouvelles difficultés pour déceler et surveiller les menaces potentielles.

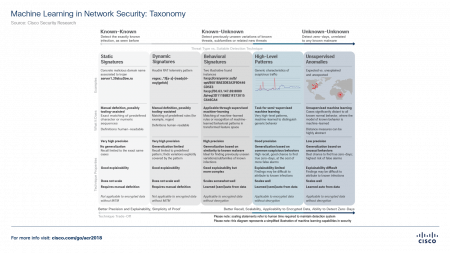

Dans un tel contexte, le recours au machine learning contribue à améliorer les défenses du réseau et au fil du temps à « apprendre » comment détecter automatiquement les schémas de comportement inhabituels dans les environnements de trafic Web crypté, Cloud et IoT. Les RSSI souhaitent faire appel aux nouveaux outils, machine learning et IA, même s’ils n’ont pas encore toute la maturité requise.

Les attaques visant la chaîne d’approvisionnement sont de plus en plus rapides et complexes. Elles peuvent impacter un grand nombre de systèmes et perdurer pendant des mois voire des années. Les défenseurs doivent avoir conscience du risque potentiel lié à l’utilisation de logiciels et d’équipements provenant de fournisseurs qui ne semblent pas avoir une attitude responsable en matière de sécurité.

La sécurité est de plus en plus complexe et l’ampleur des failles s’élargit. Les défenseurs utilisent une combinaison de solutions complexe provenant d’une grande diversité de fournisseurs afin de se protéger des failles de sécurité. Cette complexité et l’augmentation des failles ont de nombreuses répercussions sur la capacité de l’entreprise à parer les attaques, avec notamment un risque accru de pertes. En 2017, 25 % des responsables de la cybersécurité indiquaient qu’ils travaillaient avec 11 à 20 fournisseurs différents, contre 18 % en 2016.

Le cloud aussi pour les cyberattaques

Le cloud gagne du terrain mais les attaquants profitent du manque de technologies de sécurité avancées. Le rapport 2018 indique que 27 % des responsables de la cybersécurité utilisent des clouds privés externalisés contre 20 % en 2016. Parmi eux, 57 % déclarent héberger leur réseau dans le cloud en raison de ses meilleures conditions de sécurité des données, 48 % pour sa capacité de montée en charge et 46 % pour sa facilité d’utilisation.

Même si le cloud protège mieux les données, les attaquants profitent du fait que les équipes de sécurité ont du mal à défendre les environnements cloud à mesure qu’ils évoluent et que leur périmètre s’élargit. En associant les meilleures pratiques, les technologies de sécurité avancées comme le machine learning et les outils de première ligne de défense comme les plateformes de sécurité pour le Cloud, les équipes de sécurité peuvent mieux protéger cet environnement.

IBM découvre une campagne de compromission d’emails commerciaux ciblant les entreprises du Fortune 500

L’équipe IRIS (IBM Incident Response and Intelligence Services) a découvert une campagne active de compromission d’emails commerciaux (BEC : Business Email Compromise) ciblant le personnel de la comptabilité fournisseurs des entreprises du Fortune 500. Cette campagne est exécutée par des criminels au Nigeria qui ont volé avec succès des millions de dollars à des organisations dans le cadre d’une montée en flèche des escroqueries BEC. La campagne est centrée sur la collecte d’informations d’identification, l’hameçonnage et l’ingénierie sociale afin de dérober des actifs financiers par virement bancaire à des sociétés du Fortune 500. En 2018, on estime que les attaques de type BEC entraîneront des pertes de plus de $9 Mds.

Dans cette campagne BEC, les attaquants réussissent en compromettant des comptes de messagerie légitimes sans compromettre le réseau – et en lançant l’attaque principalement à partir de ces comptes compromis. Les cybercriminels ciblent spécifiquement les entreprises qui utilisent une authentification à un seul facteur et un portail Web de messagerie, comme par exemple Microsoft Office 365.

Quelques recommandations de Cisco

– Continuer de faire respecter les pratiques de l’entreprise en matière de correctifs pour les applications, les systèmes et les appliances.

– Vérifier qu’ils ont bien accès aux données exactes et à jour d’analyse des menaces et aux processus qui permettent d’intégrer ces données au pilotage de la sécurité.

– Réaliser des analyses plus poussées et plus détaillées.

– Sauvegarder régulièrement les données et tester les procédures de restauration ; deux précautions essentielles face à l’évolution rapide des attaques par ransomware et des armes de cyberdestruction.

– Réaliser un examen de sécurité des systèmes de microservices, de services Cloud et d’administration des applications.

puis

puis